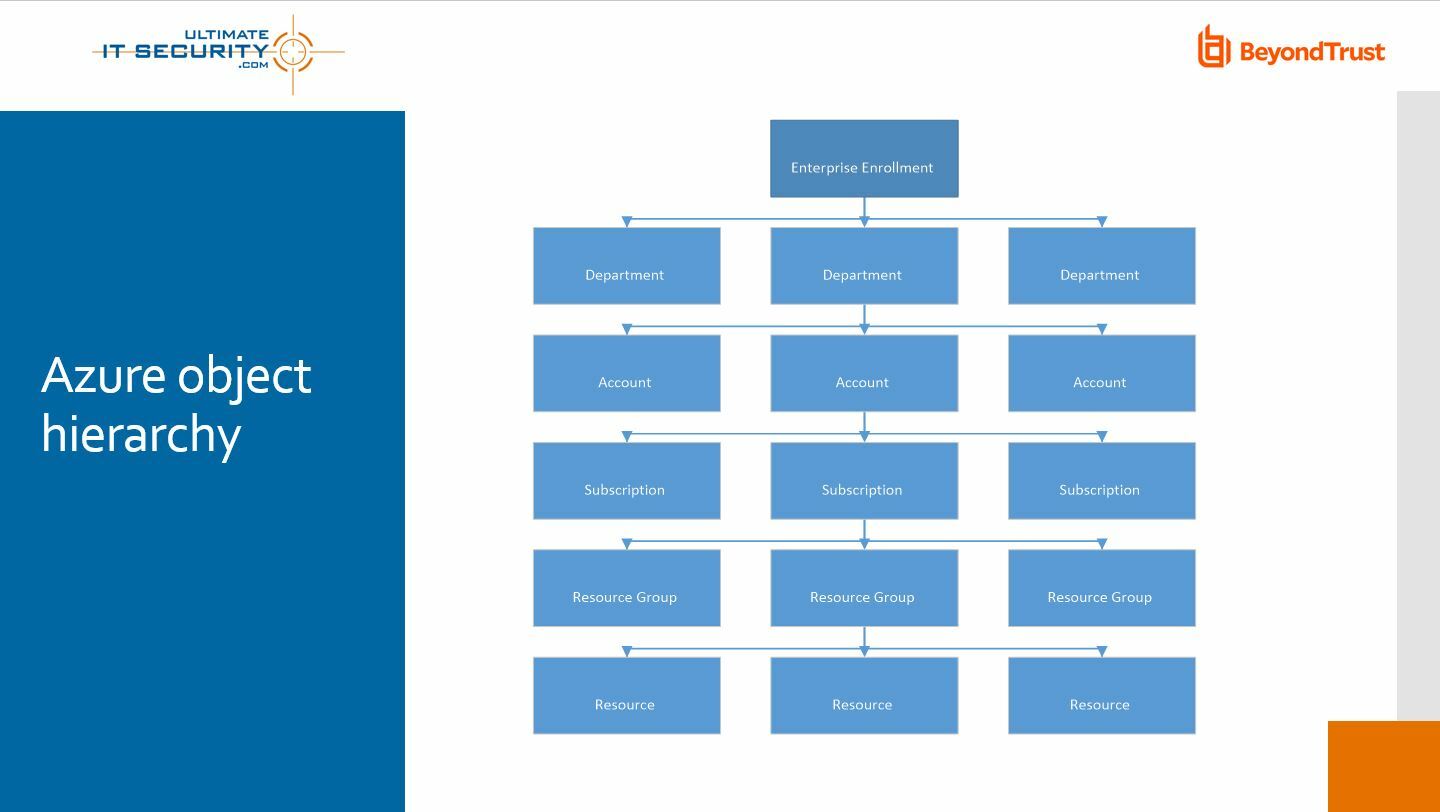

図7:Azureオブジェクトの階層

仮想マシン同様、WindowsやLinuxのシステムもお持ちだと思います。Windowsのことだけお話ししましょう。Windowsの仮想マシンにログオンするには、あなたの設定に応じて、3つの異なる方法があります。Windowsの中のローカルアカウントでログオンすれば、Azure ADにそれが知らされることはありません。または、そのコンピュータにAzure ADが入っていれば、あるいはAzure ADディレクトリサービスを搭載していれば、Azure ADアカウントでWindowsにログオンすることもできます。それから、従来のAD参入方法で参入している場合、ドメインコントローラを設定したり、オンプレミスのドメインコントローラに紐づけして、従来のADアカウントでWindowsシステムにログオンすることもできます。

Office 365でなく、Azureだけでもこれだけ複雑になっています。しかも、Microsoft全体では、サブスクリプションや企業契約によって管理者権限を取得するという別の方法もあるのです。企業契約についてだけお話ししましょう。これは、複数のAzureテナントを1つのトップレベルの制御のもとにまとめる方法です。いくつかいい記事がここにあります。でも、ここで初歩的な知識を手に入れたとして、これをどう管理しますか? レポートする方法は? Tim、ここであなたの出番です。その前に、視聴者の皆さんに別の質問をしたいと思います。いや、Timのほうを先にしましょう。その後で最後の質問をします。

Tim:わかりました。画面共有しますね。Brandon、手伝ってください。

Randy:ここからはあなたの発表です。

Tim:ありがとう。正しい画面か確認させてください。大丈夫ですね。私はこの犬の写真が好きなんです。これはいつも、誰かがクラウドに移動したときの応答です。彼らはこう思うのです。「思ったより簡単だ。共有範囲も広い。もっといろいろなことができる」と。ただし、Randyが指摘したように、予期せぬ結果になることもあります。最悪なのは、Active Directoryやあなたのグループやパーミッション、エンタイトルメントなどに、入れたくない人を招くことになり、その結果として、彼らにアクセスしてほしくないデータへのアクセス権を持たれてしまうことです。

だから、ハッカーはクラウドが大好きです。データを手に入れやすいから、そして人は常に構成ミスを犯すからです。さて、話題に挙がった内の1つはユーザの管理でしたね。オンプレミスのActive Directoryを基準に考えているとすれば、Randy、あなたのグループであるMontereyグループでは、オンプレミスのActive Directoryはかなり小さいと思います。でもクラウドで行なわれるのは、当然ですが自動化です。そしてあなたが話していた多くのリソースの中に、独自のIDが紛れ込むことになるでしょう。

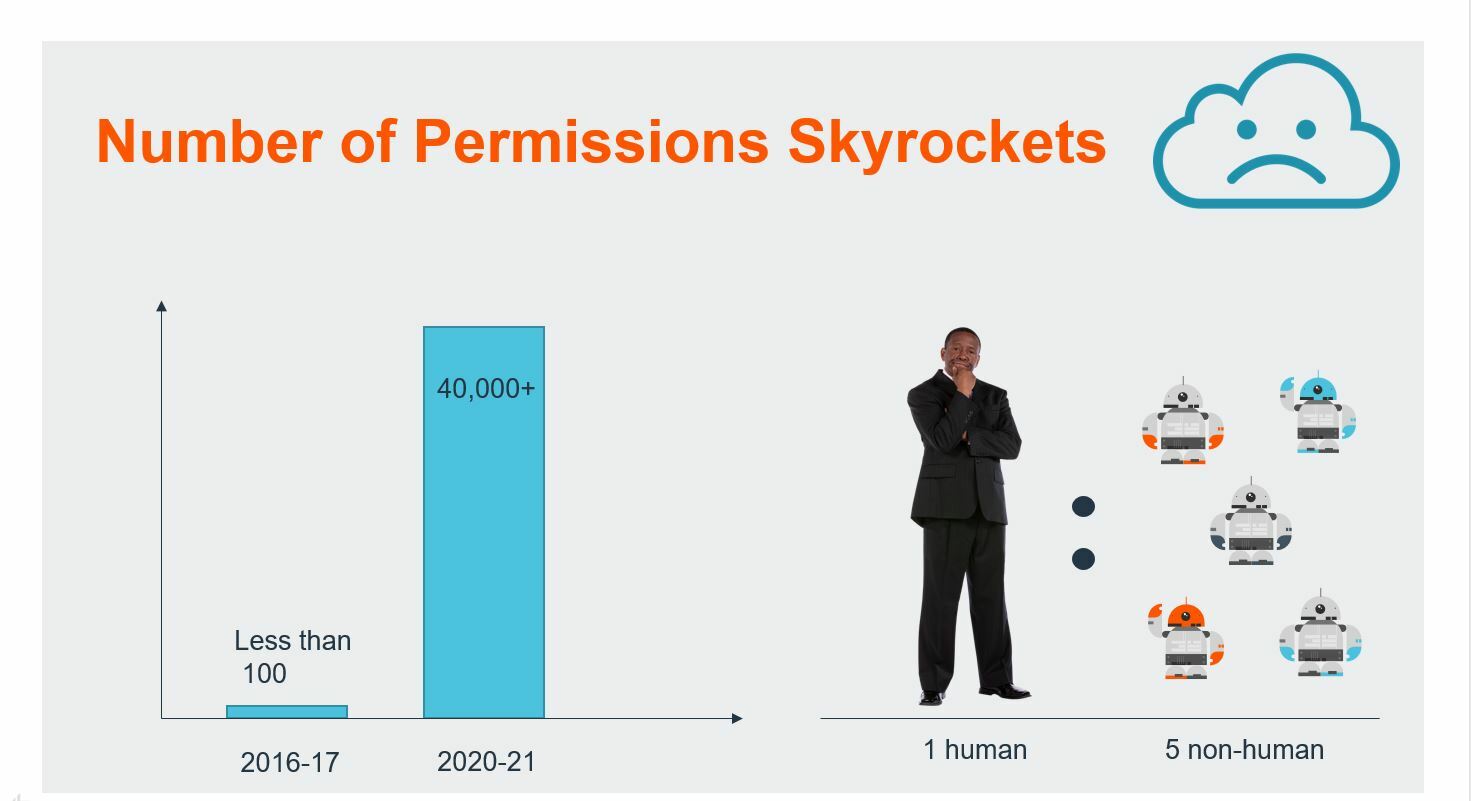

図8:Azure ADパーミッションの数 2016~2017年と2020~2021年の比較

そのため、パーミッションの数はかなり増えます。パーミッションが追加されるたびにそれを示すリストを見せてくれましたね。それに、繰り返し言っていることですが、Microsoftは常にサービスを追加しています。それには関連のパーミッションもひとそろいついてきます。そのためパーミッションの数は飛躍的に増えることになり、管理しているアカウントの数も激増します。結果的に、管理の数はこうして爆発的に増えます。どうやってこの人たちを管理するのか、この人たちに正しいパーミッションを確実に与えるにはどうするか? だから多くの人を参入させてしまうのはわかります。非常に煩雑でややこしいからです。

さらに当然、可視性も問題になります。あなたのお話にはありませんでしたが、企業は複数のサブスクリプション契約を結んでいることが多いものです。時には、あるグループが独自にAzure ADで何か作業を行ない、あなたはこのサービスに登録していることも、そのためにパーミッションが追加されたことも、知らされていない場合があります。あらゆることを可視化できていないければ、ハッカーの標的となりやすく、簡単に中に入りこまれて人質に取られるということもあり得ます。

ここまでは、Azure Active Directoryに注目してきました。Randy、あなたの得意分野ですよね。でも、お客様と話してわかったのは、ほとんどのお客様が複数のクラウドを持っているということです。実際、参加者の一人から質問が来ています。Googleを使っている場合はどうですか? そしてAWSの場合は? Azure AD、AWS、その他もろもろを一元で管理しようとする場合、AWSやGoogleで行なうこととAzureで行なうことを調整しようとする場合、AWSコンソールからAzureコンソールへのちょっとした切り替えが必要になります。いわゆる「回転いす式管理」です。それに、グループとロールの概念は同じなのでしょうか? これは非常に複雑な問題で、懸念する人がいるのもわかります。

ここにGartnerが出している、少し気になる統計があり、2023年まで、クラウドのセキュリティ違反はほぼすべて顧客側の過ちによるものだということが裏づけられています。つまり、ユーザやグループ、ロール、誰が何にアクセスできるかについての構成不備ということです。これは非常に混乱を招きます。しかもいつも言っていることですが、2023年になればこれが魔法のように消え去ってしまうわけではありません。現行のツールセットや現行の自動化を使っている限り、少なくとも2023年末まで、セキュリティ違反の大半は、顧客側の構成不備や、出すべきでない許可を出したことによるものになると予測されています。

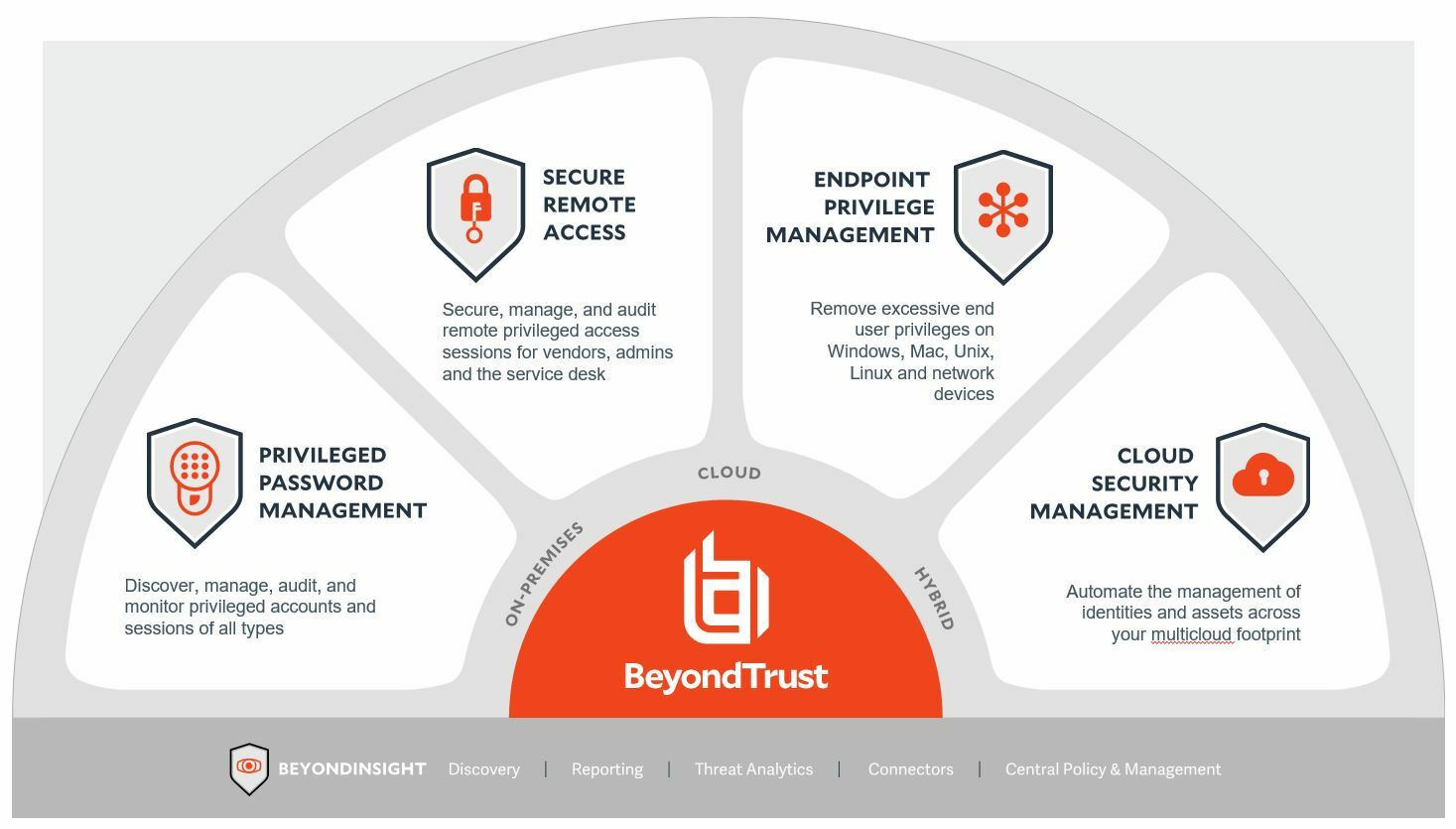

図9:BeyondTrustのプラットフォーム

BeyondTrustで使っている、このタイヤのような図はおなじみでしょう。私たちは「電動のこ」とも呼んでいるのですが。ここでは特定の領域に絞り込んでいます。当社はPAMの分野でよく知られている市場のリーダーで、最初の3つの領域では安定した実績があります。でも、お客様からはよく、クラウドセキュリティ管理の分野で、まさに今話してきたような問題を解決する手立てがあるのかと聞かれるのです。

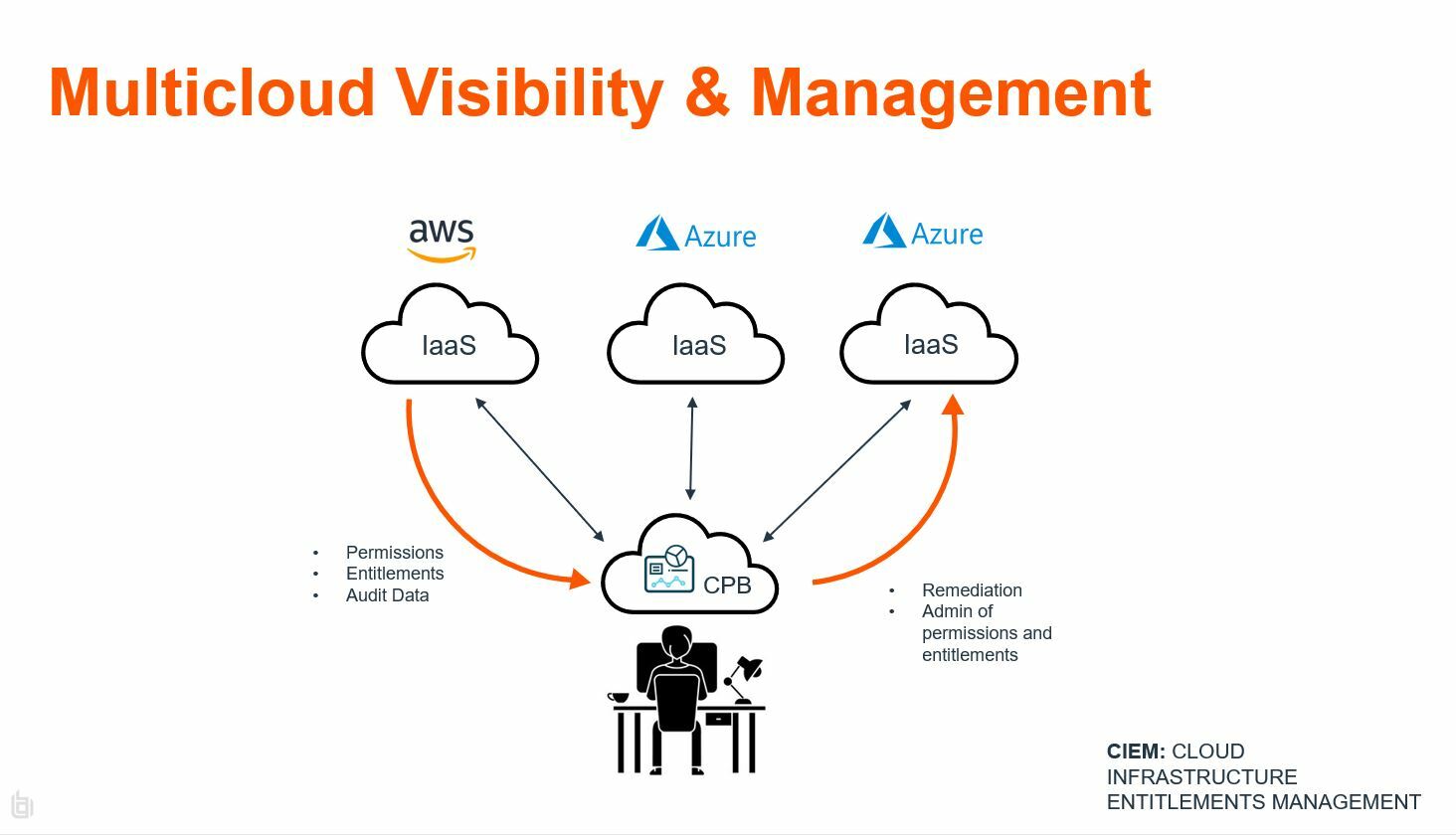

図10:マルチクラウド向けBeyondTrust

繰り返しになりますが、BeyondTrustは特権アクセス管理の分野では名が通っています。でも本当にお話ししたいのは、クラウドセキュリティ管理についてです。それがBeyondTrustで扱いたい分野です。解決したいことの1つに、マルチクラウドの可視性の問題があります。初めにこのスライドを見せたとき、Azureが2つもある、間違っているじゃないかと思った人も何人かいたでしょう。もちろんこれは目的があってのことです。前にお話ししたように、1つの組織で複数のサブスクリプション契約を結んでいることはよくあり、互いにそれを知らないこともあるのです。だから、Azureの違うセクションで行なわれている作業を見られない場合もあります。1つのコントロールプレーンで統合され、正規化されているとは限らないのです。

Randy:確かにそうです。サブスクリプション契約が複数あることもそうですが、結局Azureのアクティブディレクトリが複数あることになりますから。そうするとドメインも複数あることになり、どんどん増えていく。あちこちでしょっちゅう起こっている問題です。

Tim:その通りです。珍しいことではありません。今日の参加者の中に、複数のAzure ADをお持ちの方がいても驚かないでしょう。ですから、今日ご紹介するのはCloud Privilege Brokerです。当社の新製品で、1月の休み明けに出たばかりです。全体のコンセプトは、すべてを統合すること、そしてお客様の向上のための指針を示すことです。