RidgeBot®

企業のITセキュリティ検証のプロセスを自動化し、人手によるテスト工程に比べて100倍速く実行可能

業界最先端のホワイトハッキングの技法と脅威インテリジェンスの操作性を合わせたRidgeBot®は、企業が外部のリスク漏洩と内部のセキュリティ統制を確認するのに役立ちます。

実際の攻撃を模擬実行する侵入テストプロセスを自動化し、組織のサイバーセキュリティの態勢を検証する統合システム

昨今の企業は、さまざまな角度からのサイバーセキュリティの課題に直面しています。

セキュリティ担当部門は、ITインフラの脆弱性を確認すると同時に、ハッカーやランサムウェアなどが悪用する可能性がある、新たな攻撃手法にも対処する必要があります。さらに導入したサイバー保護ソリューションが期待通りに機能して、高度な標的型攻撃(APT)などを検出し、効果的に軽減できることも確認が必要です。

サイバー攻撃は一層巧妙になり、ハッカーは定期的に新たなエクスプロイトや攻撃手法を編み出し、時には自動化された攻撃ツールを利用することもあります。このような状況に対応するために組織はセキュリティテスト(侵入テスト)を通じて、自社のコンピュータシステム、ウェブサイト、アプリケーション、ネットワークにおける潜在的な脆弱性を特定して強化する必要があります。

ただし、侵入テストは専門知識が必要であり、その実施には高いコストがかかります。企業組織は、管理しやすく、かつ費用対効果が高い方法で継続的なセキュリティ検証を実施する手段として自動侵入テストシステムの導入を模索しています。

-

【 参考 】経産省がASM(Attack Surface Management)を

サイバー攻撃から自社のIT資産を守るための手法として推奨経済産業省が「ASM(Attack Surface Management)導入ガイダンス」という文書を公開しています。このガイダンスは、サイバー攻撃から企業のIT資産を守るための手法として注目されている「ASM」に焦点を当てており、ASMの基本的な考え方、特徴、留意点などの基本情報に加え、具体的な取り組み事例も紹介されており、企業が自身のセキュリティ戦略にASMを適切に組み込んで活用するための指針を提供しています。

ブログ記事、忙しい人のための「経産省・ASM導入ガイダンス」で、同ガイドが解説するASMツールに期待する機能をRidgeBot®がいかにカバーできるかの比較も是非ご確認ください。

出展:経済産業省「ASM(Attack Surface Management)導入ガイダンス~外部から把握出来る情報を用いて自組織のIT資産を発見し管理する~」を取りまとめました

RidgeBot® — 実際の攻撃を模擬実行する侵入テストプロセスを自動化し、

組織のサイバーセキュリティの態勢を検証する統合システム

セキュリティの脆弱性を明確に指摘し、侵入テストの頻度を増やすことで、リスクに基づく脆弱性管理やセキュリティチームへの効果的な情報提供を行うことが、悪意の攻撃者による侵入機会の減少へとつながります。

RidgeBot®は、セキュリティチームをサポートし、知識と経験の限界を克服し、常に最高水準の能力を発揮できるようにします。

手作業による労働集約型のテストから、機械式の自動化に切り替えることで、現状のセキュリティ専門家の不足を克服できます。これにより、人間のセキュリティ専門家は手間がかかる日常業務から解放され、新たな脅威や技術の研究に、より多く注力することができます。

- セキュリティテストの範囲と効率を改善

- セキュリティ検証にかかる費用を削減

- ITインフラストラクチャの継続的な保護

- 多様な役割を持つ関係者がすぐに利用できる、信頼性が高い結果

RidgeBot®の主な機能

自動化された侵入テスト

RidgeBot®は、与えられたタスクの中でホワイトハッキングの全プロセスを自動化します。組織のIT環境に接続すると、そのネットワークにあるあらゆる種類の資産を自動的に発見し、脆弱性に関する集合的なナレッジデータベースを利用して、対象システムの攻撃面を掘り起こすのです。

脆弱性を発見すると、内蔵されているハッキングの手法とエクスプロイトの蓄積を使って、その脆弱性に実際に善意の攻撃 (模擬攻撃) を仕掛けます。成功すれば、その脆弱性は検証され、キルチェーンのトランザクション全体が文書で記録されます。

リスク評価と優先順位づけのために十分な分析を行ない、対応策のためのアドバイスを添えた、包括的なレポートを作成して、これがパッチ検証のためのツールとなります。

資産のプロファイリング

高度なクローリング技術と指紋化アルゴリズムに基づいて、広範な種類のIT資産を検知します。IPアドレス、ドメイン、ホスト、オペレーティングシステム、アプリケーション、ウェブサイト、データベース、およびネットワーク/OTデバイスなどが対象になります。

脆弱性の発掘

専用のスキャンツールと、脆弱性やセキュリティ違反イベントに関する豊富なナレッジベース、さまざまなリスクモデルを利用します。

脆弱性のエクスプロイト

マルチエンジン技術を使い、ツールキットで現実世界の攻撃をシミュレートします。侵入後の段階では、それ以上の攻撃に関するデータをさらに集めます。

リスクの優先順位づけ

分析ビューを自動的に形成し、キルチェーンを可視化し、ハッカーのスクリプトを表示します。侵入を受けたオブジェクトからのデータや昇格された特権など、ハッキングの結果を示します。

Adversary Cyber Emulation(ACE:模擬サイバー攻撃)

ITセキュリティ制御とは、サイバーの脅威や攻撃を防ぎ、検知し、軽減するために使用されるメカニズム全般を指しますが、RidgeBot®のACEは、敵対者を模倣し、予想される攻撃経路と技術を模倣して連続的な評価データを生成し、セキュリティ制御の不具合を特定して、構造的な弱点を解決し、セキュリティ制御の最適化を可能にします。RidgeBot®のACEは、MITRE ATT&CKフレームワークに合わせ、その評価テストスクリプトをMITRE ATT&CKの戦術と技術にマッピングしています。これにより、潜在的な攻撃ベクトルの可視性が向上し、セキュリティコントロールの測定値の伝達が改善されます。

資産管理

RidgeBot®の資産管理では、一元集中の保管庫を設け、そこで資産のIPアドレスやホスト名、OSのバージョン、サービスのオープンポート、有効なアプリケーションとアプリのバージョン、ウェブサイトのドメイン名、DNS解決法、ウェブサーバのバージョンなど、セキュリティ検証のために企業のIT資産を管理できます。

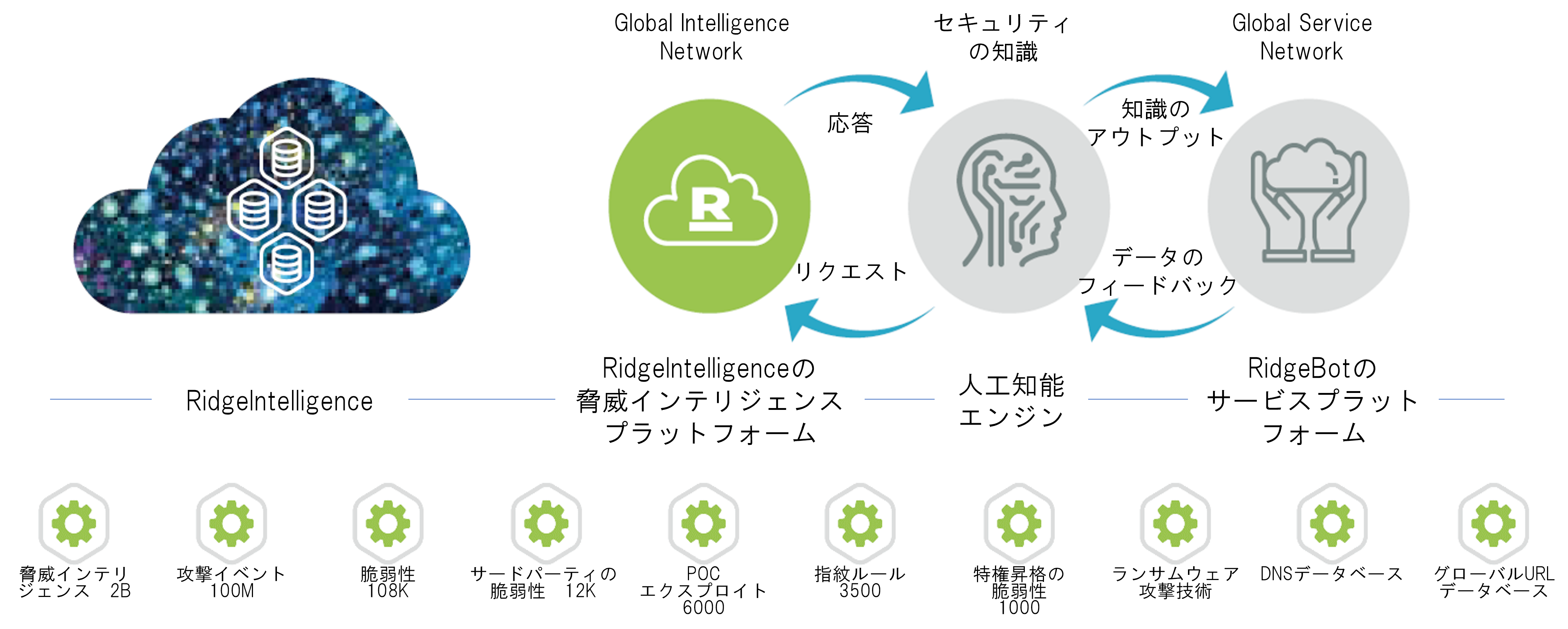

AIブレインを搭載した高い精度と発見力

RidgeBot®には人工知能と専門的なナレッジベースを備えた強力な「ブレイン」があり、それに従って攻撃パスの発見や選定を行なうことができます。パスに沿った学習に基づいて繰り返し攻撃を行ない、それによってさらに包括的な範囲のテストとさらに深い調査を実現します。

RidgeBot®の導入

-

オンプレミスの導入

企業環境向け - RidgeBot®を顧客の施設内に展開することで、情報セキュリティのデータ漏洩の危険を軽減

-

クラウドへの導入

クラウドとSMBの顧客向け - RidgeBot®をクラウド((AWS EC2、Microsoft Azure、Google Cloud)に展開することで、柔軟性が高まり、CapExの初期投資を抑制

侵入テストのシナリオ

顧客の承認の上で、ローカルのネットワークやシステムで発見された脆弱性の悪用を中心に、企業のネットワーク内に攻撃を仕掛けます。

組織のウェブサイトや共有ファイル、パブリッククラウド/CDNでホストされているサービスのように、一般にアクセスできる資産に対し、企業ネットワークの外から攻撃を仕掛けます。

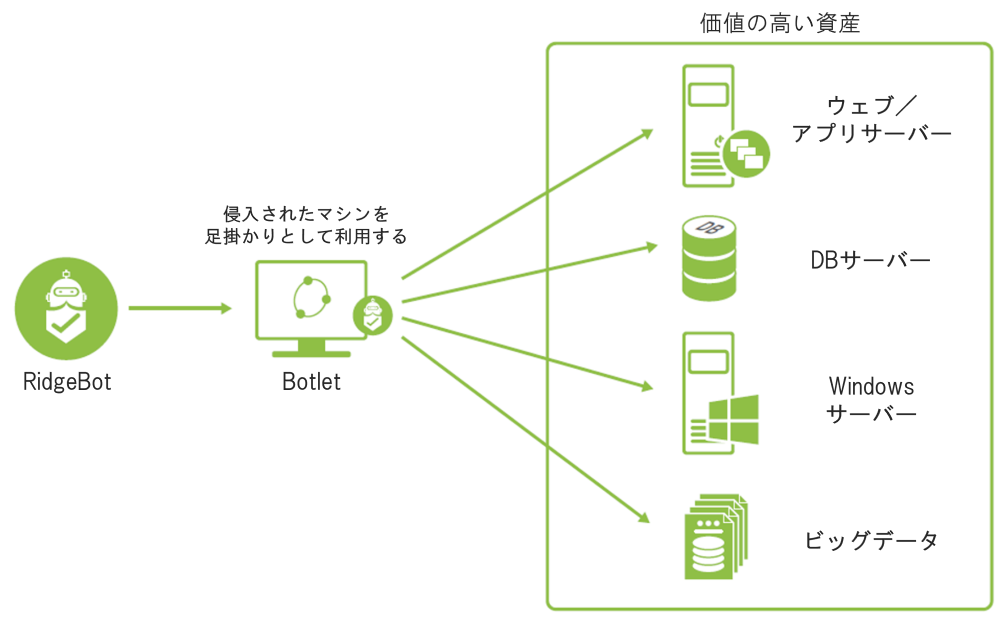

侵入された資産で権限を昇格させて、それらの資産を足掛かりに隣接するネットワークに対して攻撃を仕掛け、ネットワークの深部にある資産の脆弱性を発見して悪用します。

代表的なシナリオのデモ動画

侵入テストのシナリオのうち、代表的な3種を実際の操作画面で紹介します(各5〜6分)。

バージョンにより、表示内容が実際の製品と多少異なる場合があります。

本動画は無音声です。

静的Webサイトペネトレーションテスト

静的なWebサイトやWebアプリケーションを対象に、関連する攻撃面に対して サイバー攻撃を実行し、リスクを検証します。

ホスト(IP)ペネトレーションテスト

イントラネット内のターゲットに対して攻撃を開始し、 横移動やドメインペネトレーション技術を用いて、 脆弱性の悪用可能性と影響範囲を検証します。

WEB APIペネトレーションテスト

OWASP Top 10 API 脅威を想定し、認可不備、SQLインジェクション、 XSS、認証の不備などに対するAPIの耐性をテストします。

Adversary Cyber Emulation(ACE)方式

エージェントベースの攻撃シミュレーション

RidgeBot®は、エージェントベースのBotletを使って、敵の攻撃をシミュレートします。RidgeBot®のBotletは、複数のOSプラットフォームに導入でき、異なるネットワークセグメントで動作して、実際のサイバー脅威を継続的に、あるいはその都度シミュレートすることができます。

そのまま使える評価テンプレート

RidgeBot®には、ACE評価テストのテンプレートがあらかじめ構築されており、ユーザーのスキルレベルに関わらず、セキュリティ制御の様々な面における効果を評価できます。評価テストは包括的で、本番環境にも安心して導入することができます。

RidgeBot®の機能と特長

自動アシスタンス

- オブジェクト認識:この機能モジュールを使い、自動的に資産の種類、データ内容の種類、記録分類の識別子といった情報を自動的に識別します。その後、これを該当のモジュールに入力して全体の攻撃プロセスを手作業による介入なしに実行し続け、セキュリティ検証の自動プロセスが実現できるようにします。

- サンドボックス・シミュレーション:RidgeBot®は、サンドボックス技術を使って、検証タスクの中でさまざまな運用環境をシミュレートし、攻撃の際の双方向の展開に自動的に対応します。これにより、セキュリティ検証の自動プロセスを実現します。

- 埋め込み型ファジング(通常想定されていないデータを対象としたテスト手法)エンジン:脆弱性検出と悪用のための動的なペイロードを生成します。

人工知能

- チューリングの突き合わせテスト:チューリングの突き合わせ技術を使い、文字有効化コードを認識し、高度なサンドボックスを介して手作業の調査をシミュレートすることで、システムから求められる手作業の調査を回避します。これによりシステムがセキュリティ調査を自動的に実行し、セキュリティテストの効率を向上させられるようにします。

- 判断できる脳:RidgeBot®には多くの種類の人工知能による意思決定アルゴリズムが組み込まれ、テストが細かい攻撃パスに進んだ場合、選択や順位づけなど最適な決定を行ないます。

- 専門的システム:RidgeBot®には専門的システムが組み込まれています。セキュリティ検証の実行中、常に「専門家の経験」を参照して、標的システムに侵入するために、よりよい決定またはより効果的な方法を探します。

- ベクトルエンジン:ベクトルエンジンは、攻撃ベクトルおよび直線ではない経路を作成し、これにより標的システムへの攻撃をより高い成功率で行なうことができます。

リスク分析

- トポロジーによる模写:攻撃の際に収集した情報から、自動的にトポロジーマップを生成し、トポロジーの各部分で識別されたリスクにラベルをつけ、リスク分析と評価で管理者を支援します。

- 予防的な状況認知:対象となるシステムを複数の視点から積極的に調べ、多角的な分析結果とリアルタイムのグラフィックモデルを形成し、管理者にセキュリティ全体のグローバルな現状を知らせます。

- リアルタイムの攻撃行動の可視化:発見、スキャンからエクスプロイトの意図に至るまで、攻撃のすべての段階をリアルタイムで可視化し、セキュリティチームが分析を進められるようにします。

脆弱性マイニング

- 弱点の発見:専門家モデルやRidgeBot®のブレイン(脳)のような高性能な決定システムに基づいて、攻撃面にある弱点の可能性を特定し、脆弱性をチェックします。

- 脆弱性のスキャン:自動ツールや攻撃コンポーネント、ベクトルエンジンなどで得られるペイロードから生成されるパケットを使って、対象のシステムにアクセスしてテストを行ない、返ってきた結果をチェックして、悪用されかねない脆弱性があるかどうかを判断します。

脆弱性の悪用

サポートされる攻撃ベクトル

- ネットワーク攻撃:ネットワークに接続された対象のマシンを探索し、積極的にセキュリティの不備を発見して利用し、アクセスできるようにします。

- 攻撃範囲:ホストサーバ(Windows、Linux、Unix、MacOSなど)、ウェブサーバ、アプリケーションサーバ、データベースサーバ(Oracle、IBM DB2、MS SQLサーバ、MySQL、PostgreSQLなど)、仮想化プラットフォーム、ネットワーク機器、IoTデバイス、ビッグデータ

- ローカル攻撃/特権昇格:対象マシンで低い権限のアクセスを入手した後、ローカルでほかの脆弱性を悪用して昇格した特権を入手します。

- ユーザ介入モードの攻撃:経験を積んだ侵入テスト実行者が、影響の大きい侵入テストのプラグインの攻撃を制御できるようにし、リスク管理と攻撃の可視性を高めます。

- 横展開:侵入された資産を管理し、それを足掛かりに、隣接するネットワークのほかの標的マシンに侵入します。

- アプリケーションセキュリティテスト:動的なアプリケーションセキュリティテスト(DAST)をサポート。組み込まれているウェブログインシーケンスレコーダーとプロキシモードで、認証済みウェブ侵入テストをサポート

- 総当たり攻撃による脆弱なパスワード探し:資格情報のエクスプロイトを使ったOS、アプリケーション、データベースの弱点と、それに特化したセキュリティ検証法

- 自動SQLインジェクションテスト:SQLインジェクションの不備とデータベースサーバ過多を利用して、検出プロセスを自動化

- カスタマイズ可能な侵入テストのプラグイン:ユーザがカスタマイズできるアプリケーションの痕跡、攻撃ベクトル、脆弱性検出ペイロード、脆弱性悪用ペイロード(スクリプトとルール)、対応策のためのアドバイス

脆弱性検証

- リスク検証:脆弱性がユーザの実際の環境で悪用される危険があるかどうか、RidgeBot®の知識ベースと自動エクスプロイトエンジンによって生成された概念実証のペイロードを使って検証します。悪用が実現したという証明は、取得された特権、スクリーンショット、シェルターミナル、ファイルマネージャ、データベース名またはデータベース表名ごとに作成されます。

- キルチェーンの可視化:攻撃パス全体を、対象マシンの情報、攻撃面、発見された脆弱性、悪用された脆弱性などの攻撃シーケンス情報と共に可視化します。

- リスク評価:テストが行われているIT資産に関し、健全度の格付けや脆弱性の詳細、リスク分析など、リアルタイムのリスク評価を行ないます。

- パッチ検証テスト:パッチをインストールした後で再テストを行ない、脆弱性が矯正されたかどうかを確認します。

Adversary Cyber Emulation(模擬サイバー攻撃)

- RidgeBot®のBotletは、32ビットと64ビット両方のWindowsとLinuxのプラットフォームをサポートしています。

- 評価テストのスクリプトは、Threat GroupsとMITRE ATT&CKとそれら手法にマッピングされます。

タスク管理

- タスクの予定設定:1)今すぐ実行、2)1度だけ実行、3)毎週(毎日)、4)毎月のタスクの予定設定をサポートしています。

- 毎週/毎月のタスクのサイクルの範囲内で、複数回の実行をサポートします。

- 侵入テストの間の業務の停滞を最小限にするため、侵入テストの休止期間の設定をサポートします。

- ステルス制御:4段階の侵入テストフロー管理で、標的マシンに送られるトラフィックの量を調整し、テスト対象への影響を最小限に抑えます。

資産管理

- テストされるホストとウェブの標的、有効なアプリケーション/サービス、OS、アプリケーションのバージョン、それにドメイン名とDNS解決法を管理するための一元的な保管庫です

- Botletのインストールとステータス

- 統合コネクタを構成します。

レポーティングとサードパーティのシステム統合

- 専門家レポート:詳細な資産情報、脆弱性とリスクのデータ、評価テストの結果、軽減のためのアドバイス、過去の傾向などを記した専門家のセキュリティ検証テストのレポートです。

- 多言語レポート:英語、スペイン語、イタリア語、韓国語のレポートです。顧客はレポート生成の前に好きな言語を選べます。

- システム統合:RESTful APIとCEF準拠のシスログメッセージをサポートしているため、統合が簡単です。

- OWASトップ10に準拠するレポート。2017年と2021年版のOWASトップ10の定義をサポートしています。ウェブの侵入テストのタスク用に、専用のOWASトップ10レポートのテンプレートを用意しています。

- スキャンをサポート:サードパーティのセキュリティ管理プラットフォームでTenable、Nessus Pro、Rapid7 Nexpose VAスキャナについて結果の検証を行ないます。トークン基盤をサポートしています。

- MSSPとのブランド提携のレポート:レポートのカスタマイゼーションをサポートし、MSSP(Managed Security Service Provider:情報セキュリティの専門知識を有してサービスを提供するプロバイダー)の利用者が、API通信のためのテスト認証に自社のロゴを付加できるようにします。

- DevSecOps統合:Jira SoftwareとGitLabの問題追跡をサポートしています。

システム管理

- オンラインおよびオフラインでのソフトウェア更新をサポートします。

- セキュリティ検証タスクとレポートに関して、ユーザの役割ベースのアクセス制御をサポートします。

- システム管理とサービス復旧のためのローカル管理コンソールをサポートします。

- 二要素認証(2FA)または仮想プライベートクラウド(VPC)によるアクセスをサポートします。

- ウェブユーザが企業イントラネットにログインするためのOpen VPNをサポートします。

- ライセンスされたサーバとJira/GitLabサーバとの通信のため、http/httpsのプロキシとSOCKS5のプロキシをサポートします。