経済産業省がサイバー攻撃から企業のIT資産を守るための手法として注目されるASM(Attack Surface Management)に関するガイダンス、「ASM 導⼊ガイダンス・外部から把握出来る情報を⽤いて⾃組織の IT 資産を発⾒し管理する」(以降、ASM 導⼊ガイダンス)を作成して公開しました。このガイダンスは、基本的な考え方や特徴、留意点といった基本情報を提供するとともに、具体的な取組事例を通じて企業が外部から把握可能な情報を活用して自社のIT資産を発見し、効果的に管理するための手法を紹介しています。

今回はお忙しい人のために、このASM 導⼊ガイダンスのポイントを整理したものを共有し、ガイダンスで想定するツールを上回る、効果的なソリューションをご紹介します。

はじめに

日本国内でDXが進み、情報通信技術の役割が増大している一方で、サイバー攻撃が深刻な影響をもたらす事例が増加しています。

MITRE ATT&CKによると、攻撃の初期段階では偵察することで対象の選定や攻撃手法が確立され、公開情報やインターネットから得た情報が攻撃の初期段階で悪用されるとされています。

インターネットに向けて弱点をさらしているIT資産を特定し、セキュリティ対策に活用する手法としてASMがあります。

これらの取り組みには、専⽤のツールやサービスを活⽤して実施することが⼀般的であり、実際、インターネット上では、このような情報の調査のための通信も大量に観測されています。

ASMは攻撃者の視点から実態を基に自社のIT資産を発見する手法であり、IT資産管理と連携して内外からのチェックを行うことにも繋がります。

ASM 導⼊ガイダンスが想定する対象読者は企業の情報システムや情報セキュリティ部門、CIOやCISOなどの経営層で、企業のセキュリティ戦略に組み込んでくことが期待されています。

ASM(Attack Surface Management)とは

ASMの定義

「組織の外部(インターネット)からアクセス可能な IT 資産を発⾒し、 それらに存在する脆弱性などのリスクを継続的に検出・評価する⼀連のプロセス」

ASMのプロセス

(1) 攻撃⾯の発⾒:企業が外部のアクセス可能なIT資産を発見するために、組織名からドメイン名を特定し、DNS検索やWHOISなどを利用してIPアドレス・ホスト名のリストを生成

(2) 攻撃⾯の情報収集:(1) で発見したIT資産の情報を収集。OS、ソフトウェア、バージョン、オープンポートなどの情報を取得し、通常のアクセス範囲内で実施される。

(3) 攻撃⾯のリスク評価:(2) で得た情報を基に攻撃⾯のリスクを評価。既知の脆弱性情報と照らし合わせ、脆弱性の可能性を識別する。

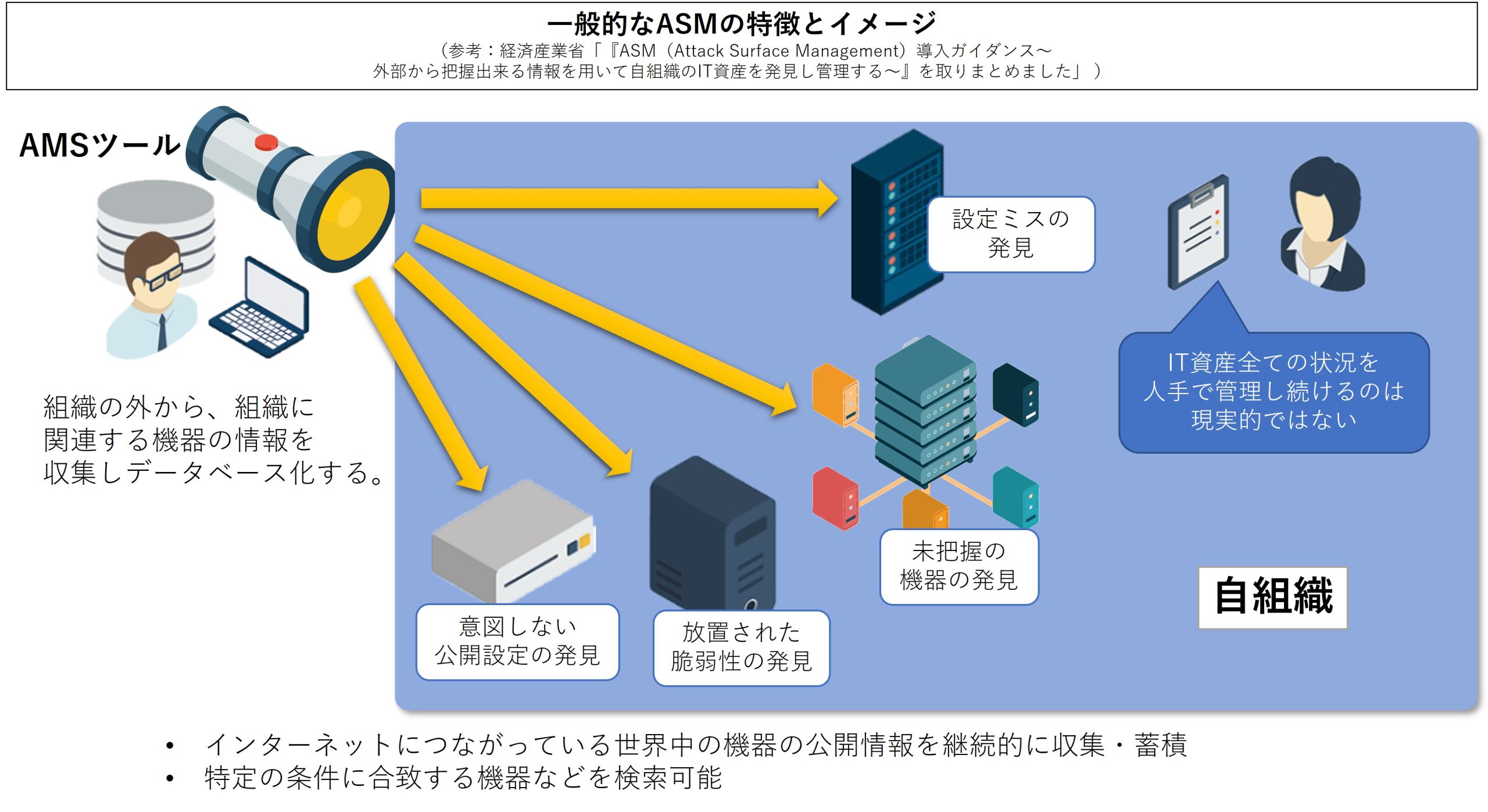

ASMの特徴

「ASM導⼊ガイダンス」では、次の2点をASMの特徴としています。

- 情報システム部⾨が把握していないIT資産を発⾒可能

- 情報システム部門の意図に反して公開状態であるIT資産を発見可能

ASMの活用シーン例

「ASM導⼊ガイダンス」では、以下を「活用シーン」の例として紹介しています。

- キャンペーン活動等のWeb サイトなど、情報システム部⾨以外による構築・運⽤されたIT資産の発⾒

- 設定ミス等により外部(インターネット)からアクセス可能な社内システム等の発⾒

- グループ企業における統制上の課題や地理的な要因で、本社で⼀元的に管理できていない IT資産の発見

ASM と脆弱性管理

「ASM導⼊ガイダンス」では、独⽴⾏政法⼈情報処理推進機構(IPA)による脆弱性管理のライフサイクルを使用して、ASM と脆弱性管理の関係性を説明しています。

脆弱性管理のライフサイクル (IPA「脆弱性対策の効果的な進め⽅(ツール活⽤編)」より)

| 対象ソフトウェアの把握 | サーバ内にインストールされているソフトウェアの情報を 把握し、管理する。 |

| 脆弱性関連情報の収集 | ソフトウェアの最新バージョンや脆弱性情報などを収集す る。 |

| 適⽤の判断 | 収集した脆弱性関連情報の中に新しいバージョンのソフト ウェアや脆弱性、攻撃などの情報を確認したら、新しいバー ジョンのリリースノートや CVSS、緊急度を確認し、脆弱性 への対応の要否を判断する。 |

| 計画 | 対策が必要な脆弱性に対して、修正作業などを計画する |

| 検証 | 修正作業を本番環境へ適⽤する前に、検証環境に適⽤し、本 番環境への適⽤可否を判断する。 |

| 運用 | 修正作業を実⾏する。 |

ASMとの主な差異

- ASMは脆弱性管理の中で「対象ソフトウェアの把握」「脆弱性関連情報の収集」「適⽤の判断」をカバー(「適⽤の判断」で発⾒された脆弱性への対応の要否はASMのプロセスに含まれていない)

- 対象となる IT 資産の範囲が異なり、脆弱性管理は基本的に⾃社で把握している全ての IT 資産を対象とし、ASMは未把握であるものも含めて外部(インターネット)からアクセス可能なIT資産を発⾒

ASM と脆弱性診断の違い

「ASM導⼊ガイダンス」では、ASMと⼀般的な脆弱性診断との違いを以下の通りとしています。

- 対象とするIT資産:ASMは外部(インターネット)からアクセス可能なIT資産が対象であり未把握の IT 資産が含まれ⼀⽅で、脆弱性診断では、把握済みのIT資産が対象

- 脆弱性情報の確度:ASMでは、通常のアクセスの範囲で得られた情報をもとに、IT資産に含まれている可能性のある脆弱性情報を提⽰するが、可能性のレベルであり脆弱性を特定しているわけではない。⼀⽅、脆弱性診断では対象となるIT資産に攻撃を模したパケットを送信し、その応答を評価して脆弱性を特定するため⼀般的には脆弱性診断のほうが脆弱性特定の確度は⾼い。

忙しい人のために!:要件を満たすソリューション

ASMの実施

実施計画の策定

「ASM導⼊ガイダンス」では、他の施策同様に実施計画の策定の重要性を強調しています。

- 導入目的(例:未把握の IT 資産を発⾒、グループ企業のセキュリティレベルの評価等)

- 調査対象範囲(例:自社、グループ会社、etc)

- 運用(例:実施頻度、発見したIT資産の管理者不在時やリスク発見時の対処、etc)

- ツール

-

- 実際の攻撃⾯の調査と評価にはツールの利⽤が実質不可⽋

- ツールの選定は上記で検討した事項とツール⾃⾝の機能とを考慮して決定

-

攻撃⾯の調査と評価

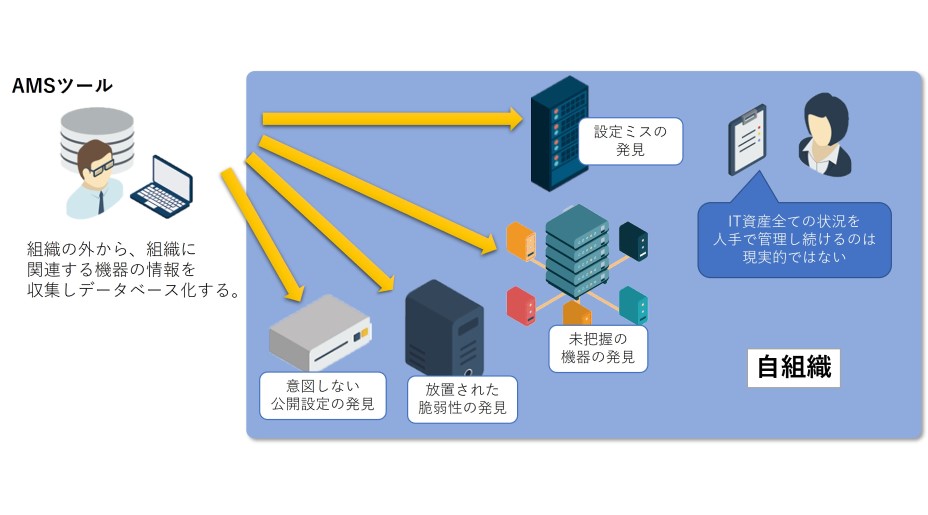

「ASM導⼊ガイダンス」では、ASMの実施を⽀援する各種ツール(以降ASM ツール)の活⽤が⼀般的であるとして、ASMツールの機能を中⼼に、準備すべき事項などを解説しています。

事前準備

- 組織名をもとに、調査の対象範囲とする組織が管理しているIPアドレスやドメイン名、

関連するドメイン名の洗い出しを実施 - (その際にWHOIS などを利⽤して特定する⽅法も有⽤)

- ASM ツールの中には、ドメイン名を⼊⼒すると関連するIPアドレスやドメイン名を発⾒する機能を備えているものもある

ASMツール

「ASM導⼊ガイダンス」では、⼀般的なASMツールの機能として下記を挙げています。

| 攻撃⾯の発⾒ |

|

| 攻撃⾯の情報収集 |

|

| 攻撃⾯のリスク評価 |

|

| その他 |

|

忙しい人のために!:要件を満たすソリューション

必要となる知識・スキル

「ASM導⼊ガイダンス」では、ASM ツールの活⽤にあたって備えていると望ましい知識・スキルを紹介しています。

- 情報セキュリティの知識(情報セキュリティ、情報セキュリティ管理、情報セキュリティ対策、etc)

- ヒューマンスキル(コミュニケーションスキル、レポーティングスキル、英語⼒)

- 組織・体制の知識(組織体制、システム構成やアーキテクチャ、セキュリティポリシー等)

ASMの実施、その他

「ASM導⼊ガイダンス」では、ASM ツールの実施に関連して「注意すべき事項」や「 継続的な対応 」などを掲載しています。詳しくは「ASM導⼊ガイダンス」本文をご参照ください。

事例

「ASM導⼊ガイダンス」では、国内企業に対してASMの取組み実態と課題を調査するためのヒアリングを行い、以下の二つの例を事例として紹介しています。詳しくは「ASM導⼊ガイダンス」本文をご参照ください。

事例A:一般消費財の製造販売事業でプロモーションやキャンペーンなどを頻繁に実施

課題

- 本社の情報システム部⾨が把握・管理ができていないドメインや IP アドレスが国内外

に複数存在しており完全な管理は未実施 - プロモーションやキャンペーンのサイトに含まれている脆弱性などを⼗分な管理は未実施

事例B:グローバル企業で海外拠点では国内と同じレベルの脆弱性管理が実施できなかった。

課題

- 本社主導で脆弱性診断を実施するため、海外拠点の各企業から対象となる IT 資産の情

報を収集しようとしたが未実施 - 海外拠点の各企業でセキュリティ⼈材を確保できていないため、脆弱性診断後の是正

対応が未実施

ASMを検討している方におすすめのソリューション本ページでご紹介のASMを数段上回る、本格的なペネトレーションテスト自動化ツールのRidgeBot®は「ASM導⼊ガイダンス」で説明されている「ASMツール」と比べてこんな優位性があります!

先進的なAIベースのペネトレーションテストツールのRidgeBot®は、以下の特長があります。

|

*「対応状況管理機能」について、RidgeBot®は企業内のサービスやタスク管理のシステムと連携する設計で対応されています。