IBM Zのレポートをいつでも、どこからでも

IBM Zメインフレームユーザーは、レポートやSYSOUTおよびJESログなどを、3270インターフェースやグリーンスクリーンインターフェースからアクセスしていましたが、これからは最新のインターフェースを利用して、新たに従来とは異なる方法で、いつでも好きな時に、自由にIBM Zデータにアクセスする必要があります。

IT運用管理と情報セキュリティの専門家であるブロードが、次世代のビジネスプラットフォームに欠かせないセキュリティの最新情報をお届けします。

IBM Zメインフレームユーザーは、レポートやSYSOUTおよびJESログなどを、3270インターフェースやグリーンスクリーンインターフェースからアクセスしていましたが、これからは最新のインターフェースを利用して、新たに従来とは異なる方法で、いつでも好きな時に、自由にIBM Zデータにアクセスする必要があります。

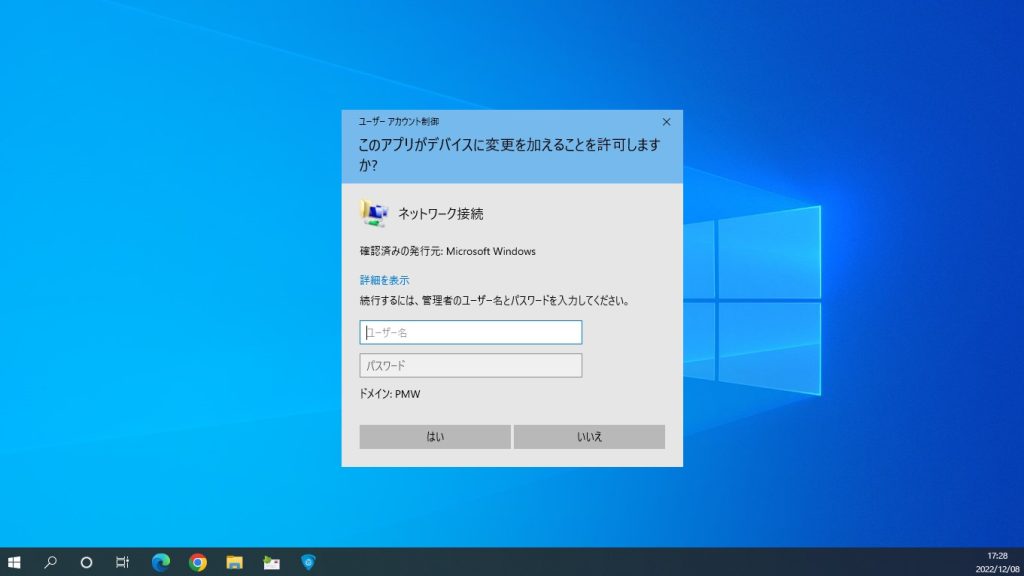

ユーザーアカウント制御(UAC)はWindowsのOS内のセキュリティ機能で、マルウェアの影響を回避することを目的に設計されています。UACのプロンプトはユーザーの画面に表示され、そのインストールや変更などの要求を本当に実行したいかを、操作しているユーザーに確認を促します。

Metasploit はエクスプロイトのカストマイズに関連した多くの機能を持っており、エクスプロイトの後にくる、C2機能が多くの人に使われます。私の過去のWebinarで参加者からMetasploitをC2フレームワークとして設定したコマンドは何か?という質問を受けました。そこからこのブログに繋がっています。