BeyondTrust社、隠れたリスクを可視化するの無償アセスメントサービスを開始

BeyondTrust社は、組織のアイデンティティ環境に潜む「昇格経路(Path to Privilege™)」を明らかにし、リスクの可視化と優先度付けによって、具体的なセキュリティ改善策を提示する、AIベースの分析基盤を活用した 無償の「アイデンティティセキュリティリスク評価サービス」 を新たに開始しました。

IT運用管理と情報セキュリティの専門家であるブロードが、次世代のビジネスプラットフォームに欠かせないセキュリティの最新情報をお届けします。

BeyondTrust社は、組織のアイデンティティ環境に潜む「昇格経路(Path to Privilege™)」を明らかにし、リスクの可視化と優先度付けによって、具体的なセキュリティ改善策を提示する、AIベースの分析基盤を活用した 無償の「アイデンティティセキュリティリスク評価サービス」 を新たに開始しました。

本ブログでは、フルスタック(完全領域)特権アクセス管理(PAM)の本質や構成要素、導入によるセキュリティ強化と運用効率化に加え、最新の脅威への対応や継続的な保護の実現方法について具体的に解説します。

過剰に付与されたアクセス権、見えないリスク経路、アイデンティティ管理の縦割といった問題は、組織に重大な被害をもたらすきっかけとなり得ます。このセミナーでは、アイデンティティ中心のセキュリティアプローチがいかにリスク軽減に貢献できるかをご紹介します

「特権クリープ」は不要なアクセス権の蓄積が原因でセキュリティリスクを引き起こします。本記事では、その発生原因から防止策、アクセス管理ツールの選び方、セキュリティ文化の重要性まで詳しく解説し、組織全体でリスクを最小限に抑える方法を紹介します。さらに、特権管理の自動化や継続的な監査の重要性にも触れています。

IDSAの2023 Trends in Securing Digital Identitiesレポートによると、90%の組織が過去1年間にアイデンティティ関連の侵害を経験。このブログは2023年のアイデンティティセキュリティに関する包括的なガイドを提供します。

BeyondTrustがInvestecと協力してゼロトラストの達成をテーマにしたイベントが開催されました。Investecがゼロトラストを実現するための成功事例や課題、手法、ミスの回避策について紹介し、講演でのキーポイントもお伝えします。ゼロトラスト戦略の導入に関心のある企業に実践的な知識と安心感を提供することを目指しました。

脅威を軽減するためのエンドポイントセキュリティの重要性はPrivilege Management for Windows(PMW)での革新に多額の投資をしている理由です。最新の脆弱性と攻撃経路を監視して、そこからの洞察を活用して組織を保護するのに役立つ新機能でPMWを継続的に革新しています。

シャドーITとは、機器やソフトウェア、アプリやサービス利用を正規の承認なしで行うものです。業務効率化やシステム部門が業務フロー外で行うようなものも含みます。通常は悪意によるものではありません。時間的猶予が無い中での課題対応など障壁を解消するために実施されますがデータ漏洩や管理不足等セキュリティリスクに繋がりかねません。

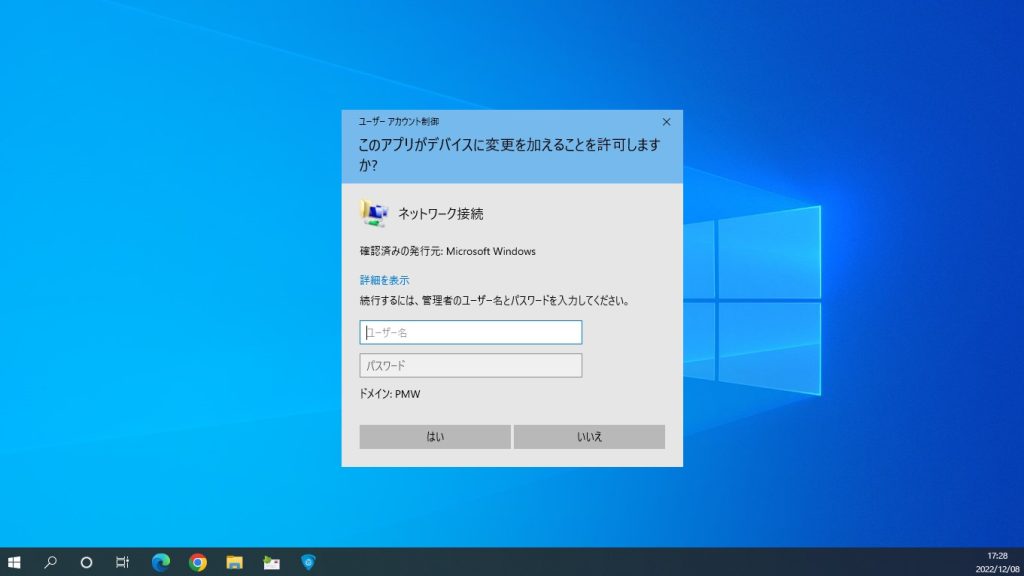

ユーザーアカウント制御(UAC)はWindowsのOS内のセキュリティ機能で、マルウェアの影響を回避することを目的に設計されています。UACのプロンプトはユーザーの画面に表示され、そのインストールや変更などの要求を本当に実行したいかを、操作しているユーザーに確認を促します。

BeyondTrust社によるホワイトペーパーの日本語版です。 このガイドは、IT およびセキュリティ管理者が、ゼロトラストアーキテクチャに関して、NISTがSP 800-207で規定する指針にBeyondTrustのソリューションがどう対応するかを解説するように作成されています。