“Addressing Privilege Creep: Strategies for Maintaining Least Privilege” August 8, 2024 by Isla Sibanda より

“Addressing Privilege Creep: Strategies for Maintaining Least Privilege” August 8, 2024 by Isla Sibanda より

様々な業界のあらゆる規模の組織で、特権クリープ(訳注:creep は、本来はゆっくりとした進行を意味する言葉だが、ここでは時間の経過と共に蓄積し、肥大化した過剰な権限を指す)という状況が発生することがあります。これは従業員が役割や責任の変化に伴って、既に必要としなくなったアクセス権限を蓄積してしまうことを指します。

不要な特権の蓄積は、攻撃者が不正に機密データにアクセスするための「特権への道」を開く可能性があり、その結果として組織は重大なデータ漏洩のリスクにさらされることになります。

このブログでは、ネットワークとシステムを最適に運用するために、特権クリープに寄与する要因を詳しく考察し、最小権限の原則(PoLP)を維持するための実行可能な戦略を提示します。

特権クリープとは?

特権クリープ(Privilege Creep)は、特権の拡散(Privilege Sprawl)、パーミッションクリープ(Permissions Creep)、またはアクセスクリープ(Access Creep)とも呼ばれ、従業員が現在の業務に必要以上のアクセス権や権限を意図せずに蓄積してしまうことを指します。

この問題は、一般的に従業員が昇進したり新しい役割を引き受けたりした際に、それに応じたアクセス権の調整が行われない場合に発生します。その結果、従業員は現在の職務には不要な権限を保持することになります。

特権クリープは、データ漏洩、内部脅威、コンプライアンス違反の可能性を高めるため、組織にとって深刻なセキュリティリスクになり得ます。したがって、特権クリープとは何かを理解し、それを防ぐ方法を知ることが重要です。

特権クリープはどのように発生し、なぜそれが一般的なのでしょうか?

特権クリープの主な原因には、役割の変更や昇進が含まれ、従業員が以前の役割やポジションからアクセス権をそのまま引き継いでしまうことがあります。NIST PR.AC-1は、新たなアクセス要求が生じた際にはアカウントの権限を見直すべきだと明確に指摘しています。

業務の責任が変われば、新たなアクセス権が付与される一方で、従来のものが取り消されないことがあります。さらに、定期的なアクセス権の見直しが行われていない場合、これらの古い権限がそのまま残ってしまいます。

これらのセキュリティリスクは非常に重大です。現実に毎日2,200件以上のサイバー攻撃が発生し、平均39秒に1回攻撃が行われている時世です。これらの攻撃は、単純なフィッシング試行から高度なデータ漏洩まで多岐にわたるため、組織を安全に保つためにあらゆる必要な対策を講じることが不可欠です。

特権クリープを引き起こす6つの一般的なシナリオ

組織内では、特権の蓄積が様々なシナリオで意図せずに発生し、潜在的なセキュリティリスクを引き起こすことがあります。以下に、いくつかの一般的なシナリオを示します。

1. 役割の変更 – 従業員が役割や部署を変更する際、以前のポジションでのアクセス権を保持し続けてしまうことがあります。権限の定期的な見直しと調整が行われないと、時間とともに不要な特権が蓄積される可能性があります。

2. 退職手続き – 従業員が組織を退職する際、退職手続きの不十分さにより、高権限を持つアカウントが残存することがあります。これらの休眠アカウントは、適切に無効化されない場合、悪用されるリスクがあります。

3. 一時的なアクセス要求 – 特定のプロジェクトやタスクのために付与された一時的なアクセス権が、タスク完了後に取り消されないケースがあります。時間が経つにつれて、これらの一時的な権限が蓄積し、必要以上のアクセス権が付与されてしまうことになります。

4. グループメンバーシップ – ユーザーが特定のリソースにアクセスするために高権限を持つグループに追加されることがあります。定期的な監査が行われない場合、複数のグループメンバーシップからネストされた権限が蓄積し、意図しないアクセスレベルに達する可能性があります。

5. シャドーITと未承認アプリケーション – ユーザーが未承認のソフトウェアやツールを使用する際に、高権限が必要となる場合があり、意図せずに自分や他人に不要な権限を付与してしまうことがあります。

6. 共有アカウント – 共有アカウントは、異なるニーズを持つ複数のユーザーがアクセスするため、権限の蓄積が起きることがあります。これらのアカウントに関連する権限を追跡して管理することは困難です。

特権クリープによるリスクと影響

特権クリープは、組織が対処しなければならない複数のセキュリティリスクや運用上の課題を引き起こします。これらには以下が含まれますが、これが全てではありません。

- システム内の機密データへの不正アクセスの可能性。過剰な権限を持つ従業員は、職務範囲を超えた機密情報にアクセスできるため、データ漏洩のリスクが増大します。これらの漏洩は、組織に多大な財務的損失や評判の損傷をもたらす可能性があります。

- システム管理の非効率性。管理者は複雑な権限のネットワークを管理しなければならず、アクセス権が適切に割り当てられ維持されていることを保証するのが難しくなります。

これらの問題は、ソースコードや機密データに限ったものではありません。実際、デジタル資産管理ライブラリからメディアを調達する際にも、常にアクセス権、つまりセキュリティを優先して手続きされる必要があります。資産管理の企業であっても安全ではないのです。

さらに、従業員が必要以上のアクセス権を持っている場合、内部脅威の可能性が高まります。不満を抱えた従業員や悪意を持つ者は、これらの過剰な権限を悪用し、組織のセキュリティや安定性に重大なリスクをもたらす可能性があります。

組織内での特権クリープを特定する方法

組織内での特権クリープを特定するには、組織のアクセス権を体系的に監査し、見直すアプローチが必要です。

定期的なアクセス監査はセキュリティを維持するために不可欠であり、ユーザーの権限が現在の職務に適切であることを定期的に確認しなければなりません。このプロセスでは、アクセス権をリアルタイムで追跡し、異常が発生した際にそれを強調表示する自動化ツールが役立ちます。

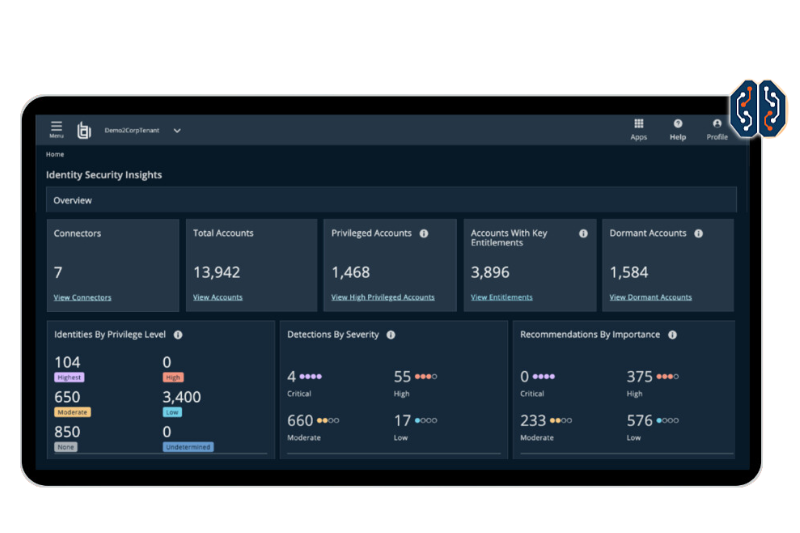

より包括的なソリューションをお探しであれば、BeyondTrustのIdentity Security Insightsを利用してみてください。このツールは、さまざまなアプリケーションからの特権およびアクセスデータを単一のダッシュボードに統合し、セキュリティチームがアクセス権を効率的にレビューし、アイデンティティの脆弱性やその他の脅威を発見できるようにします。

特権クリープを特定するためには、警告サインを認識することも重要です。たとえば、従業員が職務範囲外のシステムやデータにアクセスしている場合、それは特権の肥大化を示している可能性があります。

同様に、職務と一致しないアクセス権は、権限を見直し、調整する必要がある明確なサインです。たとえば、マーケティング担当者が財務システムにアクセスできる場合、そのアクセス権が適切に管理されていないことを示唆しています。

特権クリープを防ぐ方法

特権クリープを効果的に防ぐためには、最小権限ポリシーを実施することが重要です。これにより、組織内の各役割に対して明確なアクセス権を定義し、従業員が特定の職務に必要な権限のみを持つようにします。

新規採用者は最小限のアクセス権からスタートし、責任が増えるにつれて追加の権限を付与するようにしましょう。アイデンティティガバナンスおよび管理(IGA)ツールや特権アクセス管理(PAM)ツールは、組織のアクセス権を監視・管理するために不可欠であり、これらのポリシーをより効果的に実施するのに役立ちます。

ユーザーアクセスをコントロールするためには、権限の付与、レビュー、取り消しの手順を詳細に規定する厳格なアクセスポリシーを作成することも重要です。

ロールベースのアクセス制御(RBAC)も、特権クリープを防ぐための強力なツールです。権限を個人ではなく役割に基づいて割り当てることで、RBACをシステムに導入することは、アクセス管理を簡素化し、ユーザーが過剰な権限を持つ可能性を減らすのに役立ちます。

役割と関連する権限を定期的に更新し、それらが現在の職務に適合していることを確認することも重要です。たとえば、従業員の役割が変わった場合、そのアクセス権は新しい責任に合うように迅速に調整されるべきです。

また、ユーザーのアクセスが全体的に安全であることを確保するために、RBACポリシーを継続的に見直し、改善することも必要です。

アクセス管理のための主要なツールと技術

適切なツールと技術を選択することは、特権クリープを防ぎ、強力なセキュリティを維持するために重要です。まず、セキュリティを全体的に強化するための基本として、信頼性が高く使いやすい多要素認証(MFA)ソリューションを導入することが重要です。全てのユーザー、アプリケーション、およびデバイスに対してMFAを強制することを確実に行いましょう。

さらに、特権クリープを防ぎ、データを保護するために、アクセス管理またはアイデンティティ・アクセス管理(IAM)ソフトウェアを活用することが、権限を適切に管理するための最良の選択肢の一つです。

市場で人気のあるソリューションとしては、OktaやMicrosoft Entra IDなどがあり、基本的なユーザーアクセスや権限を管理するための機能を提供しています。アクセス管理ソフトウェアを選択する際には、ユーザーのプロビジョニング、ロールベースのアクセス制御、および詳細なレポート機能などの機能を確認しましょう。

これらの機能は、権限の付与や取り消しのプロセスを簡素化し、常に職務に適した権限が割り当てられるように支援します。

自動化と監視も、効果的なアクセス管理の重要な要素です:

- 自動化された特権管理は、人的エラーのリスクを軽減し、アクセスポリシーの一貫した施行を確保します。

- リアルタイムの監視およびアラートシステムは、異常なアクセス活動が発生した場合に即座に通知を提供し、迅速な調査と対応を可能にします。例えば、従業員が通常の役割を超えて機密データに突然アクセスしたり、アクセスを試みたりした場合、システムは管理者に適切な対応を取るように警告します。

広範なセキュリティ文化の構築

組織内でセキュリティ文化を築くためには、全ての従業員にセキュリティを最優先に考える意識を植え付け、会社のデータやシステムを保護する上で彼らが果たす重要な役割を認識させることが必要です。

個々の従業員の意識づけ

従業員にアクセス管理に対する責任感を積極的に促すことが不可欠です。彼らは自分自身をアイデンティティの盗難から守るだけでなく、組織全体が潜在的な壊滅的損害から守られるための重要な役割を担っています。

これを実現するためには、データアクセスに関連する役割と責任を明確に定義し、セキュリティプロトコルの遵守の重要性を定期的に強調することが重要です。

現実のシナリオを含む強力なトレーニングプログラムを導入することで、従業員がセキュリティ侵害の影響と、それを防ぐ上での自分の役割の重要性を理解する手助けができます。

継続的な改善の実施

セキュリティポリシーや手順は固定的なものではなく、新たに発生する脅威に対応するために定期的な更新が必要です。

この点を考慮し、従業員から既存のセキュリティ対策に関するフィードバックを積極的に求めることで、貴重な洞察と改善が得られる可能性があります。

定期的に予定されたセキュリティ監査や評価は、脆弱性やその他のリスクを特定することができ、従業員をこれらのプロセスに参加させることで、セキュリティ実践に対する理解とコミットメントを高めることができます。

特権クリープから組織を守る

特権クリープは、会社のセキュリティと運営の効率性に対する重大な脅威をもたらします。しかし、この問題を積極的に特定し対処することで、組織は機密データを保護しながら、効率的なアクセス管理を維持することができます。

これらの重要な戦略を導入することで、組織は特権クリープに効果的に対処し、ユーザーが不正にシステムにアクセスすることや、それに伴うデータ漏洩から守ることができます。

さらに組織を守るために、BeyondTrustの無償のアイデンティティセキュリティ評価を利用し、アクセス管理プロセスにおける潜在的な脆弱性を特定してください。

Isla Sibanda、エシカルハッカー、サイバーセキュリティ・スペシャリスト

Isla Sibandaは、南アフリカのプレトリアを拠点とするエシカルハッカーでサイバーセキュリティ・スペシャリストです。彼女は12年以上にわたり、Standard Bank Group、CipherWave や Axxess など、いくつかの著名な企業でサイバーセキュリティ・アナリストやペネトレーションテストの専門家として活躍してきました。