BeyondTrust社Blog “Privilege Escalation Attack and Defense Explained” March 2, 2021, 2021 by Morey J. Haberより

権限昇格とは?

権限昇格(または特権昇格)の定義は、あるユーザを対象として権限付与された権限や特権を超えて、不当なアクセス権限を得るような攻撃といえます。この攻撃には、外部からの脅威実行者と内部者の両方が含まれます。権限昇格は一連のサイバー攻撃の中で最も重大な局面であり、通常はシステムバグや構成不備、不適切なアクセス制御といった権限昇格の脆弱性の悪用が伴います。このブログ記事では、権限昇格が行われる仕組み、権限昇格に関連する主な攻撃ベクトル、またこれを防ぎ、軽減するために実装できる重要な特権アクセスセキュリティ制御などについて説明します。

CTEM実践を支援するAIを利用したペネトレーションテストの自動化

垂直方向と水平方向の権限昇格

権限昇格の攻撃には、大きく分けて垂直方向と水平方向の昇格があります。両者はよく混同されますが、この2つの用語は次のように定義できます。

- 水平方向の権限昇格には、人であれマシンであれ同様の特権を持つ別のアカウントの権限へのアクセスを取得することが含まれます。この行為は「アカウント乗っ取り」と呼ばれます。通常は、保護が十分でない下位レベルのアカウント(すなわち通常ユーザ)を指します。新たに水平方向のアカウントに侵入するたびに、攻撃者は同様の特権でアクセスできる範囲を広げることができるのです。

- 垂直方向の権限昇格もまた、権限昇格の攻撃として知られており、ユーザやアプリケーションその他の資産がすでに持っている特権または特権アクセスを拡大することを意味します。 これには低レベルの特権アクセスから高レベルで範囲の広い特権アクセスへの移行も含まれます。攻撃者は垂直方向の権限昇格を成功させるために、多くの手順(バッファオーバーフロー攻撃の実施など)を踏んで、特権制御を回避したり無効にしたりし、ソフトウェアやファームウェア、カーネルの欠陥を悪用し、ほかのアプリケーションやオペレーティングシステムそのものの特権資格情報を取得しなければなりません。Microsoft Vulnerabilities Report 2021によれば、2020年、権限昇格に関する脆弱性は、Mirosoftの全ての脆弱性のうち44パーセントを占めていました。

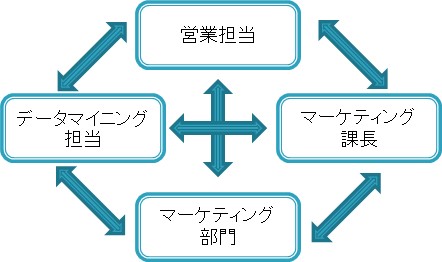

上記のユーザはそれぞれ、標準のユーザアカウントしか持っていませんが、それぞれのアクセスできる範囲は異なっており、違う資産や資格情報を包括しています。こうした資格情報の一部が他のユーザや資産の間で共有されると、横方向への移動や水平方向の権限昇格を許す結果になるおそれがあります。内部の水平方向の権限昇格の攻撃は、こうしたアカウントの間で発生しうるのです。外部の攻撃者も、最初にこうしたアカウントの1つに侵入することで水平方向の権限昇格に成功します。

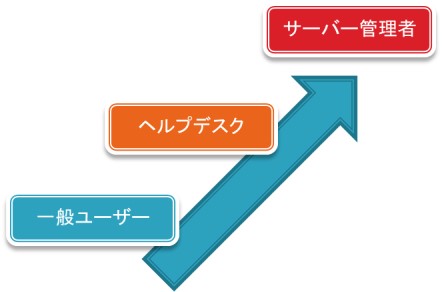

ここで示す垂直方向の権限昇格では、脅威の実行者は標準ユーザアクセスからITヘルプデスクのアカウントに移行し、その後、Linuxのシステム管理者(root)のアクセス権を取得しています。これに続く段階はそれぞれ、さらに高い特権アクセスと垂直方向の権限昇格の例を表します。

権限昇格はどのように行われるか?

ローカルや双方向、またはリモートのあらゆるセッションは何らかの形の特権アクセスを表しています。これには、ローカルのログオンのみを許可するゲスト特権から、リモートセッションや完全なシステム制御さえも許可する管理者特権またはroot特権に至るまで、あらゆるものが含まれます。したがって、あるシステムとやり取りできるアカウントにはすべて、何らかの特権が割り当てられているのです。

標準ユーザがデータベースや重要なファイル、価値のある物への権利を持っていることはめったにありません。それでは、脅威の実行者はどうやって、ある環境に入りこんで管理者やrootの特権を手に入れ、それを攻撃ベクトルとして悪用するのでしょう?主な方法は5つあります。

- 資格情報の悪用

- 脆弱性とエクスプロイト

- 構成不備

- マルウェア

- ソーシャルエンジニアリング

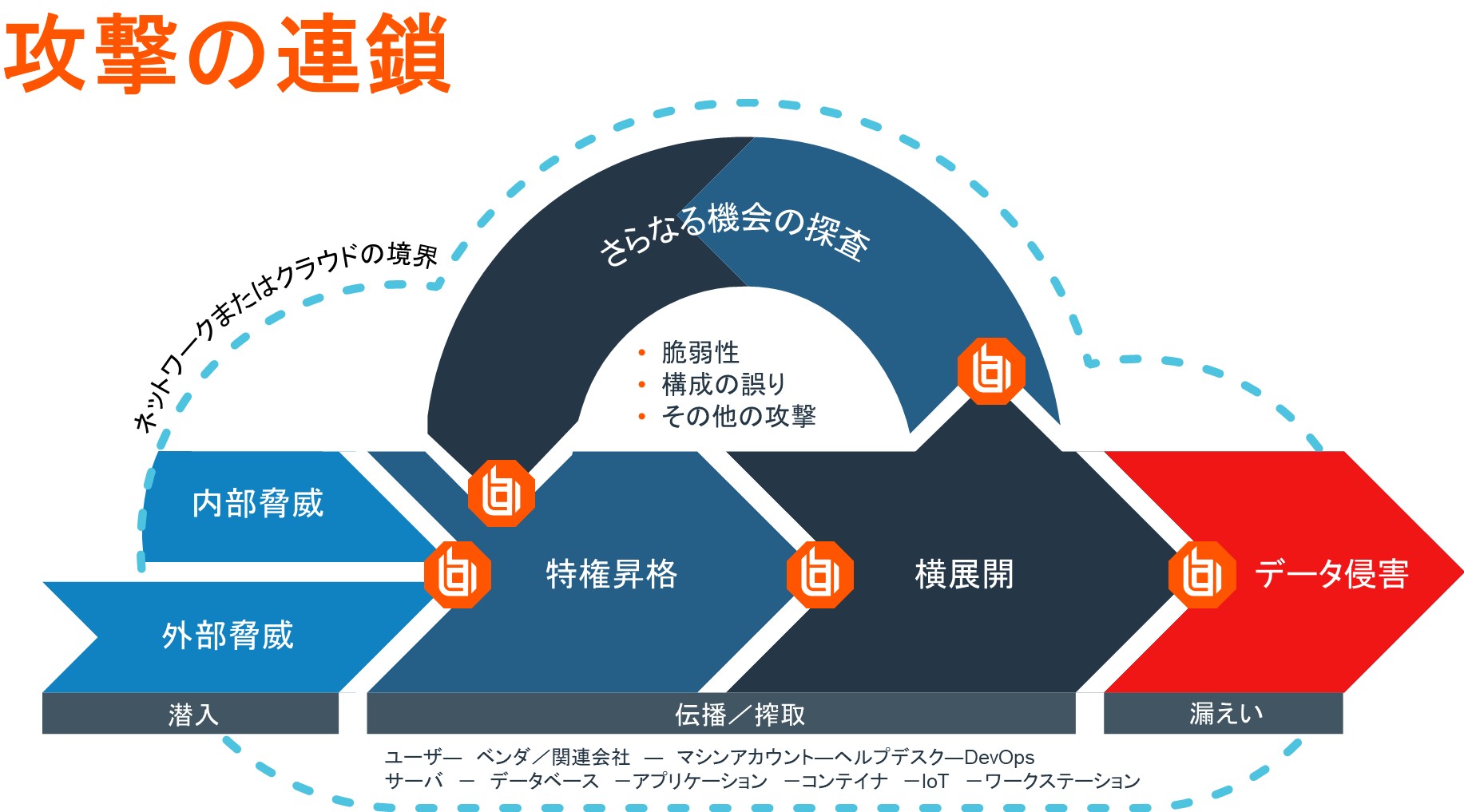

下の攻撃の連鎖のイメージ図は、内部者であろうと外部の脅威であろうと、脅威の実行者がその作業を開始し、環境全体に感染を広げるために使う主な手段を示しています。

典型的なサイバー攻撃チェーンの概要。この図はまた、攻撃チェーンの中で権限昇格や横方向の移動などBeyondTrustのソリューションで解決できるいくつかのポイントを示しています。

脅威の実行者はその環境内にある足掛かりを得ることで侵入を開始します。攻撃者がそうした足掛かりを得るのは、セキュリティパッチの抜け、ソーシャルエンジニアリング、その他多くの方法によります。最初の侵入に成功した後、攻撃実行者は偵察を行いながら作業を続けるのに適した機会を待ちます。

脅威の実行者は習慣として、なるべく抵抗の少ない道を選びます。時間が許せば自分の痕跡をきれいに消して検出されないようにしておくでしょう。これには、元のIPアドレスを隠ぺいすること、また使っている資格情報に基づいたログを削除することなどがありますが、いずれにせよその存在の証拠は侵害指標(IoC)に反映されます。ある機関が侵入を認識すれば、侵入者の意図を監視するか、アクセスセッションを一時中断したり終了したりすることもあります。

サイバー攻撃チェーンの第二段階は通常、管理者やrootなど、最初に侵入されたアカウントより上の特権を持つアカウントへの権限昇格です。もちろん、最初の侵入が管理者やrootのアカウントである場合もあります。この場合、脅威の実行者は悪意の計画をさらに進めていて、すでにその環境を支配しているかもしれません。

Microsoft Vulnerabilities Report 2021について

Microsoft Vulnerabilities Report 2022について

一般的な権限昇格攻撃の5つの方法

それでは、権限昇格攻撃の5つの主な段階を見ていきましょう。

1. 資格情報の悪用

有効な一因子認証(ユーザ名とパスワード)を使えば、通常のユーザはあるリソースに対して認証を行うことができます。ただし、脅威の実行者がユーザ名を知っている場合、アカウントのパスワードを取得すればハッキングが行われてしまいます。脅威の実行者はまずシステム管理者を狙うことが多いのですが、それは、彼らの資格情報には重要なデータやシステムに直接アクセスできる特権が付随していることが多いからです。システム管理者の資格情報とアクセス権を手に入れれば、サイバー犯罪者は横方向へ移動でき、注意を惹くことはほとんど、あるいはまったくありません。

脅威の実行者が資格情報に侵入してしまえば、そのアカウントへの特権を持つあらゆるものが易々と攻撃者の手に入ります。この脅威実行者が検出されると、組織は通常、真っ先にパスワードをリセットし、感染したシステムを修正して脅威を最小限に抑えようとします(特にサーバが関与している場合は)。しかし、パスワード変更をリクエストしただけでは必ずしも事態の解決にはなりません。なぜなら資格情報の入手方法にはそもそも、マルウェアや汚染された携帯電話など、別の攻撃ベクトルが関わっていることがあるからです。そのため、脅威実行者は完全に撲滅されるまで長く存在し続けることになるのです。

侵入を受けた資格情報は、脅威の実行者が最も容易に成功するための特権攻撃ベクトルです。その資格情報に関連したアカウントは、最新の情報技術環境にあるほぼ全てのものー管理者からサービスアカウントまでーを制御しています。残念ながら、パスワードの再利用の攻撃、メモリ読み取りマルウェア、その他数えきれないほど多くの方法を通じて、資格情報の窃取を行うことが可能なのです。

標準ユーザから管理者への資格情報の権限昇格は、このブログに記載する様々な手法を使って行うことができます。最も重要なアカウント(ドメイン、データベース管理者など)に関して侵入を受けた資格情報は、ある企業にとっては「致命傷」となることもあります。ITセキュリティチームは常にスーパーユーザアカウントを精査し、リスク評価の際に確認しておく必要があります。特権アカウントの資格情報は、水平方向の権限昇格の第一の攻撃ベクトルであり、特権アクセス管理(PAM)のプロセスの過程で最重要事項にしておかねばなりません。

2. 特権の脆弱性とエクスプロイト

脆弱性とは、エクスプロイトを介して悪意ある行為を可能にしてしまうようなコード、設計、構成などの不備です。脆弱性はオペレーティングシステムでもアプリケーションでも、またウェブアプリケーションやインフラストラクチャでも起こりえます。有線ネットワークやWiFi、トーンベースの高周波(旧式の-つまり2600クラブ)からのリソース間のプロトコルや移転、通信などがこれに含まれることもあります。

脆弱性そのもののために特権の攻撃ベクトルが成功するわけではなく、リスクがそこに存在するというだけです。エクスプロイトがなければ、脆弱性は単なる潜在的な問題なのです。

実際にエクスプロイトが存在する場合、その中には単なる概念実証に過ぎないもの、信頼性に欠けるものもありますが、簡単に武器として使われてしまうものもあります。エクスプロイトが市販されている侵入テスト用ツールやオープンソースの無料ハッキングツールに入っている場合もあります。また脆弱性がダークウェブで販売され、サイバー犯罪につながることもあります。他にも、脆弱性はパッチを当てられたり公開されたりするまでの間に国家によって独自に使われて(意図するとしないとにかかわらず)います。

脆弱性や利用されるエクスプロイト、欠陥があると診断されたリソースなどに応じて、実際のリスクの範囲を最小限に抑えることも、差し迫った脅威としてしまうこともあります。脆弱性と利用できるエクスプロイト、リソースの露出、制御の不備、攻撃の可能性などが重なると、脆弱性が相乗効果でどれほど組織に有害な作用を及ぼすかということに関わってきます。そのためにリスク評価の判断に役立つのです。

重要なのは、ほんの小さな脆弱性のサブセットであれば、悪用の手段となるような垂直方向の権限昇格を許すだけだということです。ただし、脆弱性そのものが特権を変える(あるユーザの許可から別のものへの権限昇格)ようなエクスプロイトとなる場合、そのリスクは憂慮すべき特権攻撃ベクトルとなります。

脆弱性と一緒に実行されるユーザやアプリケーションの特権によって、攻撃ベクトルの昇格と効果は異なります。たとえば、あるオペレーティングシステムの脆弱性には、標準ユーザによって実行されるか管理者によって実行されるかによって、悪用(水平方向の昇格)された場合に全く異なる2つの一連のリスクが生じます。標準ユーザであればエクスプロイトは失敗するかもしれないし、そのユーザの特権のみに限定されるかもしれず、ホストへの完全な管理者アクセス権を手に入れるかもしれません(垂直方向の権限昇格)。 しかし、ユーザがドメイン管理者アカウントやその他の昇格した特権を利用している場合は、エクスプロイトは全環境に対する許可を手に入れるかもしれないのです。

BlueKeep、WannaCry、NotPetyaなど、最近あった最も悲惨なエクスプロイトの多くは、権限昇格の脆弱性(垂直方向の権限昇格を許可する)が原因です。

セキュリティ業界には、リスク、脅威、脆弱性との関連性を招くようなセキュリティ標準がいくつかあります。いくつか例を挙げましょう。

- 共通脆弱性識別子(CVE)-情報セキュリティの脆弱性の名称と説明に関する標準

- 共通脆弱性評価システム(CVSS)-情報技術の脆弱性のリスクを数値で評価する標準

- 拡張可能な構成チェックリスト記述フォーマット(XCCDF)-セキュリティのチェックリスト、ベンチマークおよび関連の文書を記載するために使われる仕様言語

- 脆弱性評価言語(OVAL)―コンピュータシステムのマシンの状態に関する評価と報告の方法に関する情報セキュリティ団体の標準化企画

- 共通セキュリティ設定一覧(CCE)-複数の情報源とツールの間で構成データの迅速で正確な相関性を実現するための、システム構成の問題に対する独自の識別子

- 共通脆弱性仕様一覧(CWE)-ソフトウェアセキュリティの脆弱性がコードで発見された場合、その原因について協議し、これを発見し、処理するための共通言語

- 共通プラットフォーム一覧(CPE)-情報技術システム、ソフトウェア、パッケージのための系統的な命名規則

- 共通構成評価システム(CCSS)-ソフトウェアセキュリティ構成の問題の深刻度に関する一連の指標。CCSSはCVSSから派生したもの

この情報により、セキュリティの専門家や管理チームは標準の評価法や専門用語を使い、脆弱性のリスクについて協議し、優先づけをします。最も高いリスクを伴う脆弱性には、エンドユーザの介入なく操作を行える権限昇格のエクスプロイトがあります。以前からこうした脆弱性は「ワーム」と呼ばれるマルウェアの形態で攻撃を行ってきました。他にもCode Red、Blaster、Big Yellowなどがよく知られています。

特権や実行コードを入手し、検出されずに実行できるエクスプロイトは、脆弱性によるだけでなくそのエクスプロイトが実行するときに持っている特権にも依存しています。だから、脆弱性管理やリスク評価、パッチ管理、特権アクセス管理などがこれほど重要なのです。エクスプロイトは侵入したリソースの範囲内でしか実行できません。修復によって脆弱性がなくなれば、エクスプロイトは実行不能になるのです。脆弱なユーザやアプリケーションの特権が低い(標準ユーザである)場合、そして垂直方向の権限昇格の悪用が不可能な場合は、攻撃はその範囲に限定されるか失敗します。

しかし、油断してはいけません。悪用は-標準ユーザの特権であっても-ランサムウェアなどたちの悪い攻撃では、大惨事につながることもあるのです。幸いなことに、エクスプロイトの大半は、特権を減らすこととサイバー攻撃の攻撃面を減らすことで最小限に抑えることができます。

エクスプロイトは、特権が最も高い場合に大惨事をもたらします。だから、セキュリティのベストプラクティスでは、最小特権での操作を行い、すべてのエンドユーザから管理者権限を剥奪することを推奨しているのです。Microsoft Vulnerability Report 2021(BeyondTrust発行)では、Microsoftの過去5年に渡る深刻な脆弱性の56パーセントは、管理者権限ではなく標準ユーザの権限にしておくことで軽減されたということがわかりました。

標準ユーザーで運用すると、結局ユーザーアカウント制御にブロックされる?

良い解決策について話を聞いてみたいときは、こちらからお問合せください!

3. 構成不備

構成上の欠陥もまた、悪用される脆弱性のひとつです。修復ではなく、軽減を必要とする欠陥です。

修復と軽減との違いはどこにあるのでしょうか? 修復とは、脆弱性を是正するためにソフトウェアやファームウェアにパッチを配備することを意味します。この処理は一般にパッチ管理と呼ばれます。一方で軽減とは、既存の配備の中でリスクが悪用されるのを防ぐ(減らす)ための変更を指します。一般に、こうした軽減は設定上の変更だけのこともあれば、サポートされている機能を使った実行時間における変更のこともあります。

特権に関して悪用される中で最もよくある構成上の問題は、お粗末なデフォルトのセキュリティ設定の例です。そうした例を挙げましょう。

- 初期構成で設定された管理者またはrootの特権に対し、空白またはデフォルトの状態のパスワード

- 初期インストール後にロックダウンされていない危険なアクセス(専門知識の不足によることが多い)

- 環境につながる文書化されていないバックドア

欠陥がかなり深刻であれば、脅威実行者はたいした努力もせずにrootや管理者の特権を入手することができます。

クラウドリソース内での構成の欠陥は、特権を使った攻撃の発生源として急速に増えています。

CTEM実践を支援するAIを利用したペネトレーションテストの自動化

4. マルウェア

マルウェアとは、ウイルス、スパイウェア、ワーム、アドウェアなど、分類を問わずリソースに悪意をもって近づくように設計された望ましくない不正なソフトウェアを指します。この悪意とは、偵察やデータ流出、システム中断、指令・制御、サービス拒否から恐喝に至るまで多岐にわたります。マルウェアは攻撃者にとって、サイバー攻撃の行為を行うための格好の道具となるのです。

他のプログラムと同様にマルウェアも、もともとその中で実行していたコンテキストに基づいて、標準ユーザから管理者(root)までどの許可でも実行することができます。マルウェアは次のものを使ってリソースにインストールを行うことができます。

- 脆弱性とエクスプロイトの組み合わせ

- 合法のインストーラ

- サプライチェーンの弱点

- フィッシングやドライブバイといったインターネット攻撃を介したソーシャルエンジニアリング

マルウェアを運ぶ仕組みに拘わらず、その動機は、あるリソースでコードを実行することです。いったん動作が始まると、あとはエンドポイントのセキュリティベンダーによる検出と、発見されるのを避けて実行を続け、永住しようとする脅威実行者との間の競争となります。昨今のマルウェアは進化を続け、検出をよけるのが巧みになり、サイバー保護の拡充を妨げることができるようになっています。

マルウェアは、パスワードハッシュやキー操作ログなどのメモリをかすめ取るといった機能を実行することができます。これによって、マルウェアそのものによる特権や脅威実行者が展開した他の攻撃ベクトルに基づいて、攻撃を行うためのパスワードを盗むことが可能になるのです。

マルウェアは、継続的な攻撃を広げ続けるための手段に過ぎません。ですから、最終的には攻撃者が狙う標的の情報を入手するための許可が必要です。メモリをかすめ取り、他の悪意のソフトウェアをインストールし、偵察を行うようなマルウェアのサブセットは、権限昇格に最も向いています。その最終目標は、将来的に垂直方向の特権攻撃を行うための偵察です。

5. ソーシャルエンジニアリング

ソーシャルエンジニアリングの攻撃は、人々が連絡(音声や電子メール、チャットなどによる)を取り合う時に利用する信頼関係に乗じたものです。メッセージがうまくつくられていて、信頼のおける人さえも騙せるようであれば、脅威実行者はもう最初の企みに成功したようなものです。

ソーシャルエンジニアリングの観点から、脅威実行者は目的を達成するために、主として次のような人間的な特徴を利用しようとします。

- 信頼性-どんな種類のものであれ、その通信が信頼できる情報源からのものであるという信用

- 騙されやすさ-突拍子もないことであろうがありふれたことであろうが、内容が事実であるという信用。「フェイクニュース」を信じてしまう傾向の多くはこれによって起こる

- 純粋さ-内容の目的が、相手が最も興味があり返信するか開封するかしてしまいそうなものである

- 疑念-通信の内容に誤字や文法の間違いがあること、または電話の応答が機械音声であることによって何らかの疑念を招くことがない

- 好奇心-攻撃技術が特定されていない(あらかじめ行われたトレーニングの一部として)か、攻撃ベクトルは記憶されているが、人がそれに応じて反応しない

- 怠惰-通信は一見問題ないように見え、悪意の動作がないかURLや内容を調べる努力をする価値はないとみなす

こうした特徴の一つ一つを考えれば、チームのメンバーに適切に教育を行い、ソーシャルエンジニアリングの攻撃への抵抗力を高めることができます。難しいのは人間の気質を克服することです。そのため、チームのメンバーがソーシャルエンジニアリングの攻撃の犠牲になると脅威の実行者はアクセス権を手に入れ、マルウェアやランサムウェアを仕込んだり、特権を昇格させたりできるようになるのです。ソーシャルエンジニアリングの成功によって、従業員は脅威の実行者がその悪意ある作業を行うための「ドアを開ける」ことを許してしまうのです。

参考BeyondTrustとソリューションのご紹介はこちら

オペレーティングシステムと権限昇格

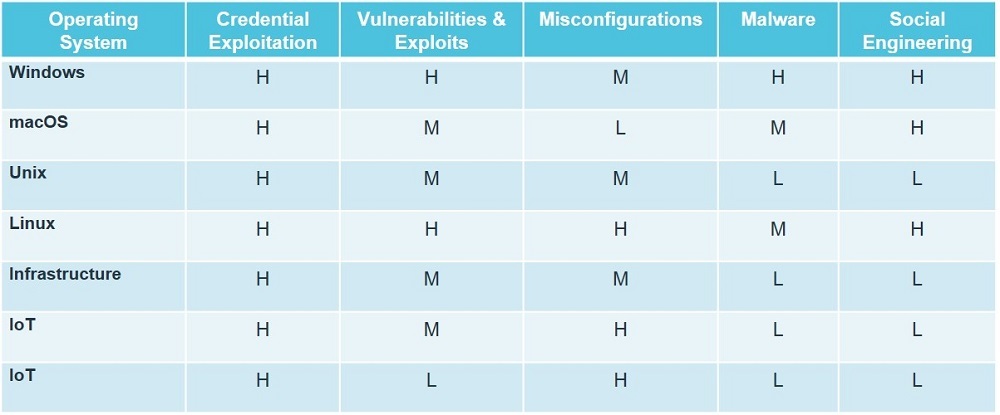

これまで、権限昇格に利用される一般的な手法、そして管理者特権を手に入れるための最もよくある手段について考えてきましたが、これがあなたの組織にどのように当てはまるのでしょうか。下の表で考えてみましょう。

オペレーティングシステム 資格情報の悪用 脆弱性&エクスプロイト 構成不備 マルウェア ソーシャルエンジニアリング

凡例:

- H – 攻撃ベクトルの発生や可能性が高く、組織に対して様々な種類の脅威となる

- M – 組織に対する攻撃ベクトルの可能性は中程度で、攻撃が広範囲に成功する可能性も中程度

- L – 組織に対する攻撃の発生が稀であるか、あまり頻繁ではなく、それが成功する可能性も低い

注意:常に例外はあるものです。Mirai BotnetとPoodleの事例では、低リスクの場合でも権限昇格についての注意を怠らないことが必須だとわかりました。

オペレーティングシステムによっては、単にユーザとの交流が多いという理由でソーシャルエンジニアリングがよく使われるものもあります。たとえば、Windowsの権限昇格攻撃にはソーシャルエンジニアリングがよく使われます。それにひきかえ、UnixとLinuxの権限昇格攻撃がソーシャルエンジニアリングの結果であることはあまりなく、構成不備や脆弱性、エクスプロイトによることが多いのです。これはごく単純に、Windowsが他のオペレーティングシステムに比べ、エンドユーザのデスクトップにはるかに広く普及しているからです。

しかし、資格情報の悪用はどのオペレーティングシステムやデバイスでも起こりえます。これまで述べてきた手段のいずれかを使って資格情報が漏洩した場合、他にも脅威の実行者が利用できる手段を使って権限昇格が発生する可能性があるのです。

資格情報を基にした攻撃から逃れられる資産やアプリケーションやリソースはありません。そして、そのいずれも権限昇格から逃れることもできません。シングルサインオン(SSO)や多因子認証(MFA)のような技術を採用することで、組織はリスクを軽減することができます。これをセグメント分割や特権アクセス管理(PAM)、パッチ管理、脆弱性管理、変更制御といった良質のサイバーセキュリティと組み合わせることによって、強力な多層防御が実現するのです。ただし、こうしたセキュリティ策がどれも100パーセント有効であるわけではないということも覚えておいてください。

権限昇格の攻撃ベクトル

攻撃ベクトルとは、脅威の実行者やハッカー、あるいは攻撃者がシステム、アプリケーション、リソースなどへのアクセスを手に入れ、悪意の行為を行うための手段です。これには、マルウェアのインストール、ファイルやデータの改ざん、永続的な形の偵察なども含まれます。

権限昇格の攻撃ベクトルはほぼ間違いなく、すべてのサイバー脅威の中で最悪のものと言えるでしょう。というのは、攻撃者は社内の情報技術リソースすべてについて、管理者にも所有者にもなることができるからです。そしてこのような力があれば、データや資産、アプリケーション、リソースの全ては外部者の支配下に置かれる可能性があるからです。

ここまでで特権攻撃のための技法について理解したので、今度は特権や資格情報が侵入を受け、そのせいで盗まれたり昇格に悪用されたりする最も一般的な方法について探ってみましょう。

パスワードハッキング:脅威の実行者は、いくつかの方法を用いてパスワードを無効にしたり盗んだりすることができます。アカウントが管理者特権を認められてしまうと、こうした攻撃がその権利にも及ぶことになりかねません。これも、ある環境で管理者の数を制限し、最小特権を強制実施することの理由になります。このアカウントが管理者のものであれば、脅威の実行者は簡単に他のセキュリティ制御を回避して横方向に移動し、機会を伺って他の特権アカウントパスワードを破壊しようとします。

基本的な考え方として、パスワードハッキングは、共有パスワードやパスワードの危険な文書化といったパスワード漏洩とは異なります。パスワードハッキングには、さまざまなプログラム上の技法や専用のツールを使った自動化などによってパスワードを破壊したり突き止めようとしたりする攻撃者が伴います。

パスワード類推:パスワードハッキングの中でも最もよく使われる技法は、単にパスワードを類推することです。あてずっぽうの類推は、よくあるパスワードや辞書の言葉を使ったものでない限り、めったに成功しません。全くの類推だけでは芸術の域と言えるでしょうが、標的の身元についての情報があれば、類推が成功する可能性は高まります。関連情報はソーシャルメディアや直接のやりとり、虚偽の会話、以前の侵入から探り出したり突き止めたりつなぎ合わせたりしたデータなどから集めることができます。パスワード類推攻撃はまた、イベントログや無効なアカウント試行後の自動アカウントロックの結果に証拠を残すことになります。

さらに、アカウントの保有者がリソース間でパスワードを使い回していれば、パスワード類推と横方向への移動の危険は劇的に高まります。どこにでも-デジタル上の存在情報から特権アカウントに至るまで-1つか2つの基本的なパスワードしか使わない人を想像してみてください。残念ながら、こうしたことは日常的に起きています。

ショルダーサーフィン(パスワードを覗き見る行為)によっても、脅威の実行者は盗み見た資格情報についての知識を得ることができます。これには入力時のパスワードやピン、読み取りパターンの盗み見の他、付箋に走り書きされたパスワードを盗み見る行為も入っています。ショルダーサーフィングの考え方は単純で古典的なものです。脅威の実行者は直接目で見るか、カメラのような電子機器の助けを借りてパスワードを読み取り、後からそれを使って攻撃を行います。だから、ATMのPINを入力するときには、そこを隠すように気をつけねばなりません。

辞書攻撃は、有効なアカウントに対してパスワードのリストを利用し、パスワードを知ろうとする自動化された技法(パスワードハッキングや類推と違って)です。このリスト自体は言葉の辞書です。パスワードを割り出そうとする人は基本的に、「野球」というような一般的な1つの単語のリストを使ってパスワードを割り出し、アカウントを改ざんし、認証に使われる完全な資格情報を突き止めるのです。

脅威の実行者が、パスワード長や複雑性の要件など侵入しようとしているリソースを知っている場合は、より効率よくそのリソースを狙うためにこの辞書をカスタマイズすることができます。そのため、より高度なプログラムでは、辞書を使って複雑性の要件を持つ実際のパスワードをまねようとするとき、最初や最後に数字や一般記号を混ぜることもよくあります。

効果的な辞書攻撃ツールでは、脅威の実行者は以下のことができます。

- 長さや文字の要件、文字設定など複雑性の要件を設定する

- 名前など個人を特定する言葉の組み合わせを手作業で追加できるようにする

- よく使われる言葉で起こりやすいつづりの間違いを加える

- 複数の言語で辞書を操作する

辞書攻撃の弱点は、ユーザや普通の辞書に使われている言葉とその派生語に依存していることです。実際のパスワードが架空のもので複数の言語を使い、あるいは言葉や文章以外のものを使っている場合、辞書攻撃は阻止できます。

辞書攻撃の脅威を軽減するための最も一般的な方法は、アカウントのロックアウトによる保護、そしてパスワードの複雑性の方針に従うことです。ロックアウトによる保護とは、「何回か」試してみて間違っていた場合に、そのユーザのアカウントが一定期間ロックアウトされることで、この場合、権限を持った人(つまりヘルプデスク)が手作業で、または自動パスワード再設定という解決法を使って、ロックを外すことになります。

ただし、多くの環境では、特に非人的アカウントの場合はアカウントロックアウトによる保護を行うことで業務の実行時間を損なうおそれがあります。そのため、このセキュリティ設定は無効にされていることが多いのです。結果として、イベントログでログオンの失敗が監視されていなければ、辞書攻撃は脅威の実行者にとって有効な攻撃ベクトルになります。特権アカウントが緩和の戦略としてこの設定を有効にしていない場合は特にそうです。そして、辞書攻撃には「a」を「@」、「o」を「0」に変更するような単純なパスワード複雑性のトリックを使って、最もよく使われる言葉を改ざんする行為も含まれていることを忘れてはなりません。つまり、複雑性だけでは最善の解決策にはならないのです。

レインボーテーブル攻撃は、辞書攻撃の一種です。攻撃側がリソースのためのパスワード暗号化に使われているパスワードハッシュのアルゴリズムを知っていれば、レインボーテーブルを使ってこうしたハッシュをリバースエンジニアリングして実際のパスワードにすることができます。ハッカーは辞書のハッシュを手に入れ、これをさかのぼって元のパスワードにすることができるのです。最近の侵入によって貴重なパスワードハッシュが多く流出していますが、暗号化アルゴリズムの基礎がなければ、レインボーテーブルや類似の技法は、さまざまな情報の種がないのでほとんど使えません。

総当たりパスワード攻撃は、パスワードをハッキングしようとする方法の中で最も効率が悪いので、最後の手段として使われます。総当たりパスワード攻撃は、プログラムされた方法で可能なすべてのパスワードの組み合わせを試す方法を利用しています。この方法はストリング(文字)数が少なく複雑でないパスワードには効率的ですが、8文字以上のパスワードでは-最も早い最新システムでも-現実的ではありません。

パスワードに大文字だけか小文字だけ(混在していない)のアルファベットの文字しか使われていなければ、類推は8,031,810,176回になります。宝くじに当たるより確率は高いかもしれませんね! しかもこの試算は、脅威の実行者がパスワードの長さと複雑性の要件を知っていることを前提としているのです。他にも、数字や大文字小文字の区別、ローカライズされた言語の特殊記号などの要素があります。

正しいパラメータを使った総当たりパスワード攻撃は、最終的にはパスワードを突き止めるでしょうが、費やす時間と計算力を考えると、完了するまでには総当たり攻撃のテストそのものの結果が疑わしいものになってしまうかもしれません。それに、攻撃を実行するためにかかる時間は、単に可能なパスワードをすべて並べ替えて生成するのに必要なスピードにだけ基づいているわけではなく、標的システムでのトライ&エラーの応答時間も考慮しなければなりません。この応答時間の遅れが、総当たりパスワード攻撃を試す際には実に肝心な点なのです。

パス・ザ・ハッシュ(PtH)は、攻撃者が、実際に人が読める形式のアカウントパスワードを使う代わりに、ユーザのパスワードの基盤となっているNT LANマネージャ(NTLM)ハッシュを使ってリソースへの認証を行えるようにするハッキング技術です。脅威の実行者は、システムのアクティブなメモリをかすめ取るというように様々な手段を使って有効なユーザ名やパスワードのハッシュを手に入れた後、そうした資格情報でLMやNTLM認証を使ってリモートサーバやサービスで認証を行うことができます。

PtH攻撃は認証プロトコルにある実装上の弱点を悪用しますが、ここではパスワードはそれ自体が変更されない限り、すべてのセッションに対してそのままの状態となっています。PtH は、LMやNTLMを認めているほぼすべてのサーバやサービスに対して、そのリソースがWindowsを使っているか、またはUnix、Linuxその他のオペレーティングシステムを使っているかに拘わらず実行されます。残念ながら、最近のマルウェアにはハッシュをかすめ取る技術が仕込まれていることもあるため、アクティブな実行中のユーザやアプリケーション、サービス、プロセスなどは何でも標的になりえます。ハッシュを取得してしまえば、指令・制御やその他の自動手段によって横方向(水平方向)の移動やデータ漏洩を引き起こすこともできます。

今のシステムは、さまざまな形でパスザハッシュ攻撃を阻止できます。しかし、頻繁にパスワードを変更する(双方向セッションが終わるたびに)ことが、セッション間でハッシュを別にしておくためのよい方法です。パスワードを頻繁に循環させたりセキュリティトークンをカスタマイズしたりできるパスワード管理ソリューションが、この技術に対する効果的な防御方法なのです。

セキュリティ用の質問:金融機関や業者は、ユーザをアカウントと照らし合わせて確認するためにセキュリティ用の質問を使います。要領は、エンドユーザに対して本人しか知らないはずの個人的な質問をし、答えられるか試すというものです。

多くの機関は、ユーザが新たにアカウントを設定する際にこうした質問に答えるよう求めます。この質問と回答の組み合わせが二因子認証の形式となって、パスワードを忘れた場合にユーザの身元を確認するのに使うことができるのです。エンドユーザは新しいリソースからログオンするときに「パスワードを忘れました」を選択するか、自分の身元の信頼性を高めるためにパスワードを変更する場合でも、セキュリティのための質問に答えるよう求められます。

よくあるセキュリティ用の質問は以下のようなものです。

- 生まれた都市はどこですか?

- 高校のマスコットは何ですか?

- 初めての車は何ですか?

- 好きな食べ物は?

- お母さんの旧姓は?

- 初めて飼ったペットの名前は何ですか?

しかし、セキュリティ用の質問そのものによって、リスクが広がる恐れもあります。次のようなことを考えてみてください。

- こうした質問の答えを知っている人は何人いますか?

- あなたの答えはソーシャルメディアや経歴や学校の記録から誰でも知ることができますか?

- こうした情報を明かしてしまうようなソーシャルメディアのゲームをしたことがありますか?

- 以前に侵入を受けたときにセキュリティのための質問とその答えも盗まれたことがありますか?

関連性は明らかです。セキュリティ用の質問に対する回答を知っている場所や人が多くなればなるほど、他の人がそういった質問に答える可能性も高くなるでしょう。それに、そもそも情報が公のものなら、それはもう適切なセキュリティ用の質問ではありません。

あるリソースでセキュリティ用の質問を作成して使用するように求められた場合、あなた以外に誰も答えられないようにできるだけあいまいな質問にすることをお勧めします。そして、同じセキュリティのための質問を使っている他のサイトと類似のオンライン上で、けっして情報を共有しないよう気をつけてください。

クレデンシャルスタッフィングは、ユーザ名(または電子メールアドレス)とそれに対応するパスワードのリストで構成される窃取された資格情報を利用して、システムやリソースに不正なアクセスを行うことができるようにする自動化されたハッキング技法の一種です。この技法には一般に、アプリケーションへのログインリクエストをサブミットし、将来の悪用に備えてログイン試行を成功させるための自動化が含まれます。

クレデンシャルスタッフィングは、総当たり攻撃やパスワード類推攻撃を行うものではありません。この攻撃では、脅威の実行者は以前に見つけた資格情報に基づいて認証を自動化します。その結果として、他のウェブサイトやアプリケーションでその資格情報が再び使われていそうなところを突き止めるのに、数百万回も試さなければならないかもしれません。パスワードリスト型攻撃はパスワードの再利用を狙うものであり、多くの人が複数のサイトで同じ資格情報の組み合わせを再利用しているからこそ効果的なのです。

パスワードスプレー攻撃:よくあるパスワードをいくつか使って多くのアカウントにアクセスしようとする、資格情報を基にした攻撃です。概念としては総当たりパスワード攻撃の対極にあります。

パスワードスプレー攻撃の際、脅威の実行者はよく使われる一つのパスワード(「12345678」や「Passw0rd」のような)を多くのアカウントに対して試し、次のパスワードに移ります。基本的に、脅威の実行者はリストにあるすべてのユーザアカウントに対して同じパスワードを試し、その後リストを再設定して次のパスワードを試すのです。この技法なら、試行にかかる時間が短いために、脅威の実行者は検出される危険が少なくなり、アカウントのロックアウトを阻止し、一つのアカウントに対してハッキング検出を回避することができます。

パスワードの変更とリセット:パスワードの変更はどのくらいの頻度で行っていますか? 仕事では、30日あるいは90日のサイクルで通知が出るごとに行っていますか? 家ではどうでしょう? 銀行口座や電子取引、ストリーミングの決済、ソーシャルメディアのアカウントなどのパスワードをどのくらいの頻度で循環させていますか? もししていたとしてもおそらくそれほど頻繁ではないでしょうし、驚くべきことにそれで大丈夫なこともあるのです。

パスワード管理者がいなければ、すべてのパスワードを一意の複雑なものに保っておくことは煩わしい作業です-熟練したセキュリティの専門家にとってさえそうなのです。

残念なことに、パスワードの再設定には、パスワードを脅威の実行者の標的にしてしまう危険が(変更に伴う混乱ではなく)あるのです。パスワードの再設定は、パスワードの使用者によって行われる変更ではなく、他の人が行う強制的なパスワード変更の作業です。パスワード再設定にまつわるリスクは以下のようなものです。

- 再設定されたときに(上で述べたような)容易に類推できるようなパターンに基づいたパスワードになる

- パスワードが電子メールやテキストメッセージを介して再設定され、エンドユーザに保管される。

- パスワード再設定がヘルプデスクによって行われ、リクエストがあるたびにパスワードを再利用する

- アカウントロックアウトのせいで、よく考えずに自動的にパスワードを再設定する

- 口頭でパスワードが伝えられ、他の人に聞かれるおそれがある

- 複雑なパスワードの再設定をエンドユーザが書き留める

パスワードがリセットされるときはいつでも、古いパスワードには危険なので変更しなければならないという暗黙の了解があります。忘れたり、期限切れになったり、何回もログイン試行に失敗してロックアウトされたのかもしれません。新しいパスワードの再設定や転送、保管などは、そのパスワードがエンドユーザに再び変更されるまでは危険なのです。

身元情報が漏洩していれば、脅威の実行者はパスワードの再設定をリクエストすることができます。そうすれば攻撃者はそのアカウントに対して自分の身元情報を作成することができるのです。ユーザがパスワードの再設定をリクエストしたときは常に、次のようなベストプラクティスを実行すべきです。

- パスワードがランダムであり、業務方針ごとに複雑性の要件に沿っているようにする

- 最初のログイン後にエンドユーザによってそのパスワードを変更し、導入されていれば二因子認証かMFAを使って確認する

- パスワード再設定のリクエストが安全な場所から行われるようにする

- 業務用の公的なウェブサイト(私的なものではなく)に「パスワードを忘れた場合」のリンクをはらない

- 電子メールを介したパスワード再設定では、エンドユーザが電子メールにアクセスし、新しいパスワードを入手できることを前提としている。電子メールのパスワードそのものを再設定する必要がある場合には別の手立てを講じる必要がある

- SMSテキストメッセージを使わない-パスワード再設定の情報を送るのに十分安全とは言えない

- 可能であれば、パスワード再設定の期間を短くする。つまり、パスワード再設定をあらかじめ定めた期間のみ有効にする。あらかじめ定めた期間内にそのエンドユーザが再びアカウントにアクセスしない場合、アカウントのロックアウトが起こるようにする

頻繁なパスワード変更は特権アカウントにとってはセキュリティ上のベストプラクティスですが、安全でない媒体を介してパスワードを再設定したり送信したりするのはこの限りではありません。個人にとって、単なるパスワード再設定ひとつでも、脅威の実行者に自分のアカウントを狙われているのか、パスワードを設定する正当な理由があるのかという違いがあるのです。

アクセストークンの操作は、アクセストークンを改ざんして異なるユーザやシステムセキュリティのもとで動作を実行しアクセス制御を回避することができる手段を敵に与えます。Microsoft Windowsのオペレーティングシステムには実行プロセスの実行時の所有権を判別するためにアクセストークンが使われています。ユーザはアクセストークンを操作して、実行プロセスが異なるプロセスの付属物であるように見せたり、プロセスを開始した人以外のユーザに属しているように見せたりすることもできます。こうしたことが起こると、そのプロセスは新しいトークンに関連づけられたセキュリティ属性を持ちます。

脅威の実行者はWindows APIを使って、既存のプロセスからアクセストークンをコピーすることができます。これをトークン窃取と呼びます。盗まれたトークンはその後、既存のプロセスに適用されたり、新しいプロセスを作るのに使われたりし、これは現実世界の窃盗やなりすましと似ています。幸い、トークンを盗むには脅威の実行者が管理者でなければなりません。

しかし、脅威の実行者は一般に、トークン窃取を利用してプロファイルのプロセスを管理者からSYSTEMとして実行できるように昇格させます。さらに、盗んだトークンを使って横方向へ移動し、そのトークンがリモートシステムで有効なユーザとして認証することができる場合は、リモートシステムを認証します。たとえば、どの標準ユーザもユーザインタフェースやコマンドラインで「RunAs」のコマンドやWindows APIの機能を使って、なりすましトークンを作成することができます。あるアカウントへの実際の管理者アクセスは必要事項ではありません。そのため、脅威の実行者があるホストへのローカルアクセス権を持っていれば、これによって特権攻撃が行えるのです。

UAC(ユーザアカウント制御)回避は、脅威の実行者がUACのセキュリティ制御を回避して、システムでの実行プロセス特権を昇格させることができるようにする手段です。Windows のUAC機能によって、あるプログラムはユーザがその実行時許可への変更を承認するよう求めた後で、タスクを実行するために特権を昇格させることができるようになります。ユーザはUACプロンプトに基づいて次のようなオプションを選択できます。

- 継続の操作を拒否し、処理をただちに終了する

- ユーザがローカル管理者グループにいる場合は動作の実行を許可する

- 操作を継続するための特権を含む資格情報を提示するようユーザに求める

コンピュータに設定されているUACの保護レベルに応じて(「高い」のみ例外)、あるWindowsのアプリケーションは、ユーザに求めずに特権を昇格させたりCOMのようなオペレーティングシステムの機能を実行したりすることができます。アプリケーション間の互換性や使いやすさといった理由で保護レベルが「高い」よりも低く設定されている場合、脅威の実行者はUAC制御を回避することができるのです。悪意のソフトウェアも信頼されたプロセスに入りこみ、昇格された特権を手に入れ-ユーザに求めずに-、こうした特権攻撃ベクトルは悪用に最もよく使われることになります。

ID列挙攻撃は、sudoの悪用を含め、有効なユーザをあるリソースへの認証に利用できることを脅威の実行者が類推するか確認するため、総当たり攻撃のような手段を応用できる場合に起こります。ユーザID列挙攻撃はウェブベースのアプリケーションと関連づけられていることが多いのですが、従来のユーザと資格情報を基にした認証が必要なアプリケーションでも見られます。ユーザ列挙攻撃が最もよく見られるのは、次の2か所です。

- アプリケーションのログインページで、認証失敗の応答から、ワークフローが示されるか「アカウントが見つかりません」と返される結果につながる「パスワードを忘れた場合」の機能

- 基本的に、脅威の実行者はサブミットされた資格情報の有効性に基づいてサーバの応答を検索し、試してみたアカウントが有効かどうか判断します。これは多くのアプリケーションで共通の応答メカニズムです。

ユーザが有効なユーザ名と無効なパスワードを入力すると、サーバはパスワードが間違っていますという応答を返します。脅威の実行者がパスワードに関係なく無効なユーザ名を入力すると、アプリケーションは通常、アカウントが見つかりませんと応答します。その結果、脅威の実行者は自分の行おうとしたハッキングが有効なアカウントと誤ったパスワードを使ったものか、あるいは使おうとしたアカウントが認証されないものなのかを判断することができるのです。自動化と総当たりのチェックに基づいて、あるリソースに対して有効なアカウントを列挙し、一般的なパスワードや再利用されたパスワード、以前の攻撃で集められたパスワードなどを使って、その後特権攻撃を試みることができるのです。

最後に、脅威の実行者が企業の命名パターン(つまりイニシャルとラストネーム)を突き止めることができれば、列挙のためのリストを作成して将来的な攻撃を行うのはずっと容易になります。

マルウェアは、デバイスを損ない、データを盗み、全体としてリソースに設計の目的に沿った働きをさせないという意図をもったコンピュータソフトウェアの一種(ファームウェアやマイクロコードなどを含む)です。

マルウェアにはタイプや由来の異なるものが8種類あり、そのどれもが権限昇格攻撃に使われる可能性があります。

- バグ:一種のエラー、欠陥、脆弱性、もしくは誤作動で、ソフトウェアコードの不備や想定外の操作条件などによる望ましくない、または予期されていない結果につながる。バグはどんなソフトウェアにも存在しうる。アプリケーションやそこにあるデータに対して悪用されると、それは脆弱性(権限昇格の脆弱性)と呼ばれることになり、それを引き起こすために使われるソフトウェアはエクスプロイトと呼ばれる。厳密には、バグだけなら悪意でつくられたものではないため必ずしもマルウェアとは言えないが、悪用されると被害は甚大になりかねない。ゲーム界では一般に「裏技」と呼ばれる

- ワーム:バグや脆弱性、エクスプロイトなどに依存してペイロードを配信し、他のリソースに伝播する。最初の感染は添付ファイルやダウンロードファイルなどに隠れて行われることがあるが、実行されると伝播できる他の脆弱なシステムがないかネットワーク(またはインターネット)をスキャンすることができる。その設計によって、ワームは膨大な量の帯域幅を消費したり、ゆっくりと人目につかないような形で操作を行う。ネットワークやウェブサーバを丸ごと不能にしてしまう可能性を持っている。みずから伝播して複数のシステムを感染させることができるランサムウェアも、ワームの一形態である

- ウイルス:知らないうちにウェブサイトやコンピュータに入りこむ悪意のソフトウェアの1つ。最初に感染した段階ではウイルスの意図は明確でないこともあり、一般に、悪意の行為を実行するきっかけを与えられるまでリソース内にとどまることができる。ウイルスはDLL(ダイナミックリンクライブラリ)のハイジャックを使ったり、ルートキットとして隠れたりして、検出を難しくする技を使うことができる

- ボット:明確な意図をもって、ある一連のタスクを実行するために作成された悪意のソフトウェアプログラム。脅威の実行者はボットを利用してスパムを仕込んだり、分散型サービス妨害(DDoS)攻撃に関わったりして、ウェブサイトやネットワーク、インターネットを基盤とするサービスを完全に破壊することができる。ボットがワームと組み合わせて横方向の権限昇格の道具として、また攻撃用の偵察を行うために使うこともある。

- トロイの木馬:伝承のトロイの木馬と同じように、このマルウェアは通常のファイルやアプリケーションを装って、ユーザがダウンロードしたり開いたり実行したりするよう誘い込む。ペイロードが他の形のマルウェアを仕込み、合法なソフトウェアとやり取りしていると引き続きユーザに信じ込ませることもできる。認証ベースの攻撃はたいていトロイの木馬に基づいたものである

- ランサムウェア:多くは暗号化によってファイルへのアクセスを妨害し、脅威の実行者が握っているデータを解放するための身代金(通常はビットコインのようなデジタル通貨や暗号通貨)を要求する。身代金が支払われ、脅威の実行者が実際のランサムウェアサービスを操作していれば、ファイルを復号化する方法を教えてそうした資産へアクセスすることを許可する。ある事例では、被害者が身代金を払ったのに脅威の実行者がその手続きを長く放置し、感染したシステムがそのままになって取り返しのつかない経済損失を被ることもある

- アドウェア:望まない、そして時には違法でさえある広告を自動的にユーザに表示するマルウェアの一種。電子メールのリンクをクリックしたり添付ファイルを開いたりすると、悪意のソフトウェアをダウンロードしてエクスプロイトを開始させるか、悪意のウェブサイトに誘導されることもある。目的は不適切なサービスをエンドユーザに見せ、次の段階の操作に引き込んでさらに多くのマルウェアや偵察目的のソフトウェアを載せるようにさせることである

- スパイウェア:ユーザの動作を偵察するマルウェアの一種。この機能には、ユーザの画面を監視し、キー操作をキャプチャし、資産のカメラやマイクをオンにして偵察に使うことも含まれる。こうして得た情報を集めてインターネットを介して送信し、あるいはその場で保管して後で脅威の実行者が取り出す。今の世の中では、脅威の実行者が使う中でも、ランサムウェアに次いで最も危険なマルウェアである。というのは、集められた情報を使えば権限昇格が行いやすくなるからである。

参考BeyondTrustとソリューションのご紹介はこちら

権限昇格攻撃を防ぎ、減らすにはどうしたらいいか

権限昇格攻撃は多くの異なる形で開始され、進化していくので、防止のためには複数の防御戦略や方策が必要です。しかし、身元証明を中心にした手法や特権アクセス管理の制御を導入すれば、非常に幅広い攻撃を防止し、攻撃面をかなり減らすことができます。以下にベストプラクティスの例を挙げます。

- 身元証明やアカウントのプロビジョニングやプロビジョニング解除を含め、身元証明のライフサイクルを完全に管理して、ハイジャックされがちな孤立したアカウントがないようにする

- パスワード管理ソリューションを使い、人にもマシンにも常に強力な資格情報管理(発見、保管、一元管理、チェックイン、チェックアウト)が行われるようにする。これには、デフォルトのハードコード化された資格情報などをなくすことも含まれる

- 最小特権の強制実施:ユーザから管理者権限を剥奪し、アプリケーションとマシンの特権を必要最小限に減らす。ジャストインタイムのアクセスも導入して、永続的な特権や固定化された特権を減らすことも必要である

- 高度なアプリケーション制御と保護を取り入れ、すべてのアプリケーションのアクセスや通信や権限昇格の試みに対して細かい制御を強制的に行うようにする

- すべての特権セッションを監視・管理して、ハイジャックされたアカウントや権限昇格もしくは横方向の移動の悪用を示唆するような疑わしい動作について、検出と迅速な処理を行えるようにする

- システムとアプリケーションを堅牢にする:これは、最小特権の原則を補完するもので、構成変更や不必要な権利とアクセスの剥奪、入口の閉鎖などを行うことも含まれる。これによってシステムとアプリケーションのセキュリティは向上し、悪意のコードを引き込む(SQLインジェクション)脆弱性となるようなバグやバッファのオーバーフロー、その他権限昇格を可能にするバックドアの可能性を阻止し、軽減することができる

- 脆弱性管理:パッチや構成不備の修正、デフォルトまたは組み込まれた資格情報の排除など、脆弱性を継続的に特定して対処する

- 安全なリモートアクセスは、あらゆる形式の特権アクセスに対して常に監視し、管理しなければならない。攻撃は特権を悪用して垂直方向にも水平方向にも発生するからである。

BeyondTrustが権限昇格攻撃や横方向の移動、その他、安全でないリモートアクセスに起因する特権の脅威に対して、どのようにお客様を守ることができるかについて、詳細を今すぐこちらからご連絡ください。

特権ベースの脅威に対する保護についての関連記事(英語)

- Universal Privilege Management (2分間のビデオ)

- Cybersecurity Strategies to Stop Lateral Movement Attacks & Leave Your Adversaries Marooned (ブログ記事)

- A Zero Trust Approach to Windows & Mac Endpoint Security (白書)

- How to Achieve the NIST Zero Trust Approach with Unix & Linux Remote Access (白書)

- Privileged Attack Vectors (書籍)

参考BeyondTrustとソリューションのご紹介はこちら

Morey J. Haber、BeyondTrustの最高技術責任者 兼 最高情報セキュリティ責任者

Morey J. Haberは、BeyondTrustの最高技術責任者であり、最高情報セキュリティ責任者でもあります。IT業界での経験は25年以上に及び、Apress社から『Privileged Attack Vectors (2版)、『 Asset Attack Vectors』、『Identity Attack Vectors』という本を3冊【原文は「4冊」とありますが、見つかった限りでは3冊でした】出版しています。2018年、BeyondTrustはBomgarに買収されましたが名前はそのまま残りました。彼はもともと2012年、eEye Digital Securityの買収の際にBeyondTrustに加わりました。現在は特権アクセス管理やリモートアクセスソリューションに関するBeyondTrustの戦略を統括しています。2004年、セキュリティエンジニアリングの統括長としてeEyeに加わり、フォーチュン500掲載企業である顧客の戦略的業務に関する協議や脆弱性管理アーキテクチャを担当しました。eEye入社前は、Computer Associates, Inc. (CA)の開発マネージャーとして、新製品のベータサイクルや指定されたカスタマーアカウントなどの業務を担っていました。またその経歴は、飛行訓練シミュレータを構築する政府の委託先における信頼性と保全性に関するエンジニアとして築かれました。ストーニーブルックにあるニューヨーク州立大学の電子エンジニアリング科で理学士の学位を取得しています。