BeyondTrust社ブログ記事 “How Trusted Application Protection Builds on Application Control & Endpoint Privilege Management” June 18, 2020 by Ian Pitfieldより

Trusted Application Protection=TAP(信頼されたアプリケーション保護)は、BeyondTrustのWindows向け特権管理製品の主力機能です。TAPは、一般に使われている合法のアプリケーションを悪用した攻撃チェーンツールを阻止するコンテキストを追加することによって、マルウェア ― ランサムウェアを含む ― やフィッシング攻撃に対するセキュリティを向上させます。BeyondTrustの特権管理製品の最小特権やアプリケーション制御、アプリケーション保護の機能と一緒に使えば、組織は巷にはびこる高度になったさまざまな攻撃からユーザやセッション、エンドポイントなどを保護して、脅威にさらされる面を減らしながら、エンドユーザの生産性を常に最適化することができるのです。

このブログでは、信頼されたアプリケーション保護の機能がどう進化を遂げ、どう働くかを簡単に述べ、短いビデオを添えた例もいくつかご紹介します。

使い勝手と生産性、そして安全性

エンドポイントの特権セキュリティに特化したコンサルタントとして、私はセキュリティ体制をできる限り改善しようと望んでいる多くの企業と接してきました。大変な(でもやりがいのある)仕事だとお思いかもしれません ― まったくそのとおりです!セキュリティ制御の課題の大半は、エンドユーザの生産性に関して正しい解決法を見出す、という大きな問題を克服することです。インターネットのスイッチを切ってしまえば多くの問題は解決するでしょう ― しかしそれでは結局、エンドユーザは生産性の低下に悩むことになるのです。

エンドユーザは概して、日々の作業で妨害されることはありませんが、大きな課題となるのは、エンドユーザのかかわる業務が往々にしてセキュリティ問題を引き起こしがちだからです。それは、誤ったリンクをクリックしたり、まずいときにまずいウェブサイトを閲覧したり、フィルタリングをすり抜けて届いた添付ファイルを開いてしまったりといった問題です。

特権アクセスは、攻撃者が好む攻撃方法の一つです。もともと特権はプロビジョニングが過剰に行われていることが多いものです。これはITの可視性が不十分だったり、特権を持つ人間やアプリケーションやマシンの意識が不足していたりするせいもあります。一般的に、特権を過剰プロビジョニングする対応は、適切な特権管理ツールが無いときにITチームがあえてとる妥協策で、つまり彼らはユーザの作業を邪魔したくないのです。なんといっても、特権が多すぎると言ってITチームに文句を言ってくる人などめったにいるものではないのですから。ただもちろん、過剰な特権アクセスによってセキュリティ問題を招けば、業務の継続性を損なうことになりかねません。

私は過去8年以上にわたって、組織がBeyondTrustのEndpoint Privilege Management(Windows、Mac、Unix、Linuxその他で構成される)を導入して、セキュリティと生産性との痛み分けという困難な、ときに大惨事を伴いかねない決断を回避できるよう支援してきました。BeyondTrustのソリューションは、最小特権の原則(PoLP)を導入するのに一番強力で柔軟性の高い技術です。最小特権の原則はエンドユーザデバイスのセキュリティに対する唯一にして最善策であり、2020 Microsoft Vulnerability Reportの結果と分析によって今年、再びこれが検証されました。当社のEndpoint Privilege Managementソリューションは、きっちり適正なアクセス権を、そのために特権が必要な期間を区切って与えることができます。このように一次的な特権や特権アクセスを可能にする方法は、今ではジャストインタイムの特権アクセス管理として知られています。

この時点で終わりにして、このような強力な機能だけをもって業界随一のエンドポイントPAMソリューションについて話もできますが、BeyondTrustのWindows&Mac向けの特権管理ソリューションには、特権管理だけではない機能があります。エンドポイントの特権管理は昇格のための多種多様なアプリケーションを対象としたエンジンとなるので、プロセス制御 ― アプリケーションのホワイトリスト化とブラックリスト化 ― のために同じエンジンを使うのは理にかなっています。

なぜ信頼されたアプリケーション保護なのか?

従来のアプリケーション制御も変わらず強力な機能であり、BeyondTrustのEndpoint Privilege Managementソリューションの重要な部分を担っています。ホワイトリスト化、ブラックリスト化、さらにグレイリスト化などによって、合法的に承認されたアプリケーションのみが許可されるため、脅威の侵入面が減って生産性が確保できるのです。

WindowsとMacの特権管理とアプリケーション制御の基盤の上に構築されるTAP(信頼されたアプリケーション保護)について理解するためには、この機能の背後にある歴史をお話しすることが役立つでしょう。

2015年、特定のプロセスを隔離して実行するために設計された一つの機能としてのサンドボックス化が、エンドポイントの特権管理に取り入れられました。その多くは、その時点で入手できた、より複雑でハイパーバイザーを基盤とするソリューションではなく、特権隔離のための一時的なローカルアカウントを使うという原則に基づいたものです。これはブラウザや文書処理機能のように一般的に悪用の対象とされるプロセスを、ログインされたユーザのコンテキストやデータとは別個に実行する有効なセキュリティ対策として機能するのです。

これはエンドポイントについての保護を多層化するのですが、課題もいくつか生じます。大企業の多くはユーザデータフォルダのリダイレクトとローミングのプロファイルを利用していて、これに対応し、生産性が阻害されないようにする為の機能の向上が求められました。エンドユーザのデバイスでセキュリティと生産性のバランスを最優先にするため、さらなる改善が必要でした。

今回、Privilege Management for Windows製品に用意したのは ― 当社のソリューションをオンプレミスで導入しているか、クラウドに置いているかにかかわらず ― 、TAP(信頼されたアプリケーション保護)機能で、これは攻撃チェーンを防止するという第一原則に注目し、ポリシ駆動型でユーザフレンドリーな形で機能提供し、企業の展開スケールにも対応します。

2020 Verizon Data Breach Reportによれば、Office文書とWindowsのアプリは相変わらず攻撃者のマルウェアファイルタイプとして好まれているようです。BT社の提携パートナーであるMcAfeeでは2019年、PowerShellベースの攻撃が400%増加し、組織の深刻な問題となっていると報告しています。一般に出回っているツールを悪用した「自給自足型」の脅威こそ、BeyondTrustが軽減したい対象です。TAP(信頼されたアプリケーション保護)は、BeyondTrustのWindows & Mac向け特権管理ソリューションの重要機能として、特権管理やアプリケーション制御の機能と一緒に使うと、より効果的な保護が実現でき、お客様は迅速かつ簡単にエンドポイントセキュリティのツールセットを追加することができるのです。

TAP(信頼されたアプリケーション保護)の動作方法

信頼されたアプリケーション保護は、プロセスツリーにコンテキストを追加し、それによってブラウザや文書処理機能(Word、PowerPoint、Excel)のような一般に使われているアプリケーションから生成されるPowerShellやWscriptといった通常の攻撃チェーンツールの働きを阻害します。TAPはリピュテーション(評価)や署名などに依存することなく、決定プロセスにコンテキストを追加します。つまり、ユーザがフィッシングメールを介してだまされて悪意の文書を開いたときなど、ランサムウェアのペイロードやスクリプトがブロックされて立ち上がらないようにするのです。この機能は、ユーザの環境で信頼されたアプリケーションを悪用しようとする一般的な攻撃を防ぐのに有効な手段です。

TAPは、ソリューションのポリシ管理ツール(QuickStart)にインポートでき、あらかじめ入力された拡張可能な一連の構成として導入されます。このようなTAPの構成は導入プロセスの初期段階で独立して定義可能で、例えばデフォルトで拒否となるホワイトリスト化が現実的ではない(ユーザの要件が完全に理解されるまでユーザに影響を与える可能性があるため)といった要件にも対応可能です。TAPは最小限の労力と低いリスクで攻撃面をただちに縮小することが可能になるのです。

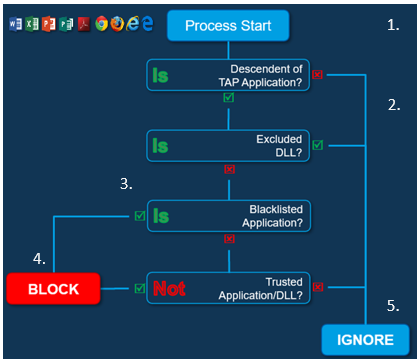

ここで、信頼されたアプリケーション保護の開始で起こるワークフローの例を見てみましょう。

上記で示されている基本的なステップは次の通りです。

- これは、TAPアプリケーションから派生したプロセスやDLLにのみ適用される

- 除外されたプロセスやDLLは、TAPによって適用される規制がなく、そのソリューションの通常の規則に従う

- ブラックリスト化されたプロセスは、信頼のレベルにかかわりなくブロックされる

- 信頼されたユーザが所有するか、信頼された公開者が署名していない限り、プロセスやDLLはブロックされる

- APによってブロックされない他の全てのプロセスはその後、通常のEndpoint Privilege Managementのワークスタイル規則に従う

TAP(信頼されたアプリケーション保護)は、ユーザの生産性を妨害することなく、エンドポイント関連のセキュリティを強化し、他の防御手段をすり抜ける可能性のある危険な攻撃に対して防御を提供します。

下記に示すような例を見れば、WscriptやCScript、PowerShellやコンテキストのある未知のアプリケーションなど、攻撃チェーンでよく使われる危険度の高いアプリケーションを規制することで、ごく単純で効果的な防御層をエンドポイントに築くことができることがおわかりいただけるでしょう。

ここに2つの例を示します。

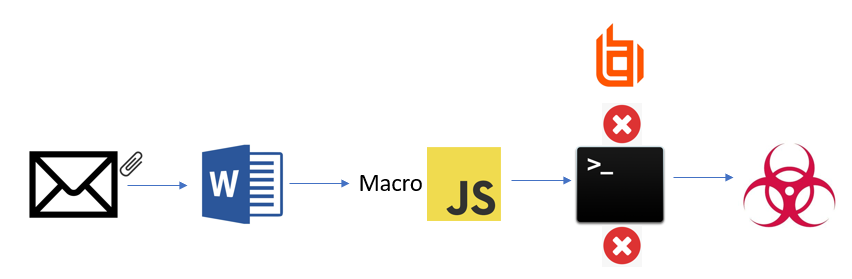

例1. CME.exeを開き、ペイロードを侵入させるマクロを含むWord文書の電子メール添付

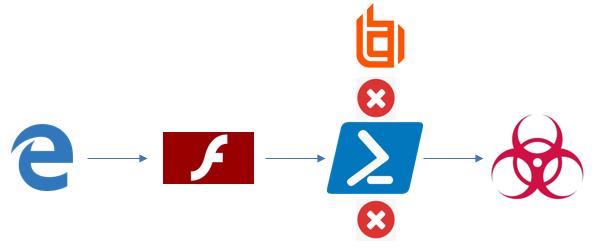

例2. PowerShellを呼び出してペイロードをダウンロードするFlashを使ったブラウザベースの悪用

TAP(信頼されたアプリケーション保護)とエンドポイント特権管理(EPM)についての詳細

信頼されたアプリケーション保護についての詳細を知りたい方は、ソリューションについての概要をおさめた下の短いビデオをご覧ください。またここには、BeyondTrustのEndpoint Privilege Managementについてのさらに詳しい情報も載せてあります。ご質問がある場合、ソリューションについてもっと知りたい場合は、すぐにこちらまでご連絡ください。

Privilege Management for Windowsの信頼されたアプリケーション保護機能に関するデモビデオ

著者について:

Ian Pitfield シニアソリューションエンジニア

国際的にコンサルタントと研修を行う業務を8年間経験しているIanは、Fortune 500やFTSE 100に掲載される企業と共同で業務を行い、ユーザの視点に立ったセキュリティプロトコルを通じて、そうした企業がコンプライアンスや法令上の義務を満たすのに尽力してきました。Endpoint Privilege Managementソリューションについては7年以上の経験があり、数百もの組織がユーザベース全体で最小特権を実現するお手伝いをしています。専門分野は金融とコンサルタント、防衛、医療、公共部門や一般企業です。