”How to Mitigate the Windows DogWalk Vulnerability” August 15, 2022 by James Maude より

WindowsのDogWalkの脆弱性 (CVE-2022-34713) は、エンドポイントセキュリティの予防的な取り組み非常に重要である理由を思い起こさせます。

DogWalkリモートコード実行 (RCE) の脆弱性は、2020年1 月にセキュリティ研究者のImre Rad氏によって最初に特定され、Microsoftに報告されましたが、Microsoftはこれをセキュリティ上の問題とは見なしませんでした。

DogWalkのゼロデイ攻撃が実際に悪用されているとの報告が表面化して、最近公表された Microsoft Follinaの脆弱性 (Microsoft の診断ツール (MSDT) 内の別の問題)のエスカレーションと相まり、Microsoftが最終的に対策を講じてパッチを発行したのは2022年8 月の”Patch Tuesday”の一部として、初めてのことになりました。

このブログではDogWalk の脆弱性と、企業や組織がエンドポイントの権限管理を使用して、このような脆弱性や他の脅威から予防的に保護する方法について説明します。

Windows DogWalk の脆弱性とは

Windows DogWalk の脆弱性は、MSDT のパストラバーサル(訳注:本来アクセスできないディレクトリに存在するファイルに対して、脆弱性を悪用してアクセスする攻撃手法・脆弱性)で、具体的には攻撃者が指定するフォルダーパスが有効なWindowsファイル名であると想定するsdiageng.dllの脆弱性によるものです。これにより、攻撃者はリモートのWebDAVサーバー上のフォルダーを指す、diagcabファイルを作成することができます。

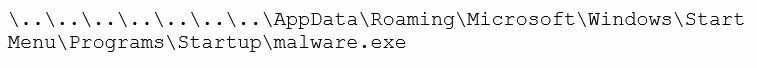

このフォルダは悪意のあるファイルをホストします: (訳注:バックスラッシュは日本語環境では¥)

MSDTがこれを処理する方法により、悪意のある実行ファイルを次の場所にコピーします。

![]()

スタートアップフォルダとして、これにより設定された実行ファイルがユーザーのログイン時に実行されます。多くのユーザーやセキュリティツールは疑わしいexeファイルをブロックすることにかなり慣れてはいますが、digcabファイルの場合はそうではありません。実際、ブラウザがexeファイルを直接配信するのと同じように、これが潜在的な脅威と見なされていなかったので、これらがダウンロードによってドライブとして配信される可能性があることが認識されました。これにより、攻撃者に次の4つの利点がもたらされます。

- 標的の被害者へのペイロード(攻撃実体)の配信の簡素化

- 検出を回避する可能性の増加

- “Mark of the Web”コントロールのバイパス

- コード実行と持続性の両方を得る簡単な方法

この「バグ」に関して特に物議をかもしたのは、当初、これは Microsoft によってセキュリティ上の問題ではないと却下され、前述のImre Rad氏が報告してから 2 年以上放置されていたことです。

BeyondTrustはDogWalkの脆弱性をどのように軽減できるか

BeyondTrust Privilege Management for Windows(PMW)は、強力な最小権限管理機能とアプリケーション制御機能を組み合わせて、予防的なエンドポイントセキュリティを提供します。このソリューションが、DogWalkや他の多くの種類のサイバー脅威に対して予防的な保護を提供する方法をご紹介します。

- 管理者権限を取り除いて、真に最小限の権限の適用を施行 (ジャスト・イナフ アクセス + ジャスト・イン・タイム アクセス): 大半のマルウェアや他のサイバー攻撃には、実行または環境内の横展開のための権限が必要です。DogWalkの脆弱性を利用した攻撃手段も例外ではありません。攻撃者のコードは、標的のユーザーのコンテキスト内でのみ実行されます。したがって権限の少ない標準ユーザーは、ローカル管理者ユーザーよりもリスクがはるかに少なくなります。これは、最小権限の原則 (PoLP) を実装することにで与えられる、サイバー保護力を示す顕著な理由の1つです。多くの場合、攻撃者は管理者権限への容易なアクセスを利用して、資格情報をダンプしたり、セキュリティ制御を無効にしたり、他のシステムに移動したりします。

- 高度なアプリケーション制御の適用: アプリケーション制御は、ペイロード(攻撃実体)や悪用可能なアプリケーションを実行する攻撃者の能力を阻止できます。 DogWalkのエクスプロイトが成功するには、攻撃者はディスクにドロップされた、実行ファイルを起動する必要があります。この攻撃手順は、堅牢なアプリケーション制御ポリシーを実装することで中断できます。たとえば、当社のソリューションの Quick Start Low Flex テンプレートでは、ユーザーが書き込み可能な場所から起動する未承認の実行ファイルはデフォルトでブロックされ、承認を要求します。管理者は、Windows 製品の特権管理を構成して、アプリケーションがスタートアップまたはその他の一般的に悪用されるフォルダーの場所から起動しようとしたときに、実行をブロックしてイベントを発生させることもできます。

- 特権管理とアプリケーション制御の両方を組み合わせることで、攻撃者がシステム上の他のツールを利用したり、(環境内に存在する正当なプログラムを悪用する)”Living Off The Land”/ファイルレスの脅威を防ぐのに非常に効果的です。たとえば、BeyondTrust は、攻撃チェーンの一部として一般的に悪用されるPowerShell などのツールの使用または権限昇格するのを防ぐことができますが、ユーザーは安全なデスクトップ上のメッセージプロンプト、多要素認証、その他の柔軟な構成オプションを通してそれらにアクセスもできます。つまり「犬の散歩」も楽しむことができます!

BeyondTrust Privilege Management for Windows(PMW)について

また、Microsoft の脆弱性の緩和のためのベストプラクティスに関する、研究に基づいたヒントや専門家の解説などを詳しく知るには、年次で発信しているMicrosoft Vulnerabilities Report の最新版(2022)を是非チェックしてください。

参考 Follinaゼロデイ脆弱性をPrivilege Management for Windowsで防御

James Maude、サイバーセキュリティ主任研究員

Jamesは、BeyondTrust社の英国マンチェスターオフィスで勤務する、サイバーセキュリティ主任研究員です。James はセキュリティ研究において幅広い経験を持ち、マルウェアとサイバー脅威の詳細な分析を行い、進化するセキュリティ環境における攻撃経路と傾向を特定しています。フォレンジックコンピューティングの経験と、セキュリティ研究コミュニティへの積極的な参加により、サイバーセキュリティの専門家としての発信をしています。彼は定期的に国際イベントに出席し、ウェビナーを主催して脅威と防御戦略について議論しています。