“Microsoft 365 (M365) Security Best Practices: Administration & Privilege” March 3, 2022 by Tim Sedlack より

Microsoft 365(M365)-以前の名称はMicrosoft Office 365-は、ほとんどの企業にとって日々の生産性を上げるのに非常に役立っています。一般的なM365のユーザコミュニティにとって、そのデータのセキュリティや保護はせいぜい付け足しに過ぎません。社員はふだん、自分たちのIDやデータの安全性を確保する安全策を、会社がきちんと講じてくれていると思いこんでいます。残念ながらこれは安全な考えとは言えません。

このブログでは、SaaSセキュリティとM365(Azureに置かれている)との関連と、エンドユーザのデスクトップに入っている従来のMicrosoft Officeとの違いについて、いくつか見ていきます。また、Microsoft 365の管理者アカウントに関する正しい統制とセキュリティを確保するための9つのベストプラクティスについても述べています。

M365のセキュリティとは何かを理解する

MS OfficeとWindowsの長年のユーザや管理者であれば、M365の技術や使われている言語などに、かなりなじみがあるでしょう。そのため、ある程度の安心感があります。Windowsの管理者として、Active Directory、Officeやその他の技術を見ると、セキュリティについても対処できるはずだと感じます。実際には、こうした見かけのなじみ深さのせいで、誤った、そしておそらく危険なセキュリティ感覚が生じるのです。

企業の社員をAzureで管理した経験が少しでもあれば(Microsoft Officeや、Microsoftのほかのクラウド製品がホストされている場合に) 、なじみがあると思っていたものが実は全く別物だということがわかります。こうした違いとその意味するものに対処するには、技術や手順についてある程度学び、理解する必要があります。

私はこれまで、M365、Teamsその他、Microsoftのクラウド製品を採用している多くの人たちと話をしてきました。何度も目にしたのは、そうした人々のIDやデータを、望ましくない人(たとえばハッカー)の目にさらす危険を持つ構成や設定があらかじめ組み込まれていることです。

たとえば、Microsoft Teamsでは、オーナーが外部のゲストを招待し、ミーティングに参加してTeamsチャネルの中で共同作業できるようになっています。一見無害で、非常に便利にも思われます。しかし、あるゲストの招待が承認されると、そのゲストユーザがSharePointにあるファイルにアクセスして、会話からメッセージを削除することができると知ったら、多くのユーザは驚くでしょう。Microsoftの名誉のために言っておくと、同社はこのことを公開し、ゲストが受け取るアクセス権をしぼるためのガイダンスについて通知しています。ここでのポイントは、オンプレミスのMicrosoft製品になじみがあると、誤った予測をし、セキュリティについても思い込みをしがちだということです。

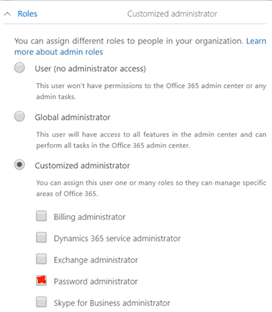

では、M365 の統制と管理に関する機能を見てみましょう。簡単そうに思えますが、管理者の役割は無数にあります。非常に強力なGlobal Adminから、特定のアプリケーションの管理(SharePoint 管理やTeams Adminなど)、そしてHelpdeskやUserの管理まで。こうした管理者の役割はそれぞれ、管理すべき資格証明書を持たなければならないうえ、「権限付与」と呼ばれることもあるクラウド内での慎重な許可がつきものです。この権限付与は、きちんと理解し、適切に管理しないと問題を引き起こしかねません。

誰が何をすることができるか知るには、Microsoft Knowledge Baseの記述と、それを復号化するための表をいくつか、丹念に調べる必要があります。下に示すような簡単なダイアログボックスでは、パスワード管理構成の複雑さも、どの役割がユーザに影響を及ぼすかということもわかりません。

選択肢が幅広いと管理者は混乱しかねない

一つのネットワークの境界と、限られた数のユーザのみを管理していた時代なら、100件ほどの許可を管理すればアクセスを制御できていました。Wipro State of Cybersecurity Report 2020によれば、慎重に行なうべき権限付与の件数は指数関数的に増えており、40,000件を超えると言います。新しいサービスが一つ導入されれば、いくつもの新しい権限付与がデフォルト設定としてついてくるのです。

この特権アクセスの肥大化に対処しようとすると、まじめなITセキュリティ担当者ならほとんどはパニックに陥るか、恐怖に駆られてしまうのではないでしょうか。権限付与の数が飛躍的に増えれば、ただでさえ膨大な業務に追われているセキュリティチームやクラウド運営グループなどは、自分の仕事を遂行するのに必要なだけのアクセス権を持たせるという任務まで負わなければならないのです。

企業が新しいサービスを導入する際、セキュリティチームは必ず、デフォルト設定を見直し、何が適切か、人間のアカウントであれマシンのアカウントであれ、アクセス権をしぼる必要があるかどうかを判断しなければなりません。

このことは、デジタル変革プロジェクトのあらゆる段階でクラウドを採用している企業でよく聞く第一の課題につながります。つまり可視性です。すべてのIDや、誰がどんなアクセス権を持っているかをすべて詳細に見ること―しかも、「これはほんとうに必要なのか」というもっと難しい問題に加えて―は、たいへんな作業になります。これに対処し、重荷を軽くするための1つの方法として、最小権限の原則を採用し、非常に限定的な(またはゼロの)アクセスをデフォルトで設定することがあります。管理すべき高い特権を持つユーザの数が少なければ少ないほど、侵入されたアカウントによって深刻な被害が起こる可能性も減ります。もっといいのは、最小権限をゼロトラストのクラウドセキュリティ戦略の一環として導入することです。

BeyondTrustを使ってMicrosoft 365とAzureを守る方法

BeyondTrustを使えば、AzureクラウドのIDや特権アクセスに関する全体的な可視性、制御、監査などの能力を高めることができ、これにはM365 へのアクセスを制限することも含まれます。当社のプラットフォームは特権アクセス管理(PAM)とクラウドインフラストラクチャの承認管理(CIEM)ソリューションを統合しているので、マルチクラウド環境やハイブリッド環境でも、ゼロトラストのセキュリティアーキテクチャ(ZTA)を実現することができます。

BeyondTrustのソリューションを利用すれば、M365 とAzure環境を守るため、次の9つのベストプラクティスを導入できます。

- 権限付与をきちんと見て、特権が肥大化している箇所を特定し、特権の管理と適正化を確実に行なう

- M365 の管理者資格証明書をすべて保管して管理する。セッションを開始するための資格証明書は自動で埋め込まれるようにして、エンドユーザの目に触れないようにする

- 資格証明書が使用されているセッション全体の完全な監査証跡を作成する

- M365 の資格証明書を使ったセッションが開始されたときと終了したときにアラートを上げるようにする

- M365用にのみ使われる限定されたウェブインタフェースをホストする

- 信頼できるアクセス元からのO365への管理者アクセスしか許可できないよう、アクセス制御リスト(ACL)を利用する

- 接続性に関しては、パスワード管理や堅牢化を行なっていても2FAを強制実施する

- 緊急用のO365の管理者アカウントを作成し、非常に複雑なパスワードを設定する

- ITSMツールを組み込んでM365の管理者アカウントの使用に関してさらに監督を厳しくし、SIEMソリューションを組み込んで高度な脅威分析を行なう

BeyondTrustがどのように、細かいゼロトラストセキュリティの原則をM365、Azureその他に適用するうえでお客様のお役に立てるか、詳細については今すぐご連絡を。

また、Randy Franklin Smithによるオンデマンドのウェビナー、Understanding Security and Privileged Access in Azure Active Directoryをご覧になることもお勧めします。Azure ADはM365、Azure VM、Storageその他多くのセキュリティの要です。本ウェビナーではAzure ADのセキュリティ機能について詳しくご説明し、軽減すべきリスクを把握して特定するのに重要な技術的な側面を扱います。

Tim Sedlack, Sr Director, Product Management(製品管理部上級部長)

Timは製品管理の分野で20年以上の経験があります。BeyondTrustの前には、Micro FocusでIDとアクセスの管理に関する製品管理部門の部長をしていました。ドイツ、ミュンヘンでの5年間の業務を含め、さまざまな国でセキュリティ、コンプライアンス、IAM、GRCをはじめとするセキュリティの分野で製品管理に携わってきたのです。世界中を回り、行く先々で新しい文化を学んだり現地の人々と交流したりするのが好きです。