Welcome to[ BROAD Security Square ]

IT運用管理と情報セキュリティの専門家であるブロードが、次世代のビジネスプラットフォームに欠かせないセキュリティの最新情報をお届けします。

BROAD Security Squareは、企業システムの運用、特にセキュリティ面での課題をユーザに向き合い、各分野で世界的にも最高レベルにあるパートナーと共に解決策を提供し続けてきた株式会社ブロードの情報発信サイトです。

30年以上にわたり情報セキュリティ製品・サービスを提供してきたブロードが、客観的なデータを基にこれからの世界の潮流や最新情報をお届けいたします。

What's New

-

- メディア掲載

- 2025年8月1日更新「コロンブス8月号」を追加しました

-

- メディア掲載

- 2025年7月1日更新「コロンブス7月号」を追加しました

-

- メディア掲載

- 2025年6月5日更新「コロンブス6月号」を追加しました

-

- メディア掲載

- 2025年5月2日更新「コロンブス5月号」を追加しました

-

- メディア掲載

- 2025年3月6日更新「コロンブス3月号」を追加しました

-

- メディア掲載

- 2026年1月6日更新「コロンブス1月号」を追加しました

-

- メディア掲載

- 2024年4月5日更新「コロンブス4月号」を追加しました

-

- メディア掲載

- 2023年9月1日更新「コロンブス9月号」を追加しました

-

- メディア掲載

- 2023年8月1日更新「コロンブス8月号」を追加しました

-

- メディア掲載

- 2023年6月5日更新「コロンブス6月号」を追加しました

-

- メディア掲載

- 2023年5月2日更新「コロンブス5月号」を追加しました

-

- メディア掲載

- 2023年4月4日更新「コロンブス4月号」を追加しました

-

- メディア掲載

- 2023年3月2日更新「コロンブス3月号」を追加しました

-

- メディア掲載

- 2022年9月7日更新「コロンブス9月号」を追加しました

-

- メディア掲載

- 2022年8月1日更新「コロンブス8月号」を追加しました

-

- メディア掲載

- 2022年2月1日更新「コロンブス2月号」を追加しました

-

- メディア掲載

- 2022年1月7日更新「コロンブス1月号」を追加しました

-

- WEBセミナー開催

- 2021年5月27日にWEBセミナー「特権IDパスワード管理の課題と対応のベストプラクティス」を開催いたします

-

- メディア掲載

- 2021年5月6日更新「コロンブス5月号」を追加しました

-

- WEBセミナー開催

- 2021年5月28日に共催WEBセミナー「HP Sure Click Enterpriseによる新発想のエンドポイントセキュリティ」を開催いたします

-

- メディア掲載

- 2021年4月1日更新「コロンブス4月号」を追加しました

-

- メディア掲載

- 2021年3月1日更新「コロンブス3月号」を追加しました

-

- メディア掲載

- 2021年1月6日更新「コロンブス1月号」を追加しました

-

- BeyondTrust

- 2020年9月4日「Privileged Remote Access」を追加しました

-

- Vanguard

- 2020年8月20日「セキュリティアセスメントパッケージ」を追加しました

-

- BeyondTrust

- 2020年6月18日 SBRエクセレンスアワード受賞

-

- WEBセミナー開催

- 2020年5月28日にWEBセミナー「危機に打ち勝つIT投資」を開催いたします

-

- BeyondTrust

- 2020年5月18日「事例研究:グローバルソフトウェア開発業者」を掲載しました

-

- BeyondTrust

- 2020年4月8日「主要コンプライアンス条項対応表」を追加いたしました

-

- BeyondTrust

- 2020年3月24日更新 BeyondTrustリモートワーク応援キャンペーン

-

- BeyondTrust

- 2020年3月16日更新 Password Safeスターターパックキャンペーン 2020

-

- BeyondTrust

- 2020年3月12日「新型コロナウイルス対応でのリモートワークについての考慮点」を掲載しました

-

- BeyondTrust

- 2020年3月6日「Remote Support(Bomgar Remote)」を追加しました

-

- Vanguardリニューアル

- 2019年7月1日更新「Vanguard」製品ページをリニューアルいたしました

Web Seminar

ITセキュリティの主なテーマの変遷と取り扱い製品の進化

株式会社ブロードは1987年の創業以来、企業システムのプラットフォームの変遷に加え、時代ごとに変化する社会情勢の中で必要とされてきたITセキュリティを提供してきました。

1980年代

— メインフレーム全盛 —

内部統制セキュリティ

1990年代半ば

— オープンシステム台頭 —

個人情報保護、日本版SOX、ログ取得、特権ID管理

2010年頃

— クラウド本格化 —

サイバーセキュリティ、標的型攻撃

-

1987年

BROAD設立

-

1996年

セキュリティ事業進出

日本で最初のUNIXセキュリティを納入

-

1999年

Vanguard社と国内販売契約締結

IBMホストセキュリティ分野で世界No.1

-

2004年

BeyondTrust社製「PowerBroker」の取り扱い開始

サーバーからPCまでの情報セキュリティ対策ツールを米国及び日本メーカーと統合的に販売・サポート

-

2006年

BROAD社製「パワーセキュリティ©」販売開始

BeyondTrust社製製品を中核とした自社ブランドを立ち上げ

-

2017年

Bromium社の日本・アジア地域における販売契約締結

サイバー攻撃の侵入経路として70%を占めるエンドポイントを100%防御

-

2023年

新ソリューション取り扱い開始

・NeverFail(米国)アプリケーション可用性

・Ridge Security(米国)ペネトレーションテスト自動化

・Comforte(独)トークナイゼーション

・vArmour(米国)アプリケーション相関性

・CotrolPlane(米国)マルチクラウド管理

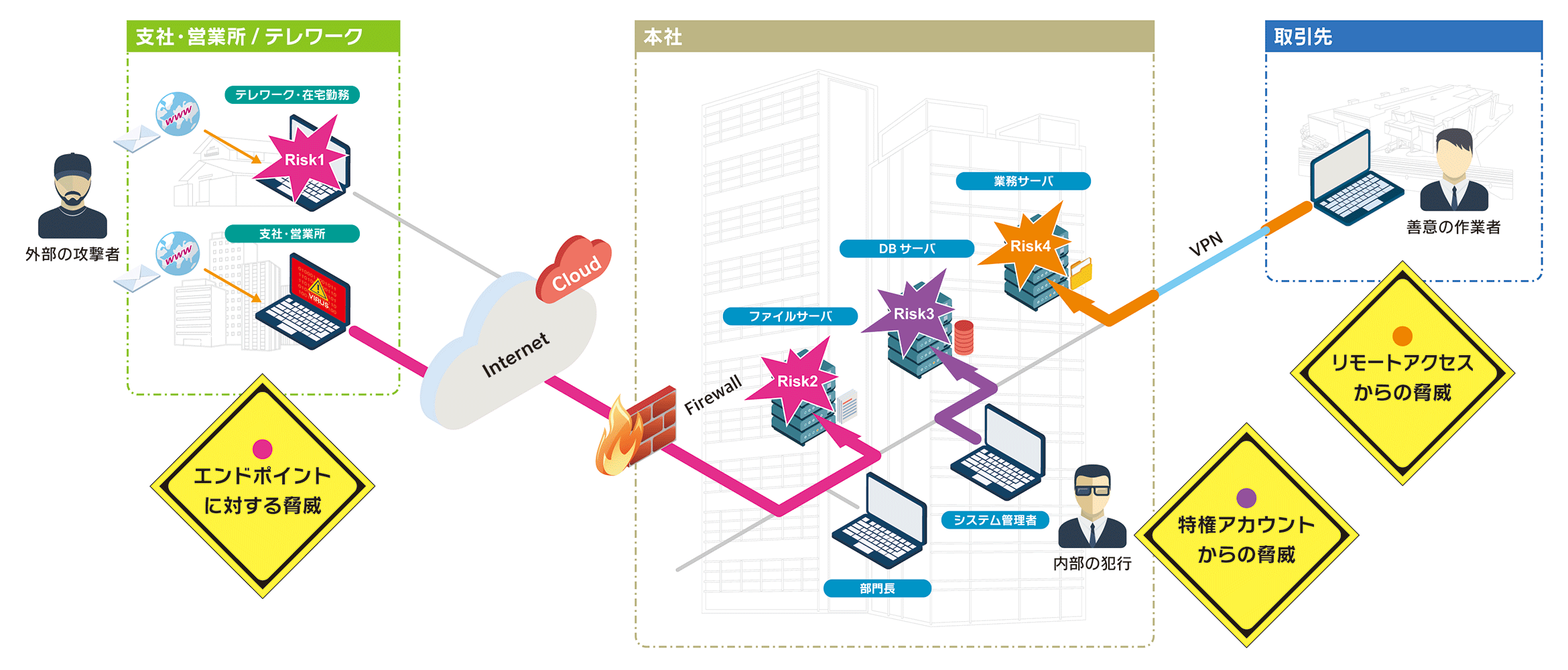

セキュリティを強化すべき領域

高度なマルウェアや新たな手口が次々と編み出されるサイバー攻撃の国内での本格化と、リモートワークへのシフトなどIT利用環境が大きく変わっていく中で、ブロードは4つの重点テーマへの対策を提案しています。

ニューノーマルでの企業ITへの脅威

-

エンドポイントに対する脅威 … Risk 1

- 職場とは異なる環境では、人の行為やPCのセキュリティレベルはバラバラ

- SNSやインターネットの利用が社内ネットワーク経由で行われないリスク

Risk 1への対策には

HP Sure Click Enterprise

powered by Bromium従来のマルウェア対策製品とは全く異なる発想で、

外部からの脅威に対して防御・検知・分析 -

エンドポイントに対する脅威 … Risk 2

- SNSやインターネットの利用が社内ネットワーク経由で行われないPCが社内に接続された際、感染拡大のリスク

- サーバの特権アカウントが悪用されることを防ぐ方法としてパスワードの定期変更が挙げられるが、なかなか対応できていない

-

特権アカウントからの脅威 … Risk 3

- 余剰な権限を持つ内部ユーザによる故意又は過失での不正な操作

- 外部からの攻撃によるアカウント乗っ取りの際の甚大な影響

- 余剰な権限を持つ内部ユーザによる故意又は過失での不正な操作

-

リモートアクセスからの脅威 … Risk 4

- 一般的なVPNを使用する際のファイアウォールへの好ましくない許可設定

- アクセスするユーザとアクセス対象の制御と可視性の不足や、外部スタッフ等からのアクセス情報の流出

最優先で守るべきもの

現在はSociety 5.0やデジタルトランスフォーメーションといった概念で表現される通り、ヒト・組織・社会・コンピュータと情報の位置づけや関係が、新しい段階へと進む過程にあります。こうしたデータ主導型時代だからこそ、企業のITセキュリティで最重要視すべきは組織にとって重要なデータを保護する事だと考えます。

重要なデータ — 基幹業務のトランザクションやマスター、知的財産、個人情報や機密情報, etc — は企業や組織にとって代替がきかない、かけがえのないものです。このような一番重要なデータがどこに存在し、誰がアクセスできる事になっているか、そしてその状態を確実に保障することは、常に変わらないテーマであると言えます。そして、クラウド活用の本格化以降も企業IT内に残り、セキュリティ管理の対象としての重要性がより増してくるのは、主に以下の4つのカテゴリーになると捉えています。

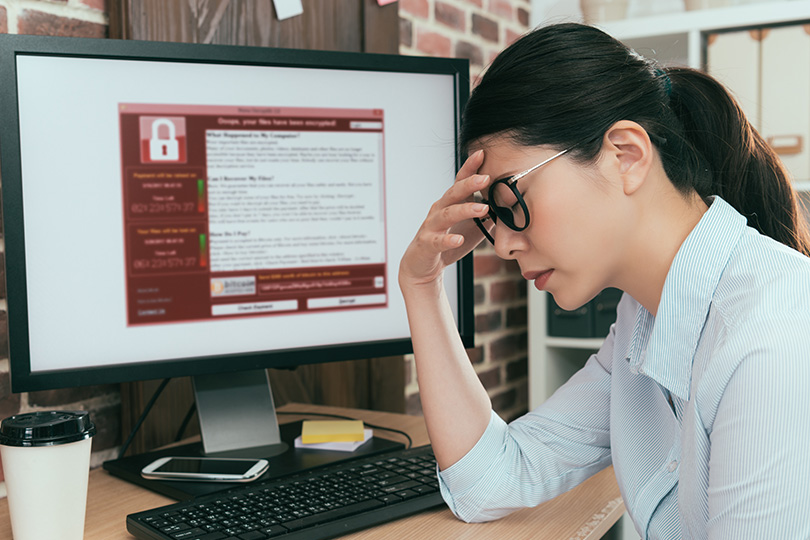

エンドポイント

攻撃者が企業ネットワークに侵入する際、最も一般的な経路であるメールやインターネット利用と密接しているエンドポイントは、ほぼ全てのセキュリティ侵害の起点になっています。

従来のマルウェア対策製品とは全く異なる発想のエンドポイントプロテクション

外部から送信されてきたファイルや外部のWebサイトへのアクセスはすべて「MicroVM」と呼ばれる隔離された仮想環境で展開されます。サイバー攻撃はこのMicroVMの中でのみ実行されるため、たとえマルウェアや感染したファイルを開いてしまったり、メールに記述してあるリンク先にアクセスして不正プログラムをダウンロードしてしまったとしても、PCには影響が及びません。

特権アクセス管理

侵害事例の80%で特権アカウントの不正利用が関わっており*、オンプレミス、クラウドといった形態や、エンドポイントやサーバーなど資産の種類に関わらない課題です。

特権アクセスのリスク回避と利便性向上を両立するソリューション

BeyondTrustの特権アクセス管理ソリューションは、広い範囲のプラットフォーム上での特権を使用したIT資産へのアクセスや操作について、適切かつ容易な管理を実現します。オンプレミスやクラウド、BYODなどの形態や、各種デバイスの多様性からより増大し、複雑化するIT資産の共通の課題に対応します。適切なPAMの実現で、内部、外部双方に由来する侵害への対策はもちろん、管理者やユーザにとっての利便性の向上にもつながります。

* "The Forrester WaveTM: Privileged Identity Management, Q3 2016", Forrester.

メインフレーム

全データの70%はメインフレーム上にあると言われています。z/OSセキュリティの要であるRACFが正しく実装されていないとセキュリティホールが生まれ、犯罪の温床になり得ます。

z/OSおよびRACFについてリスク分析し、企業の重要データ漏洩を阻止

Vanguardが提供するアセスメントはRACFの実装にメスを入れ、企業のセキュリティ管理者が犯しそうな過ちの箇所を分析し改善方法を提案します。NISTのPrefered Vendorでもある米国Vanguard社は、過去200件以上のアセスメントから400項目以上の問題個所をノウハウとしてDB化し、PICDSSやSTIGなどのコンプライアンスガイドラインや社内規定に合わせた解決策を提案します。

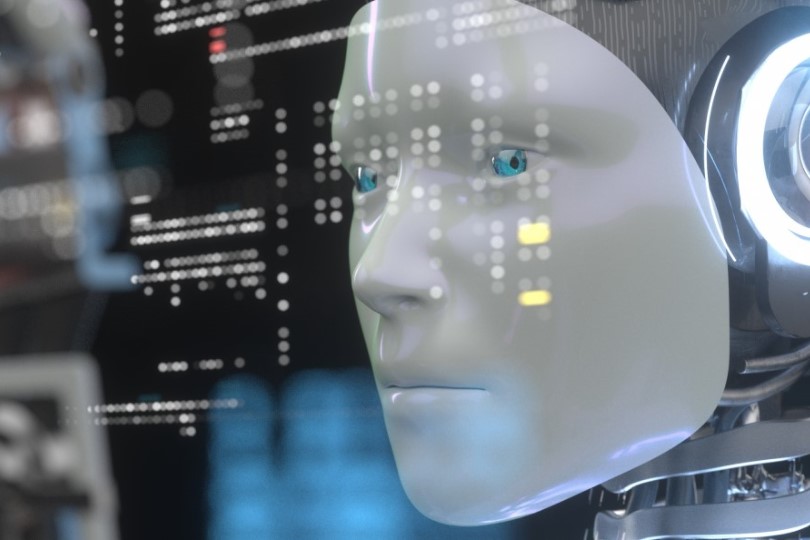

ペネトレーション(侵入)テスト

サイバー攻撃が一層巧妙になる中、セキュリティテストを通じてコンピュータシステム、ウェブサイト、アプリケーション、ネットワークにおける潜在的な脆弱性を特定して強化する必要があります。

実際の攻撃を模擬実行する侵入テストプロセスを自動化し、組織のサイバーセキュリティの体制を検証する統合システム

セキュリティの脆弱性を明確に指摘し、侵入テストの頻度を増やすことで、リスクに基づく脆弱性管理やセキュリティチームへの効果的な情報提供を行うことが、悪意の攻撃者による侵入機会の減少へとつながります。RidgeBot®は、セキュリティチームをサポートし、知識と経験の限界を克服し、常に最高水準の能力を発揮できるようにします。

アプリケーションレベルでの可用性向上

利用停止の余地が許されない重要なアプリケーションであっても、従来のバックアップや冗長化の仕組みでは連続稼働を確立できませんでした。

継続的アプリケーションの高可用性を達成

サーバー環境はもちろん、アプリケーションレベルの異変に対応する高度な継続的可用性を確立します。これまでのバックアップや冗長化の仕組みでは実現できなかった高レベルのアプリケーション可用性を最新の技術で達成します。