”Using Privileged Access Workstations (PAWs) to Protect the Cloud” June 9, 2022 by Morey J. Haber より

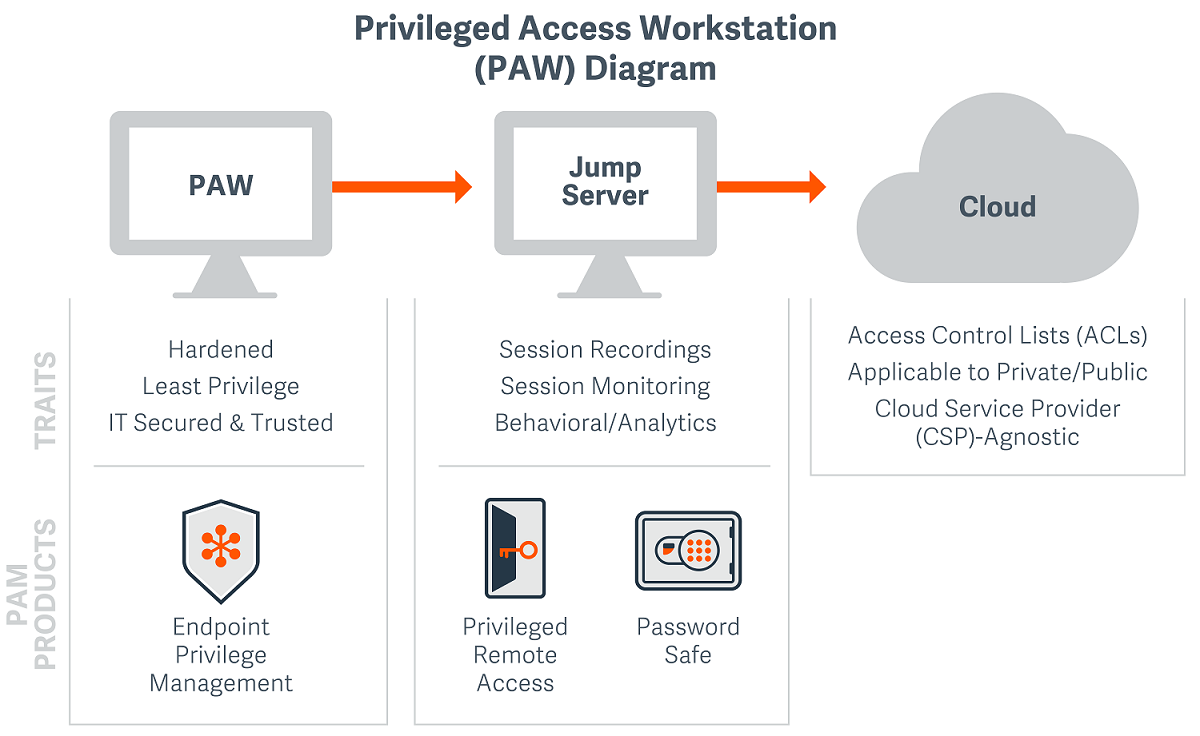

クラウドを保護するための最も一般的な方法の1つは、特権アクセスワークステーション(PAW [Using Privileged Access Workstations])と呼ばれる資産を介してクラウドコンピューティング環境へのすべての管理アクセスを保護することです。

特権をもつユーザー個人が日常で使用するワークステーションは、脅威の行為者にとって魅力的な標的です。これは、これらの資格情報が詐取され、横方向の動きなどを通じて攻撃を開始、または進行するために使用される可能性があるためです。

管理業務のためのアクセスに使用される資産(PAW)が専用に用意され、管理が強化されて厳密に監視されている場合、メールなどの日常の業務に使用される資産と比較して、多くのリスクを軽減できます。したがって、クラウドの管理を保護して、管理者ユーザーに関連する脅威から保護するためのベストプラクティスは、クラウドへの特権アクセス専用のPAW(物理または仮想マシン)を活用することです。特権アクセスワークステーションは、日常的なワークステーションに対するフィッシングなどの攻撃から認証や識別などのシークレットやパスワードを保護するのに役立ちます。

通常の環境では、ID(ユーザー)には、クラウド管理専用のPAWが提供され、アセットとユーザーにリンクされたタスクを実行するための一意の資格情報やシークレットが提供されます。これらのシークレットを使用したアクセスが非PAWリソースまたは別のPAWから試行された場合は、侵入の痕跡になる可能性があります。

PAWにログインする場合でも、ユーザーはクラウドに直接アクセスできないようにする必要があります。特権アクセス管理ソリューションは、セッションを介してアクティビティを監視して、管理された資格情報を挿入して(ユーザーに隠ぺいするため)、ユーザーが安全に職務をを実行できるようにする必要があります。

これが正しく設定されている場合、これらの手順はすべてエンドユーザーに対して完全に透過的になり、数秒で自動的に完了します。このアプローチは、最も機密性の高いシステムのセキュリティのベストプラクティスです。

エンタープライズ向け特権アクセス管理システムは、特にクラウドに接続する場合には、PAWを介した特権アクセスを管理するために不可欠なものです

クラウドアクセスを保護するためのPAWの実装

PAW vs ジャンプサーバー vs 要塞ホスト の違い

PAWに関する一般的な誤解の1つは、PAWがジャンプサーバー、または要塞ホストと同じであるというものです。現実には、それらは異なりますが、いくつかの類似点を共有しています。

ジャンプサーバーは、安全なネットワーク上のデバイスへのアクセスを仲介および/またはルーティングするためのゲートウェイまたはプロキシとして機能する中間に位置付ける資産です。通信を開始する資産のセキュリティ制御を指定するのではなく、すべてのアクセスを監視、記録、および制御できる「導体」です。ジャンプサーバーはソースアセットが侵害された場合は不適切な動作を監視できますが、ソースからの攻撃の一部として特権やエクスプロイトが利用される場合はそれが制限されてしまいます。これにより、セッションのみが管理されても、接続のソースは管理されないため、ソース全体のリスク軽減の可能性が制限されます。

監視対象のゲートウェイを介して安全な接続を確立する、信頼できないソース(有効な資格情報またはソフトウェアの悪用が利用された場合に攻撃の経路となる可能性があります)は、多くの組織に許容できないリスクをもたらします。PAWを実装することでエンドツーエンドの接続の安全を確保できます。ジャンプサーバーは、クラウドへの安全な特権アクセスのための、またはさらに言えば、オンプレミスのための全体的な設計の1つのコンポーネントにすぎません。

それでは、要塞ホストの違いを見てみましょう。要塞ホストは、さまざまな物理的攻撃やサイバー攻撃に耐えるように特別に設計および構成されたネットワーク上の特別な目的の資産です。軍事要塞との類似性から、妥当に「要塞」と言われています。通常、この資産は単一のアプリケーションまたはプロセスをホストして、他のすべてのサービスは、この資産のリスク面を縮小するためにブロックリスト、無効化、または削除されます。さらに、要塞ホストは、インターネット、DMZ、またはその他のネットワークへの展開に基づいて強化され、配置に基づいてサイバー攻撃を軽減します。

場合によっては、PAWが制限されたアプリケーションへのユーザーの対話を許可する場合、PAWは要塞ホストと見なされる可能性があります。ただし、要塞ホストは通常、ファイアウォールやロードバランサーなど、クラウド環境の特権管理には使用されない他のサービスを指します。したがって、「要塞ホスト」という用語はPAWを表すために使用されることがありますが、PAWは、その目的が単一の機能に対して厳密に制御されていない限り、要塞ホストになることはめったにありません。

特権アクセスワークステーションの実装:9つのベストプラクティス

以下は、PAWの最適なセキュリティと有効性を確保するために必要な要件です。

- キーストロークロギングからアプリケーションの起動やコマンドラインツールまで、すべてのアクティビティをアクティブに監視する、強化された専用のアセット(物理または仮想)を使用

- すべての操作に対して最小権限の原則を適用

- アプリケーションの許可とブロックのリストを管理・制御可能

- TPM(トラステッドプラットフォームモジュール)をサポートする最新のハードウェアにインストールされ、最新の生体認証と暗号化をサポートするための2.0以降を推奨

- 脆弱性を管理して、ソフトウェア自体が悪用されないように自動化したタイムリーなパッチ管理

- 機密性の高いリソースへの認証と、最も機密性の高い操作のためのステップアップ認証、さらには変更管理のためにMFA(多要素認証)

- 安全でない可能性のあるデバイスが存在する可能性のあるネットワークからセグメント化された専用、または信頼できるネットワーク上で動作

- 有線ネットワーク接続のみを使用して、いかなる種類の無線通信もPAWは使用不可

- デバイスの盗難を防ぐために防犯ケーブルで物理的に固定(特に、PAWがラップトップで交通量の多いエリアにある場合の懸念事項)

PAWは、クラウド管理者のセキュリティを強化しますが、次の目的には使用しないでください。

- ブラウザに関係なく、インターネットを閲覧する行為

- 電子メールおよびメッセージングアプリケーション

- Wi-Fiやセルラーなどの安全でないネットワーク接続を介したアクセス

- USBストレージメディアまたは無許可のUSB周辺機器の使用

- 任意のワークステーションからPAWへのリモートアクセス

- セキュリティのベストプラクティスを強化せず、将来的に脆弱になる可能性のある方法でアプリケーションまたはサービスとともに使用

このアプローチを合理化し、2台の物理コンピューターの使用を回避するために、多くの組織は、単一の資産が基本オペレーティングシステムと並行してPAWを実行できるようにする仮想化テクノロジー(VMware、Microsoft、Parallels、Oracleなど)を活用しています。

プライマリシステムは日常の生産性が要求される業務に使用され、もう一方はPAWとして使用します。ただし、このアプローチを使用する場合、より適切なセグメンテーションを実現するために、適切な管理設定で強化したOS上で日常のアクティビティとPAWの両方を仮想化することが推奨されます。ただし、この方法でのセグメンテーションは必ずしも実用的ではない場合があります。PAWは、他に何もない場合は、仮想化してOSから分離し(クリップボードの共有やファイル転送などは不可)、日常の生産性向上マシンとして使用しないでください。

参考 特権アクセスワークステーションはもちろん、幅広いIT資産の管理業務の安全性を高めるBeyondTrustのソリューションはこちら

Morey J. Haber、BeyondTrust社 最高情報セキュリティ責任者

Morey J. Haberは、BeyondTrustの最高情報セキュリティ責任者です。IT業界での経験は25年以上に及び、Apress社から『Privileged Attack Vectors (2版)、『 Asset Attack Vectors』、『Identity Attack Vectors』という本を3冊【原文は「4冊」とありますが、見つかった限りでは3冊でした】出版しています。2018年、BeyondTrustはBomgarに買収されましたが名前はそのまま残りました。彼はもともと2012年、eEye Digital Securityの買収の際にBeyondTrustに加わりました。現在は特権アクセス管理やリモートアクセスソリューションに関するBeyondTrustの戦略を統括しています。2004年、セキュリティエンジニアリングの統括長としてeEyeに加わり、フォーチュン500掲載企業である顧客の戦略的業務に関する協議や脆弱性管理アーキテクチャを担当しました。eEye入社前は、Computer Associates, Inc. (CA)の開発マネージャーとして、新製品のベータサイクルや指定されたカスタマーアカウントなどの業務を担っていました。またその経歴は、飛行訓練シミュレータを構築する政府の委託先における信頼性と保全性に関するエンジニアとして築かれました。ストーニーブルックにあるニューヨーク州立大学の電子エンジニアリング科で理学士の学位を取得しています。