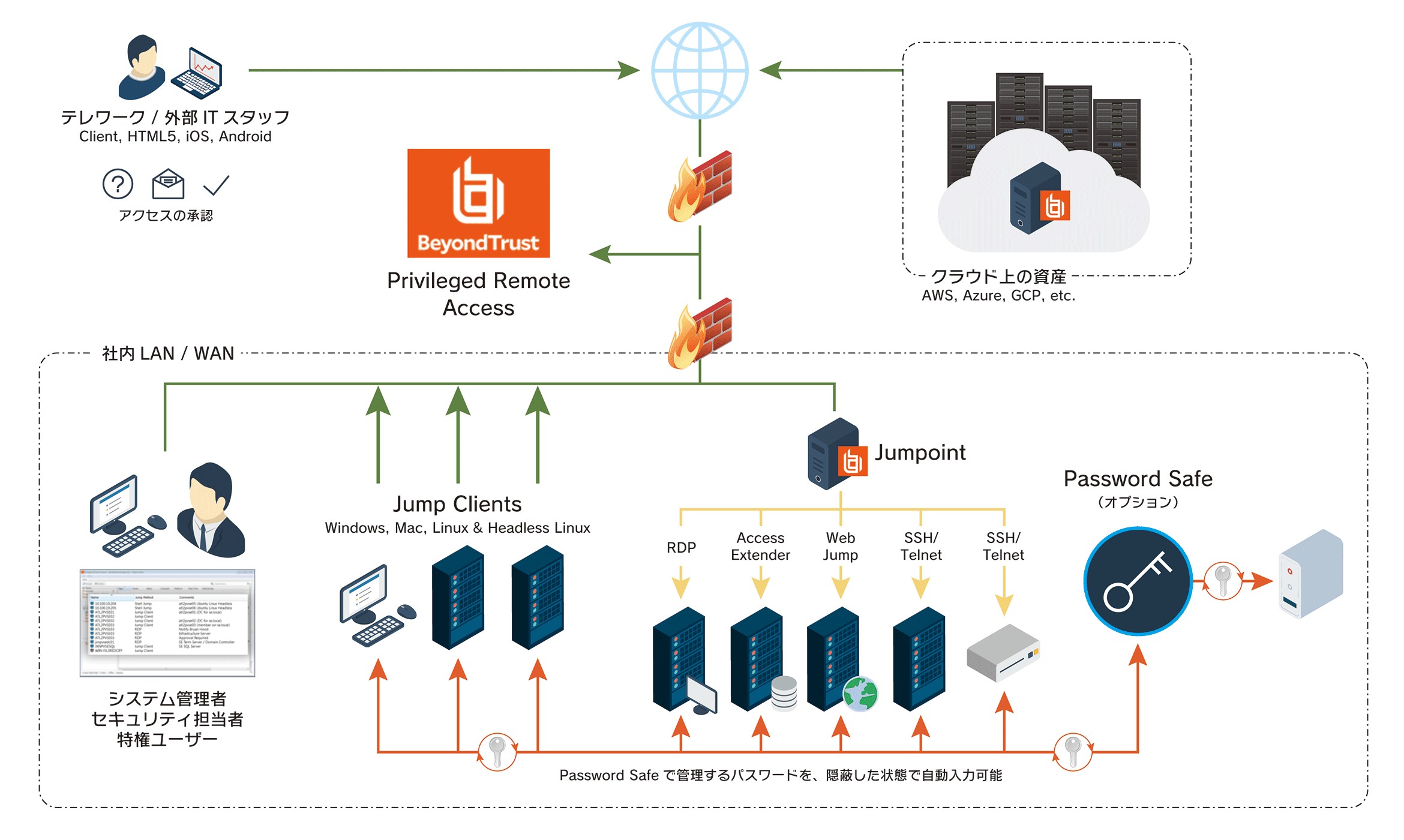

Privileged Remote Access

社内・社外のIT技術者に外部からのリモートアクセスを安全な形で提供し、アクセスを管理、監査で特権アクセスのリスクを抑制

社外から社内システムへのアクセスを、セキュリティの観点で諦めていませんでしたか?

特にサーバーやITインフラの管理は、社内での業務であっても厳しいルール下で運用されるため、外部からのアクセスなど考えもしなかったかもしれません。

一方、エンタープライズソフトウェア製品を対象とした第三者保守サポートの増加や、業務に影響するインシデントの解決など、一刻を急ぐ場面で社外を含むエキスパートが遠隔で対応すべき場面は増える一方です。さらに在宅勤務の推進の流れなど、IT管理者による業務にも、柔軟性と安全性の両方を向上させる必要がより強くなりました。

Privileged Remote Accessは、リモートでの特権アクセスを制御 / 監視 / 管理する機能を提供するリモートアクセス・ソリューションです。世界の金融、政府機関、医療機関などセキュリティに厳しい業種・業界を含む20,000社以上で採用されています。

-

ファイアウォールの変更不要

既に使用可能な場合が多いHTTPS(443)だけでリモート接続が可能なため、ファイアウォールに特別な変更は不要です。

-

クライアントのインストール不要

Jumpointと呼ばれる中継サーバーを使用する場合、管理対象のシステムにクライアントのインストールは不要です。

リモートで特権アクセスする際の問題点

ネットワークのメリットを活かしたリモートアクセスは、その便宜さの裏に多くのリスクや課題が典型的に見られます。

-

外部ベンダーを含むアクセスの管理

ベンダーアクセスの管理 … 外部ベンダーによる内部ネットワークへのアクセスが週平均181回起きているとの調査結果があります。ここでいう外部ベンダーとは、POSベンダーからソフトウェアメーカー、ITアウトソーサーまで多岐にわたり、多くの場合、Active Directoryのアクセス権をもち、VPNを使用しているため、ネットワークにいつでもログインして接続を維持できます。しかし外部ベンダーがアクセスしているすべてのリモートアクセス経路を把握している組織はほとんどありません。また多くの場合、外部ベンダーは独自に安全とはいえない無料のリモートアクセスツールを使用しています。

-

万能な特権アカウントの使用

「オールオアナッシング」特権アクセス … 特権アカウントは、管理・メンテナンス・その他の主要なタスクをネットワーク全体で実行するために使用されます。これらのアカウントには、定期的なメンテナンスや緊急時対応のために、複数の技術者がいつでもアクセスできます。ただし、これらの一時的な権限昇格が永続的なものにならないことが重要であり、日常的な使用をするユーザーには、目前のタスクを実行する上で必要以上のアクセス権が付与されないことが重要です。

-

コンプライアンス遵守

コンプライアンスガイドラインの遵守 … 多くの組織は、PCI、GDPR、HIPAAなどの厳しいコンプライアンス基準に準拠しています。コンプライアンス要件が満たされていることを確認するための監査手順が用意されており、それらが基準に従っていることを証明するのは組織の使命です。

-

従来の方法と生産性のトレードオフ

従来の方法は生産性を損なう可能性がある … VPNやRDPなどのレガシーなアクセス手段は、セキュリティギャップを生んでいます。技術者は実施する作業に応じてツールをパッチワークのように組み合わせて使用しますが、こうしたツールのユーザーはすで慣れ親しんだツールをあきらめたくない場合もあります。

-

パスワードの手入力と安全でない保管

パスワードは手動または安全でない方法で保存される … 特権ユーザーの資格情報は一般的にハッカーにとってのネットワークエントリポイントにもなります。多くのITプロフェッショナルは、複数の特権アカウントを使用してネットワーク内のエンドポイントにアクセスするため、管理して保護すべき資格情報の数はおのずと多くなります。これらの認証情報は、スプレッドシートや付箋へのメモなど、安全とはいえない保存・共有方法で扱われている事がよくあります。こうした情報はしばしば忘れられたり、ルールに反して繰り返し使用され、滅多に変更されません。

適切なソリューション導入前の状態と成り行き

適切なソリューションを導入前に多くの企業・組織の現場で認識されている問題とその結果

-

これらの課題に適切に対応できていない場合にありがちな状況

- 使用するツールの種類が多すぎて管理工数が増加

- セキュリティ維持からくる生産性の低下

- 頻繁な変更依頼

- IT要員による接続の手順の複雑化

-

結果的に具現化しうる問題

- セキュリティツールの欠如によるリスク

- 高い運用コストと複雑さ

- 低いユーザー満足度と生産性の低下

- 管理不足からの重要なビジネスシステムのダウンタイムの増加

特権リモートアクセスソリューションを導入する6大動機

世界のユーザー企業が実際にPRAを導入した主な理由は6種あります。

実際に侵害を受けた / 侵害への対策

外部ベンダーによるアクセスの負荷軽減

サイバー攻撃に対するリスク軽減

「既に侵害されている」という考えに則った対応(ゼロ・トラスト)

企業内のパスワード管理基準への対応や改善

コンプライアンス要件

セキュアなアクセスを必要とする役割や立場

リモート接続を実施するのは社内のIT管理スタッフに限りません。

-

特権を使用する内部要員

システム管理者は、生産性を損なわずに必要なシステムにアクセスできる必要があります。

-

社外のITサービスベンダー

請負業者やベンダーに、VPN以外の方法で重要な資産への特権を使用するアクセスが必要な場面があります。

-

コンプライアンスと監査

アクセス権を詳細に設定し、特権アカウントを用いた操作を記録して監査性とコンプライアンス遵守を確保する必要があります。

PRAはリモートで特権アクセスする際の問題を解決!

Privileged Remote Access(PRA)は社員や外部ベンダーが特権を使用する内部 / 外部からのアクセスを制御・管理し、監査可能な状態にします。

-

サービスデスクとベンダーによるアクセスのための設計

生産性を最大化するように設計された包括的な機能により、あらゆるものからあらゆるものに接続します。VPNは不要です。

-

パスワードとセッション管理を統合可能

ターゲットシステムにアクセスするときに特権資格情報を自動的に取得します。ユーザーがプレーンテキストのパスワードを表示する必要はありません。

-

柔軟な導入とライセンス形態

オンプレミス(物理 / 仮想)、SaaSまたはプライベートクラウドへの展開、永続ライセンスまたはサブスクリプションのライセンスを選択できます。

-

セキュアな設計

一意のURLとカスタマイズされたポータル、包括的な認証方法、役割ベースのポリシー管理により、単一テナント・アプライアンス・アーキテクチャを実現します。

外部ベンダーによる社内ネットワーク内へのアクセスを制御・管理

[ 安全なリモートアクセス ]

外部からネットワークにアクセスするための安全で信頼性の高い接続をサードパーティベンダーに提供

[ アカウントローテーション ]

ベンダーアカウントを指定に基づいて自動的にローテーションまたはリセット

[ 権限の昇格 ]

ベンダーに一時的に昇格した権限でのアクセスを許可するか、特定の時間帯に制限

[ モニタリング ]

完全な監査証跡とリアルタイムレポートのために、すべてのセッションアクティビティをログに記録

適切なソリューション導入のメリットと期待効果

-

状況の改善に求められる機能

- シンプルな導入、管理、維持、アップグレード

- 既存の他のツールとの相互運用

- 既存する環境全体をサポート

- コンプライアンスとセキュリティポリシーの規準に準拠可能

- あらゆるユースケースに対応する柔軟な構成(IT管理、サービスデスク、ベンダーアクセス)

-

期待効果

- サードパーティによるアクセス時の誤用のリスクを軽減

- セキュリティリスクを低減しつつ、生産性の向上と組織の変化に応じられる拡張性

- 重要なビジネスシステムに対応できる高い稼働時間/可用性

- 生産性を最大化するように設計された包括的な機能により、あらゆるものから、あらゆるものに接続(VPNは不要)

PRAの優位性と差別化要因

アクセス自体の保護

使用者に適したアカウントを使用させて最小権限の原則を迅速に適用し、特権の濫用を防止し、IT資産を保護

パスワード管理とシームレスな統合

最小権限での作業の効率改善と情報漏えい対策を、セキュリティレベルを犠牲にせずに実現

ハイブリッド環境での作業を可能に

リモートシステムとエンドポイントへの無人アクセスを容易にする単一のツールの提供で、アクセスプロセスを簡素化

既存のセキュリティ投資を活用

ルートアカウントそれぞれの責任を明確化することでIaaSアカウントのセキュリティを強化

モバイルおよびWebコンソール

任意のモバイルデバイスまたはWebブラウザーからのアクセス手段を提供

監査とコンプライアンス

包括的な監査証跡とセッションの証跡でコンプライアンス要件に準拠

アクセス自体を保護

ユーザーに適切なレベルのアクセス権を持つアカウントを使用させることにより、最小限の特権のポリシーを適用します。

ユーザーがアクセスできるエンドポイントと、いつアクセスできるかを定義します。

安全なエージェントを介して、またはRDP、VNC、Web、SSH接続用の標準プロトコルを使用して、セッションを制御および監視します。

安全な設計

-

セキュリティ面での主な特長

- シングルテナントアプライアンスベースのアーキテクチャ

- 監査とコンプライアンス

- セキュアなTLS暗号化接続(SSL証明書を使用)

- 既存のIDプロバイダーと2FAによる安全な認証

- 製品自体がセキュリティを目的とした設計

-

結果

- 攻撃面を縮小する

- ツール数の削減

- 開いているリスニングポートを排除する

- 横移動のリスクを軽減

- 管理者の資格情報を減らす

- コンプライアンスの遵守-監査への対応とルールの遵守

その他の特長

-

パスワード管理ソリューションと連携

ユーザーによるサーバーやシステムへの資格情報のワンクリックでの直接入力

プレーンテキストでの資格情報はユーザーには非表示

既存のパスワード管理を活用した生産性の向上

-

アクセス経路の統合

内部 / 外部の特権アクセスの追跡、承認、監査を一元化

すべての接続を単一のアクセス経路を介した仲介を要求することで攻撃対象領域を縮小

すべてのエンドポイントが単一のインターフェースでアクセスされることによるユーザーエクスペリエンスの向上

-

モバイルおよびWebコンソール

いつでも、どこでもモバイルアプリまたはWebベースのコンソールを使用可能

Windows、Mac、およびLinux用のデスクトップコンソール

AndroidまたはiOSデバイスからセルラー/ WiFiネットワークを介した、許可されたエンドポイントにのみ安全にアクセス

HTML5 Webコンソール

機密データを保護し、コンプライアンス要件を満たす

[ きめ細かな許可設定 ]

特権ユーザーとITベンダーに個別、またはグループポリシーを通じたアクセス許可の割り当て

[ 監査と監視 ]

すべてのセッションアクティビティをログに記録し、リアルタイムレポートで完全な監査証跡を取得

[ パスワード保護 ]

パスワードポリシーを適用と、パスワードの自動ローテーション

[ 暗号化 ]

TLS 1.2暗号化を使用た、ユーザーとリモートシステム間のすべての通信の保護

[ 二要素認証 ]

ネイティブ2FAの利用または既存のソリューションとの連携

BeyondTrustの優位性

-

最も包括的な使用ケースのカバレッジ

- 30年以上の革新の歴史に基づく主要なPAMポートフォリオ

- PAMの成熟度と次世代機能への積極的なロードマップ

- グローバル開発組織と、進化および拡大するソリューションへの継続的な投資

-

柔軟な統合プラットフォーム

- すべての特権アカウントとユーザーの可視性と制御を提供

- ポートフォリオ全体を購入、実装、および管理するためのコストを削減し、価値実現までの時間を短縮

- ソリューション間で共有されるデータ、ワークフロー、および共通機能による一元管理

-

顧客第一の組織

- 20,000人の世界中のお客様から信頼されている実績のあるパートナー

- 広範なパートナーネットワーク

- 柔軟なライセンスおよび導入モデル