“5 Use Cases for Reducing Unix & Linux Attack Surfaces and Achieving Compliance” May 18, 2022 by Colin Bretagneより

最小権限の概念とは大まかに言うと、全てのユーザ、アプリケーションおよびプロセスに対してのアクセスはジョブを実行するに必要な最低限のデータおよびリソースに対して、ジョブを遂行するに必要な最低限の時間枠にのみ付与されるべき、というものです。多くの場合、これは「一般ユーザ」と同等の権限となります。

しかしながら、Unix、Linuxプラットフォーム用の多くの基本OS、管理、アプリケーション、およびソフトウェア機能(例えば構成ユーティリティ)の利用は一般ユーザ権限以上のアクセス権を必要とします。このために通常はユーザが昇格した権限、つまりrootや管理者ユーザの形態になる必要があります。この内在するセキュリティとコンプライアンスリスクを克服するには企業はrootや管理者クレデンシャルの配布と保持する必要性を排除しなくてはなりません。ここにサードパーティの商用Unix/Linux権限管理ツールが活用されるのです。エンタープライズレベルのソリューションではネイティブのUnix/Linuxあるいはオープンソースツールであるsudoの機能にくらべて複数の利点を提供します。

しかし、Unix/Linux特権管理はどこから始めれば良いのでしょう?

何から解決すべきでしょうか。

BeyondTrustはUnix/Linuxの最小権限市場においては30年以上の経験を持つパイオニアで、その経験から以下の5つの基本理念を適用することでUnix/Linuxの攻撃面を削減してコンプライアンスを改善できることを実証しています。

以下は、Privilege Management Unix&Linuxソリューションの主要機能をこれら5つの項目にマッピングした説明です。

1) rootとしてログインする必要性を取り除く

Unix/Linuxの多くのシステムとアプリケーションユーザは「rootが必要」と要求し、日常業務を実行するにはこれらのシステムで最も強力なユーザ=「root」としてログオンしない限り無理、と訴えます。rootはよく「神様」と称されます。なぜならrootで出来ないことは殆ど無いからです。

ユーザにrootアカウントを適用することは、個人の行動(アカウント共有を増長し)に対する監査を難しくします。

そして、いつでもそのアカウントが複数の人物によって利用できる必要があるため、そのrootアカウントに対すして強固で変更可能なパスワードの設定を制約します。このような性質はリスクを非常に高くします。企業は、悪意のあるまたは誤った行動による内部の脅威が高まることや、脆弱な変更されないパスワードによる外部からの侵入のリスクが高まることを意識しなくてはなりません。

このようにroot権限で管理者機能を実行すると説明責任の所在がゼロ、..全くありません。

Privilege Management for Unix & Linux implementsは本当の意味での最小権限付与のモデルです。この製品はユーザがどのようなコマンドであっても中央化されたポリシーサーバー内で定義されて許可されているものならば、上位権限で実行することを可能にします。ユーザがrootとしてログオンする必要を無くすことで、rootユーザアカウントに関するセキュリティ制御を強化できます。特権パスワード管理システム(例えばBeyondTrustのPassword Safeなど)との統合で、これらのクレデンシャルをプロアクティブに保管、管理する層を追加して、セキュリティと生産性の向上もはかれます。

Privilege Management for Unix & Linux は、sudoのようなオープンソースの権限上昇ツールには依存しません。従って深刻な脆弱性のリスクを削減できます。

2) ログを集約しデータへのアクセスを迅速に効率的にする

UnixおよびLinuxシステムのコマンド指向の性質は検索フレンドリー機能につながらないという点は良く知られています。この難点は特に大企業環境で複数のログサーバが同時に実行されている際に顕著になります。そのような環境であっても、大量のデータを集約して必要なものを検索することは間違いを検知して、リスクを減少させることの鍵になります。

BeyondTrustはこの課題をPrivilege Management for Unix and Linux とElasticSearch/Logstash間の強力なインテグレーションによって解決します。このインテグレーションによりお客様は検索対象に集中して、迅速かつ効率的にその業務を実現可能にします。

Privilege Management for Unix & Linux はログデータを ElasticSearchに送ります。そこでほぼリアルタイムでインデックス化します。インデックス化されたデータは専用の管理プラットフォーム内から検索可能になります。

この統一された検索インターフェースはお客様がPMULのログデータを「Googleのような」検索インターフェース経由で容易に検索することを可能にします。検索シンタックスは簡易ですが、アドバンス検索機能も合わせて提供します。このアドバンス検索機能はダブルクオーテーション(””)やその他を使って論理オペレータ(and/or)優先、ワイルドカードサーチ、and/orの完全マッチ検索機能などを含みます。

IT関係者はUnix/Linux環境の特権関連リスクに対するリアルタイムの可視性からの恩恵を受けられます。

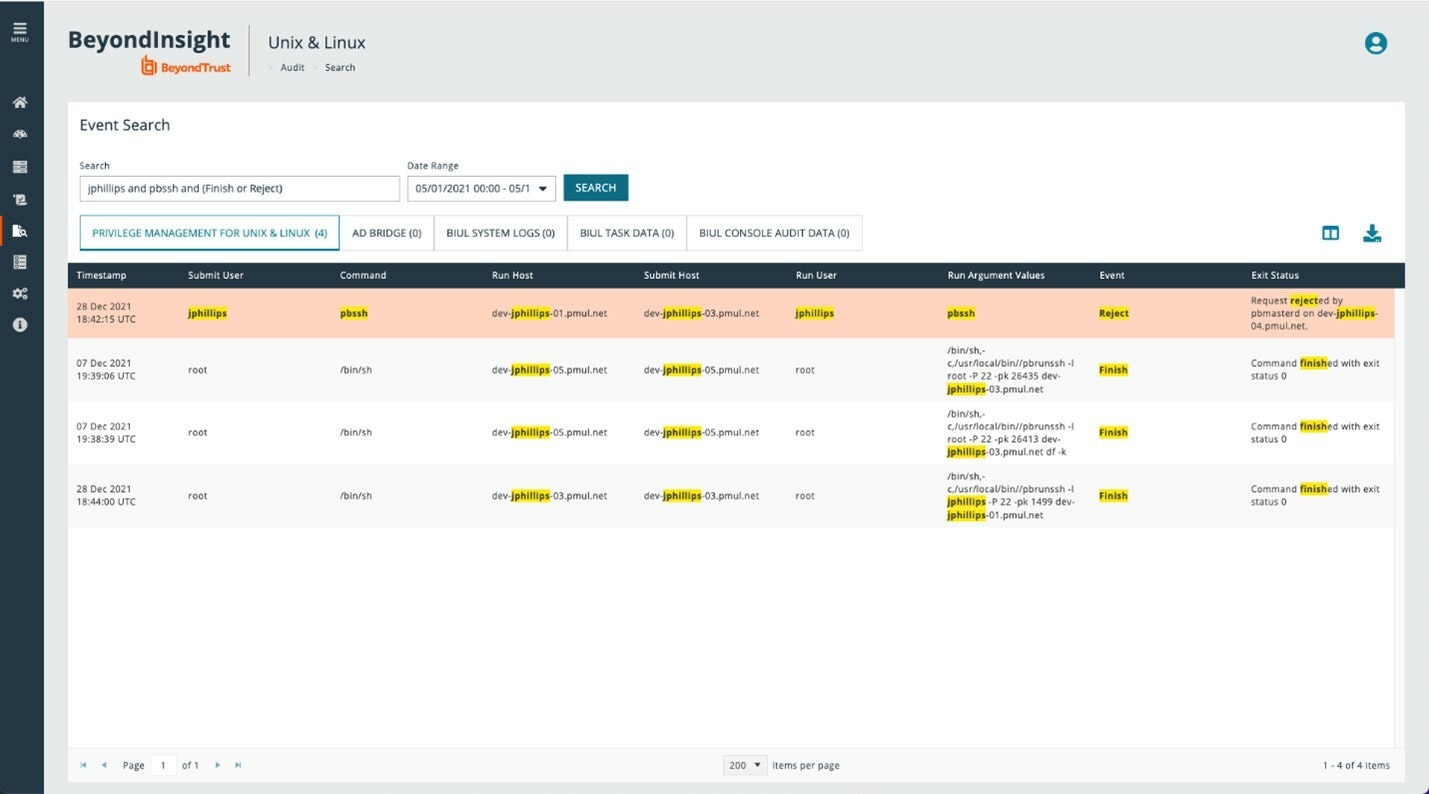

またPrivilege Management for Unix & Linux と AD Bridge (BeyondTrustのソリューションでADのケルベロス認証とSSO機能をUnix/Linux環境に拡張し認証を中央化します)を統合すれば、一本化された検索結果をオーダーメイドのグリッドで表示できるようになります。タイトルは各製品に対する結果の数字をハイライトし、全ての検索結果はグリッドでハイライトされて詳細のカードも合わせて提示されます。全ての結果はjsonあるいはCSV形式でダウンロード可能です。

機能の詳細(英語):https://www.beyondtrust.com/bl…

統合化した検索の中でハイライトされた結果

3) rootアカウントに対するコンプライアンスの達成 ー 削除不可能な監査履歴、改ざん不可能なログ

状況によって最も上級の管理者はroot機能を必要とする正当な理由があります。これらの例は、あるタイプのシステムレベルの変更やユーザが発行しなくてはならないコマンドのアドホックな性質に対応する場合などです。企業のコンプライアンスチームはこれらセッション中に利用される特権のレベルの重要性を考慮すれば、操作を「全て」監視して、説明責任を確実にする必要があります。

コンプライアンスチームは以下の項目に関して確実に明らかにする必要があります:

- 誰がrootアカウントを利用しているか

- いつrootアカウントを利用したか

- そのrootアカウントで実行された行為は、また入力されたコマンドは何か?

併せて、ログファイルがいかなる改ざんからも保護されている必要があります。

コンプライアンスチームがログファイル内を迅速に、効率よく検索し、必要な情報を入手できることは重要です。

Privilege Management for Unix & Linux は一般ユーザアカウントがrootレベルに権限を昇格させることを、その完全なセッションログとセッション再現を伴って可能にして、中央化された消去不能監査履歴による説明責任を各システム管理者に対して提供します。

専用の管理プラットフォームは強力な統合化された検索機能を提供して、ElasticSearchインテグレーション経由で全てのログファイルを串刺しで検索できるようにします。

4) 重要な局面での調査の迅速化

全てのUnix/Linuxのユーザ行動のロギングの維持継続はすぐに大変になります。問題の調査を実行しなくてはならなくなると、生成されるデータ量に押されしまい、これを解析することに膨大な時間と労力を消費することになります。

Privilege Management for Unix & Linuxを利用すると、イベントログは動的にネーミングされ、中央に置かれて、アクセスは中央の管理コンソール内で制御されます。製品は全ての記録されたセッションのインデックス化にElasticを利用し全ての情報がコマンドラインやREST APIでアクセス可能になります。

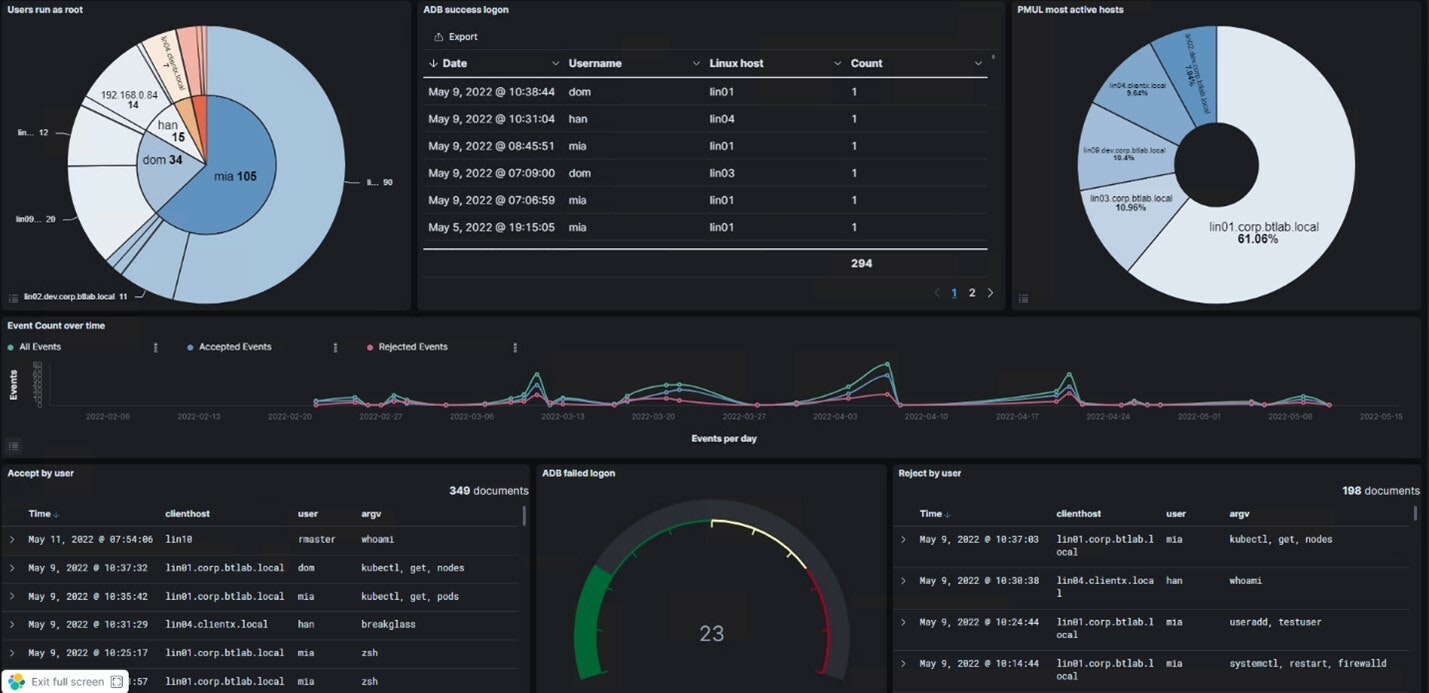

データはほぼリアルタイムでインデックス化され、これによりビルトインのKibanaダッシュボードを使用して予防的な分析を構築できます。

Analyticsのダッシュボードに表示されたrootでのログイン

5) 全てのUnix/Linuxセッションの記録 - タイプされたものすべて、表示されたものすべて

最小権限はほぼすべてのセキュリティグループにとって理想的な概念です。しかし時には単純に特権シェルを渡す、例えばrootレベルシェル等、といったくらいの必要しかないかもしれません。厳格な監査は正直な人を正直なままにしておくには有効な手段です。ですから信頼置ける管理者にとってフルのrootシェルを持たせることは問題ありません。これはコンプライアンス的に改ざん不能な記録が入手できるという前提のもとです。

Privilege Management for Unix & Linuxの中の簡単な一行で、フルのセッション記録を有効にできます。これはその後、動的にネーミングされElasticSearchによって自動的にインデックス化されます。この機能で以下のような様々な角度からセッションを確認することができます。

- インターラクティヴプレイバック

- 動画スタイルプレイバック

- セッション文字起こし

- コマンド履歴

- 検索対応インデックス(この機能はユーザ行動に対する検索を迅速に実行しリスク減少を可能にします)

以上の5項目に対して今の実行状況と対応レベルはどうでしょうか。

Sudoをやめる時期ではないでしょうか?

Sudoは長きにわたり存在しています。システムとユーザの数が増加するに従いsudoの管理は非常に時間がかかり、それほど込み入っていないシステム環境でも維持が大変になっています。合わせてsudoで制御できることの限界もありシステムは内部、外部からのセキュリティ脅威に大きくさらされていると言えます。

Privilege Management for Unix & Linuxは比べて非常に柔軟なポリシー言語を提供し、コマンドとシステムレベルでの細かいポリシー作成を可能にします。

Privilege Management for Unix & Linux はセキュリティレベルを向上させます。ユーザのワークステーションやサーバからポリシーとログを取離し、保存されたあるいは移行中のデータに対して最新の暗号化テクノロジーを利用するなどがその例です。

Sudo機能に対して商用の最小権限ソリューションを利用することのコンプライアンスとセキュリティのメリットは明らかです。

ゼロトラストの実現を計画している企業にとってBeyondTrustのソリューションはUnix/Linuxシステムと管理環境の制御には無くてはならないツールです。Unix/Linuxサーバのセキュリティとコンプライアンスが課題であるなら上記の5つの項目を検討し改善に向けて進んでください。

参考 Privilege Management for Unix & Linux Servers(PMUL) 製品ページ

参考 関連ブログ記事 ”Unix & Linuxのためのサーバーセキュリティのベストプラクティス”

Colin Bretagne, 上級製品マネージャー

南アフリカ出身のコリンは3か国で働いて暮らしてきた経験があります。彼はキャリアを通じて、サポートエンジニアからテクニカルマネージャーに転向し、2009年にはカナダのモントリオールに至りました。コリンはハードウェアとソフトウェアの双方で豊富な経験があり、HP、Novell、Microsoft、Linux、およびPragmaticMarketingで認定を取得しています。余暇には、ラグビーや柔道を楽しんでおり、またFAサッカーの審判の資格も持っています。