重要なサーバーを信頼できないクライアントから保護

企業や組織はそれぞれが死守すべき情報資産を扱う重要なサーバーを持っています。

これら重要なサーバーにアクセスするクライアントPCへの侵害や、管理ユーザーによる不正な操作は大きなリスクに繋がります。

Microsoft社はサーバー管理者が使用する端末を専用に用意することを推奨(*1)していますが、費用と利便性から敬遠されがちです。

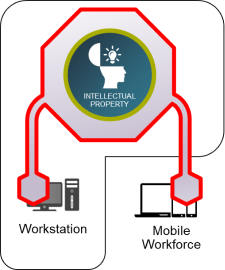

重要な情報資産

企業や組織の各々が、死守すべき重要な情報資産を持っています。「王冠」とも例えられる重要な情報資産の保護のために、どのような対策をしていますか。

- サーバーやクラウドの管理コンソール

- 重要情報資産

- 機密情報文書

- 著作物や研究開発データ

- 顧客情報

- 医療情報・個人情報

- PCI準拠のネットワーク

- セグメント化されたネットワーク

- カスタマーポータル

- パートナーポータル

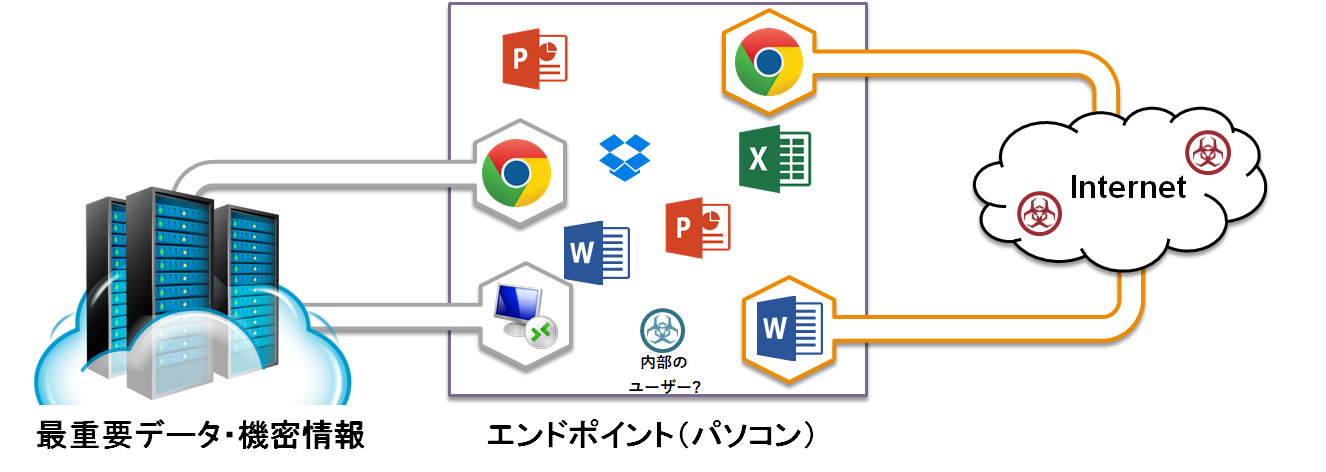

重要な情報資産にクライアントPCをアクセスさせることとは

重要な情報を持つサーバーと、そこで稼働するアプリケーションにクライアントPCでアクセスする事には、多様なリスクがあります。

スクリーンスクレイピング

ヒトが読みやすい形式で出力した結果からデータを抽出する技術で、例えば画面への表示内容をスクリーンショット・データにして詐取するといった手口も該当

キーロギング

キー入力内容を詐取する手口で、例えばドメインコントローラーへのログイン情報のキー入力を詐取されると、ドメイン配下の資産へのアクセスや、攻撃用のID作成の可能性などにつながる

リモート制御

設定の不備やOSその他の脆弱性を悪用により起こり得るクライアントPCのリモートでの制御

アップロード、ダウンロード

ユーザーによる意識的、もしくは無意識なファイルの不正なアップロードやダウンロード

プロトコール等の脆弱性

例えばWindowsのRDPは、複数の脆弱性の存在が知られ、これらの悪用で“認証されていない攻撃者”がリモートで任意のコードをシステム権限で実行可能とされる

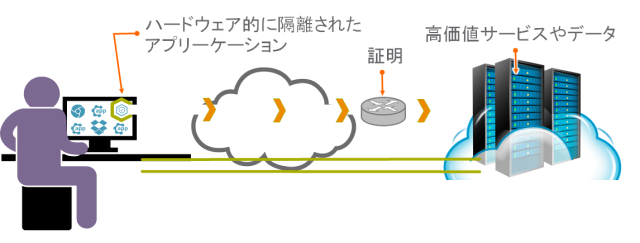

重要なサーバーへアクセスするクライアントアプリケーションを、

常に安全・無害な環境に

HP Sure Click Enterprise はPCユーザがメールやWebサイト、USBなどを通して入り込む信頼できない文書やWebサイトをマイクロ仮想マシンで隔離することで、特に外部からのサイバー攻撃を未然に、かつ確実に防御します。

そしてHP Protected App(以降 Protected App)は、クライアントPCが例えマルウェアなどの侵害を受けても、PCのOS環境の状態に影響されない専用のマイクロ仮想マシンからのみ重要なサーバーへアクセスすることで、最も重要な情報資産を侵害から護ります。

- スクリーンスクレイパーやキーロガー等からアプリを保護

- アップロード、ダウンロード、コピー&ペーストをブロック

- 使用する都度生成されるクリーンなマイクロ仮想マシンからのアクセスで、パソコン環境の状態に影響を受けないアクセスを実現

- パソコンに対する管理者権限を持っていても侵害は不可

- CPUに実装されたメモリーの暗号化と改ざんの防止

- 監査時に実際に使用された端末のIPやハードウェア情報を証跡として提示

- ハードウェア、ハイパーバイザー、仮想マシンやアプリのイメージ、構成情報などに基づいた厳密な認証

パソコン上のアプリは保護された「飛び地」で動作

秘匿性と整合性を保証

PC側アプリがセキュアな状態であることをサービスに対して証明

使用事例

Protected Appは非常に高度なセキュリティが要求されるHP Sure Click Enterprise (旧製品名Bromium)ユーザーからの要望で、セキュリティ面で危惧のあるシステム・ネットワーク形態、アクセスするユーザーの立場や環境下であっても、企業組織が最重視する情報資産の保護を洗練された仮想化技術で可能にするソリューションとして生まれました。

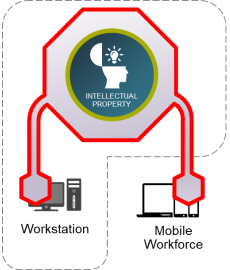

企業内サービスへのリモート接続

内部ネットワーク内と比較してセキュリティレベルの維持が難しいい外部からのリモート接続

ゼロ・トラスト・ネットワーク

「全てを信頼しない」という性悪説に基づいたアプローチで内部ネットワークも公衆Wifiも同等と考えるケース

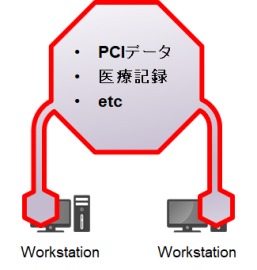

コンプライアンス

カード情報や医療情報のようにデータの分離と区分が要求されるケース

機密情報・文書

内部のユーザーも含めてアクセスや持ち出しを制限したい機密情報をProtected App以外はブロック

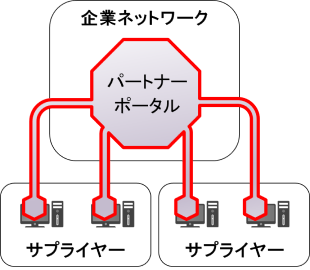

パートナーや仕入れ先

セキュリティレベルを確証できないパートナーや仕入れ先など、社外のPCからのアクセス

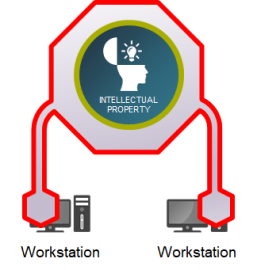

サーバーやSaaS管理コンソール

オンプレミスやクラウドなどの管理コンソールへのアクセス

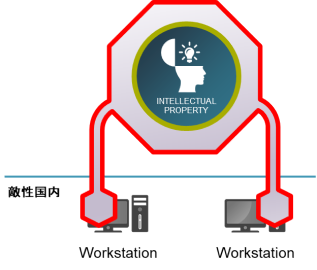

信頼できない拠点

敵性国にある自社拠点など、経由するネットワークや周辺の環境が信頼できない場合

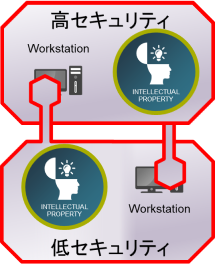

セキュリティドメイン

セグメントごとにセキュリティレベルが異なり、高→低、低→高の双方で起こりうるリスクを回避

-

マイクロ仮想マシンを活用したエンドポイントセキュリティ

PCの安全を100%守る、HP Sure Click Enterprise についてこちらもご覧ください。

[ PCの安全を100%守る ]… 2013年以降、HP SCE (Bromium)は推計20億以上のMicroVMが実行されましたが、侵害報告件数はゼロです。(米国Bromium社調べ)