“The State of Identity Security for 2023: Identity-Based Threats, Breaches, & Security Best Practices” July 7, 2023 by Allen Longstreet より

組織が現在直面している重要な真実があります。アイデンティティの数と性質は変化しており、これらの変化が企業のITセキュリティに直接的なリスクをもたらしています。

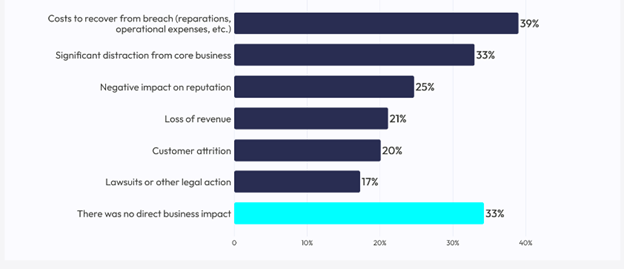

アイデンティティとそれに関連するセキュリティベンダーによる業界団体である、Identity Defined Security Alliance(IDSA)の最新の2023 Trends in Securing Digital Identities レポートによれば、90%の組織が過去1年間に少なくとも1つのアイデンティティ関連の侵害を経験しています。これは前年比で7.1%増加しています(2022年には84%の組織がアイデンティティ関連の侵害を報告)。さらに、過去1年間にアイデンティティベースの侵害を被った組織の68%が事業に直接的な影響を受け、その最も大きな影響は侵害からの回復に関連するコストでした。その他の影響は、コア業務への支障や企業の風評への悪影響などがありました。

アイデンティティの数と複雑さの増加が、アイデンティティ関連の侵害の増加と同時に起こっているのは偶然ではありません。アイデンティティは種類と数の双方で増加しており、これがアイデンティティ管理の動きを変えています。

新しいIDSAのレポートは、組織がアイデンティティベースの脅威と変化する状況にどのように対応している(すべきか)について、いくつかの興味深い統計も開示しました。このブログでは、今年のレポートからの主な結果を解説し、以下の点を特定するのに役立ちます。

- 組織にとって最も高いアイデンティティベースのリスクの源泉

- アイデンティティ関連の侵害の主な影響

- 組織全体でのアイデンティティセキュリティの実装トレンドの詳細

- アイデンティティベースの脅威防止に役立つ確立された主要戦略

- サイバーセキュリティのベストプラクティスがサイバー保険の適用範囲を広げるのにどのように役立つか

- AI / MLの普及が脅威検出の取り組みを強化する方法の評価

このブログは、2023年のアイデンティティセキュリティの状況についての包括的なガイドとなることを目的にします。

アイデンティティベースの攻撃:今年の調査結果

今年のIDSAのレポートの調査結果は、アイデンティティ管理の複雑さの増加とそれが組織に与える影響について明示的な結果を示しました。以下に、2023年デジタルアイデンティティ保護トレンドレポートで示されたこのトレンドに寄与する主要な要因の詳細な分析を示します。

アイデンティティの数と種類の増加は、リモートワークの継続、請負業者や第三者との関係の増加、および機械のアイデンティティの急増によって引き起こされています。これにより、アイデンティティに関連する侵害が増加し、現代の企業にビジネスへの影響をもたらしています。

Julie Smith氏

IDSAのエグゼクティブアドバイザリー・ボードメンバー

2023 年にアイデンティティ管理がますます複雑になる原因は何ですか?

1. アイデンティティの増加

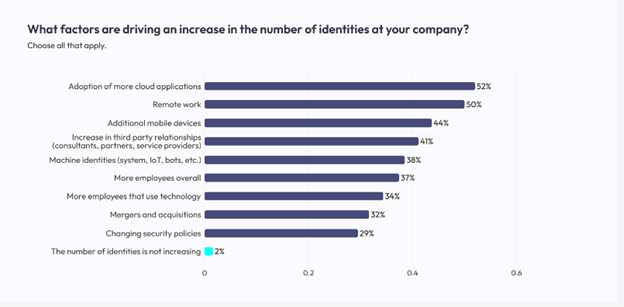

レポートによれば、アイデンティティとセキュリティの専門家の98%が、組織内のマシンおよび人のアイデンティティの数が増加していると述べています。増加の主な要因としては、クラウドアプリケーションの普及(52%)、リモートワークの増加(50%)、モバイルデバイスの使用増加(44%)、さらにサードパーティ関係の増加(41%)などが挙げられています。

これらの数字から明らかになるのは、企業が運営に必要な技術の数と、組織内の単一のユーザーが持つことができるアイデンティティ(アカウント)の数との直接的な関係があるということです。各ユーザーは複数のアカウント、デバイスなどへのアクセスが必要であり、それぞれのアクセスポイントが新たなアイデンティティ攻撃の経路となります。

私たちは皆、独自のアイデンティティを持っています。これを技術に置き換えると、私たちは複数のアカウントが私たちのアイデンティティに関連付けられており、脅威行為者は私たちのアカウントを標的にして環境に侵入しようとします。組織内の個人がが職務を果たすために持つ可能性のあるアカウントの数を考えると、ユーザーのアイデンティティを保護することは将来のセキュリティ侵害を防ぐための最善の戦略の1つです。

Morey Haber氏

BeyondTrust CSO

2. クラウドアプリケーションの採用の増加

現在、多くの組織が複数のIaaS、SaaS、またはPaaSクラウドサービスを利用しているか、ハイブリッドクラウドとオンプレミスのモデルを運営しています。

これらのクラウド環境は、許可や権限、特権アイデンティティの急増をもたらします。これらの多くは一時的なものですが、管理とセキュリティが必要です。結果としてセキュリティと可視性の両方にあるべき状態とのギャップが生じる複雑なセキュリティフレームワークが作成されます。

3. より境界が減っていくITの世界

どこからでも作業できる環境(work-from-anywhere、WFA)の一般化により、ネットワークリソースにリモートでアクセスする従業員の数が増加し、リモートの場所からネットワークリソースにアクセスする際のセキュリティ上脆弱な箇所の数も増えています。

IDSAのレポートでもこのトレンドが見られ、調査対象組織の50%がリモートワークをアイデンティティを増加させている主な要因として挙げています。

企業組織では、ネットワークリソースにアクセスする必要がある請負業者、サードパーティのリソース、ベンダー、パートナーなどの数も同様に増加しています。

つまり、今年のアイデンティティ関連の侵害の増加は、脅威行為者にとって無限に増え続ける攻撃面を意味しており、彼らには多くの機会があります。

2023年の主要なアイデンティティベースの侵害

アイデンティティ関連の侵害の数が増えている要因を一瞥したところで、2023年に企業組織が最も多く報告した侵害の特定種類と、それらに対して組織を守るための最善の方法について詳しく見ていきましょう。

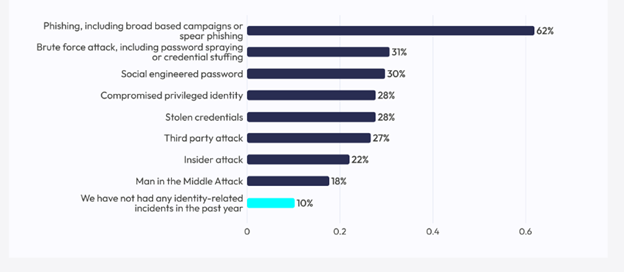

以下は、組織が昨年報告した、様々な種類のアイデンティティ関連のインシデントを示すIDSAの分析結果です。

1. フィッシング

上図で示されているように、2023年のフィッシングによる侵害は62%で、組織のアイデンティティ関連の侵害の最も一般的な原因とされています。これは偶然ではありません。

APWGのフィッシング活動トレンドレポートによると、フィッシングは2022年に史上最高の数の攻撃(年間で470万件のフィッシング攻撃が記録され、2022年第4四半期だけで135万3737件のフィッシング攻撃が報告された)に達しました。これにより、2019年からフィッシング攻撃が600%増加しています(年々150%増加)。

フィッシング攻撃とそのリスクは何か?

フィッシング攻撃は脅威の行為者の主な侵入ポイントです。これらの攻撃は、通常は悪意のあるリンクや添付ファイルを使用して環境に初期侵入を行い、その後、後で利用できる情報収集を行うのが一般的です。

フィッシング攻撃のリスクを軽減するためのトップの方法は?

- 会社全体で頻繁に更新を実施し、最新のセキュリティパッチを適用する

- 最小限の特権アクセスと管理者権限の削除を実装する

- スパムフィルターやファイアウォールを導入し、悪意のあるメールをユーザーの受信トレイに届く前にブロックする

- 従業員全員に定期的なトレーニングを提供し、フィッシング試行をよりよく識別して報告できるようにする

2. 特権アクセス/特権アイデンティティの不適切な管理

アイデンティティ関連のインシデントの原因として、従業員の行動がしばしば挙げられます。IDSAの調査によると、組織の37%が不適切に管理された特権を原因とする侵害を報告し、不適切に管理された特権アイデンティティは2023年の侵害の第2の主要な原因とされています。

アイデンティティの増加、クラウド環境の拡大、およびネットワークの境界の侵食は、特権アイデンティティ、アクセス、およびセッションの増加をもたらし、不適切に管理された特権アイデンティティが増加する要因となっています。不適切に管理された特権が存在する場所では、攻撃のリスクが高くなります。

2023年の不適切な特権管理に関連するアイデンティティ関連インシデントは次のとおりです。

- 仕事と個人のアカウントで同じパスワードを使用する従業員(37%)

- ユーザーが同僚と資格情報を共有する(31%)

- 従業員が許可されていないデバイスを使用する(31%)

- ソーシャルエンジニアリングの技術(30%)

- オンプレミスの特権アイデンティティが侵害された(28%)

- 資格情報が盗まれた(28%)

管理されていない特権に関わるリスクとは?

組織への特権アイデンティティの侵害の結果として、重大な影響が生じる可能性があります。攻撃者が特権アカウントを介して組織のネットワークに侵入することで、通常のユーザーがアクセスできない機密データへの迅速なアクセス権を得ます。また攻撃者は横断的な移動を容易に行い、権限を昇格させて、他のアカウントを乗っ取ることも容易になります。

特権アイデンティティを悪用することによる組織への影響は非常に大きいです。したがって、特権アカウントを監視し、特権アナリティクスを実践すること重要です。

特権攻撃のリスクを軽減する主な方法

サイバー攻撃者が特権アカウントを介して組織に侵入するリスクを軽減する最善の方法は、次のとおりです。

- 管理者権限を除去する

- そして、最小特権とジャストインタイムアクセスを強制執行する (これらは共にゼロトラストセキュリティのスタンス上重要であると考えられます。)

- 特権セッションやその他の特権分析を詳細に監視する

管理者権限を削除し、最小限の特権を適用すると、多くのゼロデイ脆弱性やエクスプロイトに対しても、予防的な保護が提供されます。 BeyondTrust 2022 Microsoft 脆弱性レポートに記載されている 2015 年から 2020 年の調査結果によると2023 年の Microsoft 脆弱性レポートでも再度裏付けられており、権限昇格の脆弱性は 2017年以来 689% 急増しています。

パスワードの弱い衛生状態

IDSA レポートでは、ID セキュリティに関するもう 1 つの重要なポイントとしてパスワードが挙げられています。 クレデンシャルスタッフィングやパスワードスプレー攻撃などのブルートフォース攻撃は、今年組織が経験したID関連侵害のリストで上から2番目 (31%) でした。 さらに調査対象となった組織の30%が、2023 年に遭遇した侵害の原因としてソーシャルエンジニアリングの手法にかかったパスワードを報告し、特権の資格情報の侵害に関しては28%が報告しています。これらは最も機微で、最も広範なアクセスを提供するため、侵害や悪用を受けると最大の影響を引き起こします。 これは、侵害の80%に特権資格情報の漏洩または悪用が関係しているというForrester Research の推定を裏付けるものです。

認証情報に基づく主なリスクは何か?

企業のサイバーセキュリティに関して、パスワードは最も脆弱な要素の1つです。 これに、貧弱なパスワード管理ポリシー、各従業員が使用するデバイスとアプリケーションの急増、脅威の行為者がますます巧妙化しているという事実が加わり、サイバーセキュリティ・インフラストラクチャは大嵐に見舞われています。資格情報の侵害は、組織に次のような深刻な影響を与える可能性があります。

- ネットワーク内での侵害の横方向の移動を可能にする

- 複数のシステム、アカウント、ユーザーの侵害

- ランサムウェアやその他のマルウェア攻撃の開始

- 資金、機密データ、知的財産、顧客情報にアクセスする攻撃者

- データ侵害

1つの認証情報の漏洩によって組織にどれだけの損害が与えられるかを示す例として、2021年のColonial Pipelineに対する攻撃を見てみましょう。2021年5月7日、ハッカーが漏洩した一連の認証情報を介してColonial Pipeline のネットワークに侵入し、残忍なランサムウェア攻撃を開始して、同社はシステムを強制的に停止させられました。 これにより、最終的には米国東海岸地域に供給される燃料の45%へのアクセスが遮断され、燃料供給停止、米国全土での燃料不足、そして消費者のパニックが引き起こされました。

パスワードに関して避けるべきことは?

- 共通のパスワードやパスワードの再利用

- 認証情報の固定的な埋め込み

- デフォルトのままの認証情報

- 資格情報の共有

- 秘密の質問の再利用

- 自動化されたパスワード管理の欠如

パスワードベースの攻撃のリスクを軽減する主な方法

まだ完全にパスワードレスにすることは不可能と考えらえる現在、パスワード攻撃のリスクを軽減するためのベストプラクティスを以下に示します。

- パスワード管理ツールと保管庫の使用

- すべてのアカウントのパスワードの検出と登録

- 長くてランダムな一意のパスワード文字列の作成 (NISTでは、スペースを含めて最大64文字を推奨)

- パスワードの再利用や資格情報の共有を強制的に禁止

- 多要素認証 (MFA) の実装

- パスワードの自動変更の実装 (侵害されている、または危険にさらされている特権資格情報または標準ユーザー資格情報が対象)

3. サードパーティまたはサプライチェーンへの攻撃

サプライヤーから発生する侵害はサプライチェーン攻撃と呼ばれることが多く、過去5 年間で発生頻度がさらに高まっています。 2023 年は記録的な年になることが予想されており、ソフトウェアサプライチェーン攻撃は2019年から 2022年の間にすでに742% 増加しています。

非常に破壊的で広範囲に影響を与えるサプライチェーンと重要なインフラストラクチャの侵害は、相互接続性、そしてその結果としてあらゆるものの脆弱性を浮き彫りにしました。

サプライチェーン攻撃に関連する最大のリスクは何か?

サプライチェーン攻撃は、サプライチェーンにおいて重要なサービスやソフトウェアを提供するサードパーティベンダーや請負業者を標的とするサイバー攻撃です。これらのサードパーティは、強化が不十分なシステム、特権を持つユーザー、監視されていないマシンアイデンティティ、セキュリティの脆弱なポート、またはVPNの脆弱性により、セキュリティ対策上の弱点になる可能性があります。

侵入すると、脅威アクターは信頼されているソフトウェア(悪意のあるコードをアプリケーションに挿入する方法)またはハードウェア(物理的なコンポーネントの侵害)を侵害し、さらに多くの被害者に侵入します。例えば、Solar WindsやKaseyaの侵害では、攻撃者は数千人の顧客が使用していたソフトウェアに侵入しました。

ソフトウェアサプライチェーンは、ソフトウェアがほとんどゼロから書かれることはなく、しばしばサードパーティのAPI、オープンソースコード、ソフトウェアベンダーの独自コード、および多くの依存関係が含まれるため、より脆弱性が高くなります。これにより、侵入ポイントの数が増え、被害者の数が指数関数的に増加する可能性があります。

サプライチェーン攻撃のリスクを軽減する主な方法

- 振る舞いベースの脅威検出を支援するセキュリティソリューションの導入

- 脅威分析と脅威インテリジェンスの活用で脅威に先んじる

- 管理者権限を除去してジャストインタイムアクセスを実装し、侵入ポイントを最小化

4. インサイダー攻撃

2023年、企業組織内のユーザーが悪意により引き起こしたインサイダー攻撃は組織によるアイデンティティ関連のインシデントの第4の主要な原因と報告されました(22%)。

これらの攻撃は、権限を持つ個人が機密システム、データ、またはネットワークへの認可されたアクセスを悪用することで悪意のある目的に利用するため、企業に重大なリスクをもたらします。

さらに悪いことに、リモートワーク、IoTデバイス、クラウド環境の普及などの要素により、内部の脅威を検知することがますます困難になっています。2023年の内部脅威レポートでは、過去1年間において半数以上の組織が内部攻撃を経験し、74%の組織が内部攻撃がより頻繁になったと報告しています。

内部攻撃に関連する主なリスク

- データの窃取と不正開示:内部者が機密情報を盗み出し、財務的な損失や評判の損害、法的な結果をもたらす可能性

- サボタージュと中断:内部者が意図的に重要なシステムを妨害し、大幅なダウンタイム、業務の混乱、財務的な損失を引き起こす可能性

- 詐欺と財務的な損失:インサイダー攻撃には金融詐欺が含まれる場合があり、直接的な財務的損失や規制に違反する可能性

- 不正なアクセスと権限の濫用:内部者がアクセス権を悪用し、ネットワークやインフラを危険にさらすために認可されていないアクセスを試みる可能性

- マルウェアの導入:内部者がウイルスやランサムウェアなどのマルウェアを導入することで、データのセキュリティとシステムの整合性を危険にさらす可能性

- ソーシャルエンジニアリングとフィッシング:内部者が知識を悪用して、標的型のソーシャルエンジニアリングやフィッシング攻撃を行い、操作やトリックによってセキュリティを危険にさらす可能性

- 弱い、または誤ったアクセス制御:内部者が弱いアクセス制御や設定の誤りを悪用して、認可されていないアクセスや認可されていない操作を行う可能性

- 内部共謀:内部者が外部の脅威アクターと共謀することがあり、攻撃の検知と起因の複雑化をさらに困難にする可能性

内部攻撃を軽減するための主な方法

- ユーザーのアクセスを職務に基づいて制限するために、強力なアクセス制御と最小権限の原則を実装

- 従業員に対してサイバーセキュリティのベストプラクティスや疑わしい活動の識別と報告方法について教育

- 内部者の異常な行動や不審な行動を検知し、警告するために堅牢なモニタリングシステムを導入

- 重要なタスクを異なる従業員間で分担することで、1人の個人が完全な制御と権限を持つことを防止

- 内部攻撃が発生した場合に迅速かつ効果的な対応を確保するために、インシデント対応計画を策定し、定期的にテストを実施

これらの重要な対策に注力することで、組織は内部の脅威を軽減し、サイバーセキュリティの防御力を強化することができます。

5. マン・イン・ザ・ミドル攻撃

今年、IDSAによる調査で、企業組織のうち18%がマン・イン・ザ・ミドル(MitM)攻撃を経験したと報告しています。これは、通信の両端の間に加害者が自らを配置し、または秘密裏にメッセージを傍受して中継することで、双方がお互いに通信していると認識している間に行われるサイバー攻撃の一種です。

傍受の後、攻撃者は会話や関与するデータを制御または操作することができます。一般的に、MitM攻撃者はフィッシングメールを介してマルウェアを導入し、情報を侵入・盗難または改ざんすることがあります。

MitM攻撃に関連する主なリスク

- リアルタイムでの個人情報の取得と操作

- エンドポイント間で共有される機密情報の侵害

- 一つまたは複数の通信当事者が機密データを共有するようにだまされること

- サーバーの完全性に対する脅威

- コンテンツの挿入や改ざん

MitM攻撃のリスクを軽減するための主な方法

- エンドポイントの保護

- 暗号化

- ユーザーの行動のモニタリングと警告

- アイデンティティの継続的な認証と検証(ゼロトラストセキュリティ原則の重要な要素)

- システムの資格情報の定期的な刷新

組織におけるアイデンティティに基づく攻撃の最も大きな影響は何か?

IDSAの調査によれば、2023年にアイデンティティに関連する侵害を記録した組織の90%によれば、最も大きな影響は次のとおりです:

- 復旧コスト(39%):追加の機器の購入が必要となることで、コストが複雑化する可能性あり

- 本業の妨げ(33%):損害や混乱から回復し、修理を実施し、必要な追加のトレーニングを従業員に提供するためにかかる時間によるもの

- 評判の損失(25%):ステークホルダーからの信頼喪失を含む場合あり

- 収益の損失(21%)

- 顧客の離脱(20%)

- 訴訟または他の法的措置(17%)

組織はアイデンティティに基づくセキュリティ攻撃にどう対応したか

ゼロトラストなどの政府の指針により、より多くの組織がアイデンティティを優先するよう促され、ロシア/ウクライナ情勢などの状況により、アイデンティティセキュリティへの関心が高まっていることが、今年の報告書から明確な上昇傾向が示されています。

アイデンティティに基づくセキュリティへの投資はまだ進行中ですが、企業は前進しています。多くの組織がアイデンティティを優先事項としてだけでなく、アイデンティティに焦点を当てた成果に投資しています。そして、これは単なる技術投資だけでなく、経営陣のサポートが従業員が企業の認証情報を保護する方法に実質的な変化をもたらしており、ビジネスリスクを減らし、組織の全体的なセキュリティの状況を向上させています。

Julie Smith氏

IDSAのエグゼクティブアドバイザリー・ボードメンバー

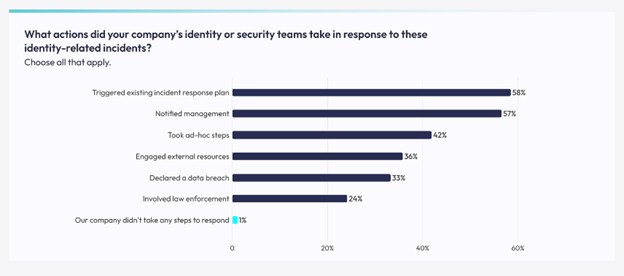

攻撃に対する企業の対応は、データの損失を防止して、インシデントの影響を最小限に抑える上で重要です。

IDSAの調査によれば、アイデンティティに関連するインシデントへの企業の対応が報告されています。以下の割合の内訳に注目してください。なお、一部の企業は複数の手段を組み合わせて対応を行ったことになります。

- 既存のインシデント対応計画を発動(58%)

- 管理部門への通知(57%)

- 特別な対策を講じた(42%)

- 外部のリソースの活用(36%)

- データ侵害を宣言(33%)

- 法執行機関を巻き込んだ(24%)

調査では、アイデンティティとセキュリティのチームのうち、データ侵害を宣言したのは3分の1(33%)のみであり、法執行機関を巻き込んだのは4分の1(24%)未満でした。インシデントへの最も一般的な対応方法は、チームのうち58%が既存のインシデント対応計画を起動し、57%が管理部門に通知することでした。

アイデンティティに基づく攻撃において、組織はどのように攻撃の予防やビジネスへの影響を最小限に抑えることができたか

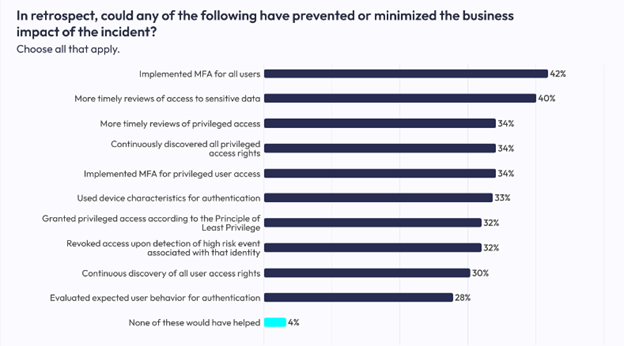

IDSAの調査によれば、回答者は以下の3つのセキュリティ戦略が、自ら経験した侵害を防止するために最も有効だったと指摘しています:

- 多要素認証(MFA)(42%)

- 機密データへのアクセスの、よりタイムリーなレビュー(40%)

- 特権アクセスの、よりタイムリーなレビュー(34%)

重要なことは、回答者が指摘する予防策のほとんどが1つの解決策を指していることです:特権管理です。

特権アクセスのよりタイムリーなレビュー(40%)、機密データのよりタイムリーなレビュー(40%)、すべてのユーザーアクセス権の継続的な発見(34%)、そのアイデンティティに関連する高リスクイベントの検出時にアクセスを取り消す(32%)、最小特権の原則に基づいた特権アクセスの付与(32%)、すべての特権アクセス権の継続的な発見(30%)は、特権管理と管理者権限の削除によって実行することができます。これらの予防的なセキュリティ戦略のいくつか(特権の継続的な発見と高リスクイベントに対する特権の削除)は、適切な特権アクセス管理(PAM)ソリューションを使用すれば自動化することも可能です。

97%の企業が次の12か月間にセキュリティの成果にさらに投資する予定です。最も重要なのは、特権アクセスのよりタイムリーなレビュー(38%)と機密データへのアクセス(37%)の確保です。企業はまた、すべてのユーザーのためのマルチファクタ認証(29%)や認証のためのユーザーデバイスの特性(28%)への投資を増やしています。

このレポートが明らかにしたのは、アイデンティティに基づく侵害を防止し、アイデンティティ攻撃ベクトルを軽減するのに効果的とされる戦略が、すべての場合において組織が採用する傾向にあるわけではないということです。

多要素認証の導入が最も高い評価を得ています(42%)。特権アクセスのよりタイムリーなレビューや機密データへのアクセスのよりタイムリーなレビューは、将来の投資において2位と3位に位置しています(28%)。侵害の予防では4番目にランクされているにもかかわらず、高リスクイベントの検出時にアクセスを取り消すことは、投資リストの下位に位置しており、来年に投資する予定のある回答者はわずか20%です。

アイデンティティ関連攻撃に対するサイバー保険

サイバー保険の急増は一般的に、サイバーインシデントの脅威が高まり、それに伴う財務的な保護の必要性から起こっています。組織がデータ侵害や他のサイバー攻撃による高まったリスクに直面する中、サイバー保険はそのような出来事の財務的な影響を緩和するための不可欠なツールとして浮上しています。

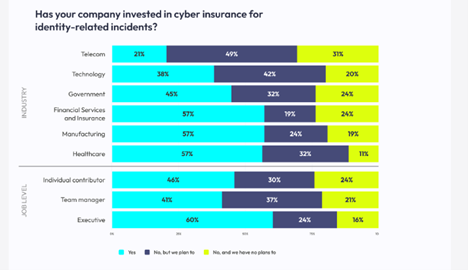

IDSAのレポートによれば、高度に規制された業種においてサイバー保険の利用が最も一般的であり、ヘルスケア、製造業、金融サービス部門の企業のうち57%が既に投資しています。興味深いことに、経営幹部は自社がこのような投資を行っていると報告する確率が高く、アイデンティティに関連する産業においては既に60%がサイバー保険に投資していることが分かります。

サイバーセキュリティ組織は、サイバー保険をリスク転嫁の仕組みとして活用することで有益といえます。サイバー保険の補償を受けることで、組織は自身のサービスに関連するサイバーインシデントから生じる潜在的な責任の財務的影響を軽減することができます。

これにより、組織の財務的安定性が保護されるだけでなく、リスク管理への積極的なアプローチやクライアントの利益を守るための取り組みを示すことで、信頼性や市場位置も向上します。

BeyondTrust Privileged Access Managementは、サイバー保険の資格を取得し、最良の料率を得るのに役立ちます。PAMソリューションは、最小特権の実施、特権アカウントおよび資格情報の管理、リモートアクセスセキュリティなど、サイバー保険の承認に必要な機能を提供します。当社の特権アクセス管理技術がサイバー保険会社によって優先される理由をご覧ください。

2023年のアイデンティティセキュリティの状況に関するまとめ

今年のIDSAの報告書は明確なメッセージを伝えています。組織はアイデンティティ管理を実践に移し、絶えず変化する脅威の状況と、ますます複雑化するアイデンティティに対処することが不可欠です。

これを実現することで、アイデンティティ関連の侵害に対して強固なセキュリティ対策を講じることができます。

報告書の結果をまとめると以下の通りです。

2023年のアイデンティティ管理の複雑化に影響を与える要素:

- より多くのクラウドアプリケーションの採用(52%)

- リモートワーク(50%)

- 追加のモバイルデバイス(44%)

2023年の主なアイデンティティベースの攻撃:

- フィッシング(62%)

- 特権や特権アイデンティティの不適切な管理(37%)

- サードパーティやサプライチェーン攻撃(37%)

- インサイダー攻撃(22%)

- 中間者攻撃(18%)

組織が2023年のアイデンティティベースの攻撃を防ぐためにできたこと

- 多要素認証(MFA)(42%)

- 機密データへのアクセスのタイムリーなレビュー(40%)

- 特権アクセスのタイムリーなレビュー(34%)

将来に向けて、急速に増えているアイデンティティ関連の脅威に対処するために、組織は強力なセキュリティ対策、最小限の特権アクセス、従業員の定期的なトレーニング、特権セッションのモニタリングを優先する必要があります。

報告書全体を確認するには、こちらから2023 TRENDS IN SECURING DIGITAL IDENTITIESレポートの無料コピーを入手してください。

Allen Longstreet, コンテンツマーケティング・マネージャー

AllenはBeyondTrust社のコンテンツマーケティングライターです。技術系スタートアップ企業やSaaSビジネス向けのコンテンツ戦略構築の豊富な経験を持っています。ビデオ制作、クリエイティブストーリーテリング、およびそれらの領域のクロスオーバーに情熱を抱いています。