Bromium特長

マルウェアや感染したファイルを開いてもPCに影響が及ばないエンドポイントプロテクション

セキュリティ向上における三大課題

88%の組織が、セキュリティ上の懸念からWebサイトのアクセスを制約している(*3)

71%のWebサイトは24時間以内に永久に消滅したと分析され、悪意のあるコンテンツの配信後、検出を避けるには理想的な環境(*4)

セキュリティ向上のための方策

多くの企業や組織がセキュリティ対策のため、複数の分野のセキュリティ製品を用いた『多層型セキュリティ』に取り組んでいます。

多層型セキュリティ

クラウド制御

CASB(*1)とクラウドAV(*2)は、クラウドアプリケーションに影響を及ぼす既知のマルウェアを特定し、企業ネットワーク外でセキュリティポリシを強制的に実行するのに効果があります。

プロキシ&ファイアウォール制御

サイト分類やSSLインスペクション / コンテンツ分析などはすべてプロキシとファイアウォールの制御で実現しており、企業ネットワークへの侵入を試みる既知のマルウェアの特定に効果があります。

ネットワーク制御

ネットワークAV / サンドボックス化 / セキュリティ解析などはすべてネットワーク境界内に入りこむ、または既に入り込んだ既知(または場合により未知)のマルウェアを特定するためのネットワーク制御です。

ホスト制御

エンドポイントAVとアプリケーションのホワイトリスト化はエンドポイントデバイスのためのホスト制御であり、既知のマルウェアによる侵害を防止します。

(*1)CASB

Cloud Access Security Brokerの略。例えばIT管理部門が認識しないファイルのアップロードや共有を行うなど、エンドユーザが自分で自由にクラウド上のサービスの利用を開始してしまう問題について、管理可能にするような製品分野の総称。(*2)クラウドAV

SSLインスペクション、コンテンツ分析、ネットワークAV、サンドボックス化、セキュリティ解析。

しかし、これらの多層型セキュリティをすり抜けてマルウェアが侵入する危険性が!

Bromiumは「最後の防衛線」

アプリケーション制御

Bromiumは仮想化技術を用いてメール添付 / フィッシング詐欺 / ダウンロード / 未知のWebサイト等、多層型セキュリティをすり抜けてホストやネットワーク経由で侵入するマルウェアをPCから隔離します。

これによりサイバー攻撃を強力に防御するばかりでなく攻撃に対するキルチェーンとなり、企業全体を守ることができます。

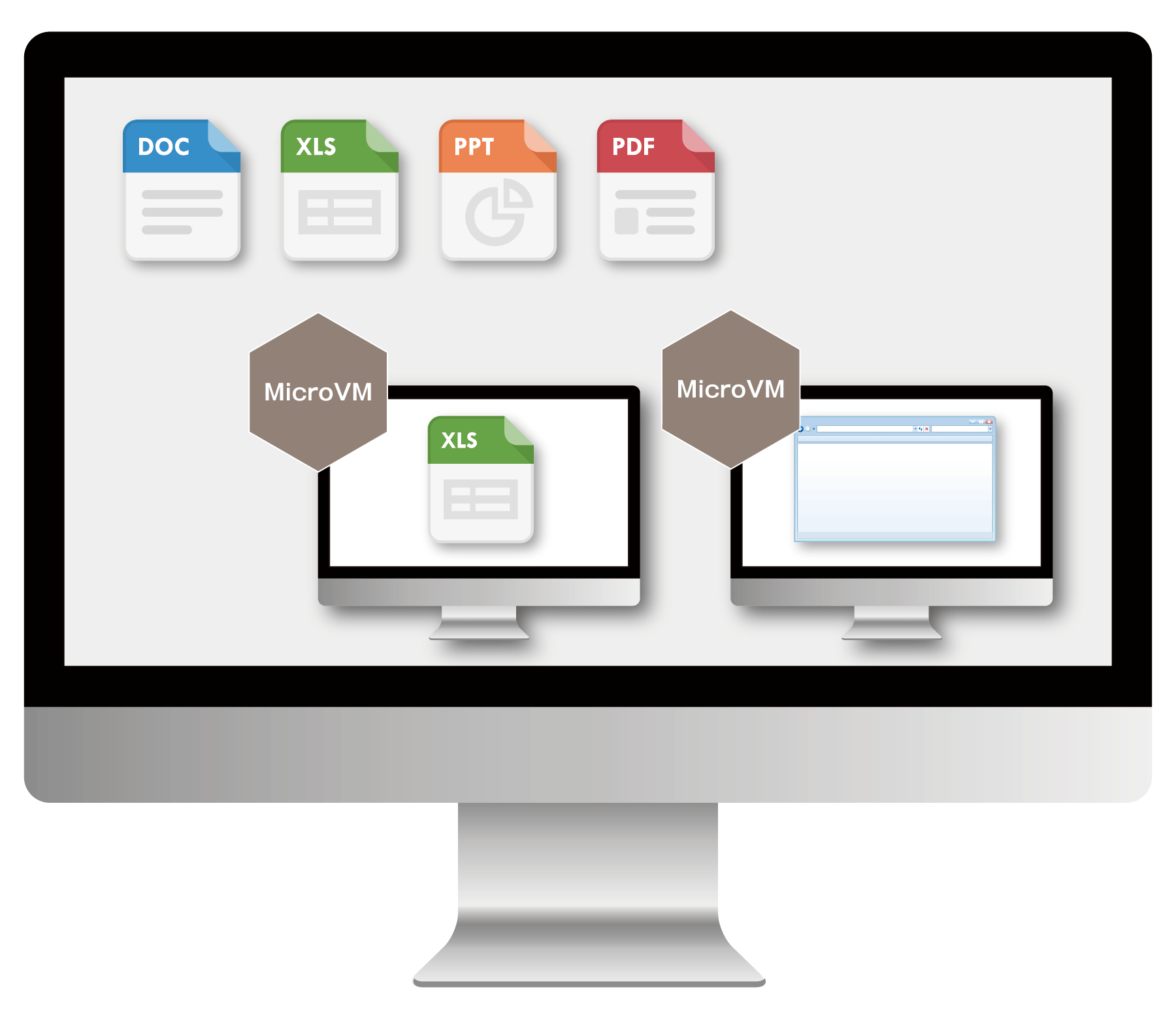

「アプリケーション隔離」により強固なセキュリティを実現するBromiumの技術

リスクがある操作はMicroVM内で実行

Bromiumは、リスクがある操作の一つ一つ(ブラウザの個々のタブと信頼しない個々のファイル)に対して独立した「マイクロ仮想マシン(以下、MicroVM)」を生成します。

-

ユーザは個々の操作の実行がPC本体上かMicroVM内なのかを意識する必要はなく、表示上も差はありません。

-

ユーザは通常使用している機能をそのまま使うことができます。ファイルの保存、一つの文書ファイルから別の文書もしくはウェブページからドキュメントへのコピー&ペーストなども可能です。

-

アプリケーションはMicroVM内に隔離されています。仮にマルウェアが存在したとしてもMicroVMの内部と外部のインターネットにしかアクセスできない仕組みのため、ユーザのPC本体ばかりでなく、ユーザ自身の資格情報や社内ネットワークも安全に保たれます。

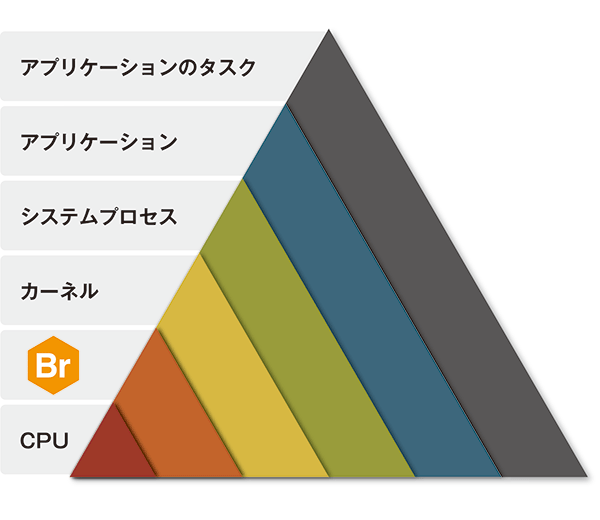

技術的階層での位置づけ

BromiumはWindowsのエンドポイント上で仮想化を使ってアプリケーションを隔離します。

- 自己防衛し、自己修復するエンドポイントの実現。

- ユーザタスク単位で、最小権限しかもたされていない、ハードウェア強制施行の使い捨て仮想マシン環境。

個々のMicroVMはカーネルを含むOSが備わっています。

- 攻撃は「OSとアプリケーション」から「ハイパーバイザーとCPU」に絞られ、実際に影響を受ける事は非常に限定的になります。

- ハードウェアで施行されるコンテナは、実際のPCと個々のMicroVM間の「仮想のエアギャップ」の役割をします。

MicroVMは「Disporsable(使い捨て)PC」

文書を開く都度フレッシュなOSで開いて、終わると同時にMicroVMごと消去

MicroVM内にはユーザの文書や資格情報といった「価値のある情報」は一切存在しません。だから詐取されるものは何もありません。

Bromiumを導入したPCでの操作

マルウェアに感染したファイルを開いた場合

[ PCの安全を100%守る ]… 2013年以降、Bromiumは推計20億以上のMicroVMが実行されましたが、侵害報告件数はゼロです。(米国Bromium社調べ)