Data Talks: Download Attacks Ignite While Attachments Cool Their Heels by Michael Rosen / 2018年8月30日より

前回はWebベースの攻撃について、過去18ヶ月間で見られた劇的な変化を考察しました。今回は、リンク、添付ファイル、ダウンロード、さらにこれらの複雑な相互関係について、頻繁に見られるトップ3の攻撃経路に焦点を当てます。

ブラウザでのファイルのダウンロード vs メールの添付

まず、ここでの用語の幾つかについて、レベル合わせをさせてください。 ここで言う “ダウンロード” と “添付ファイル”とは何を指すものでしょうか。 この話題の分野では、エンドポイントPCにファイルが最終的に到達するしくみについてお話しします。

添付ファイルは、クライアント側の電子メールアプリケーション上の一通のメールから直接開くファイルで、大半の場合Microsoft Outlookでは、この一連の操作を完了するために、リンクやWebブラウザを使用しません。

逆に、ファイルのダウンロードは、リンクまたはWebブラウザを介してエンドポイントに到着し、 インターネット経由で最初にダウンロードしてから、後続する操作で開くというものです。

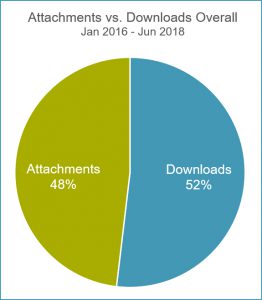

データがファイルとして存在し、BromiumのマイクロVM内で実際にファイルが実行された場合での、 2016年1月から2018年6月までの30か月間のBromiumのユーザー企業でのデータを集計すると、 ファイルのダウンロードと電子メールはほぼ均等に分かれており、ダウンロードの方が僅かに多い事がわかります。

確かにBromiumは、メールの添付ファイル、Webダウンロードを中心に、 信頼されていない一般的な攻撃の経路を横断的に、企業に侵入を試みる、 信頼できない悪意のあるファイルを対象にハードウェア的に隔離してきました。

これらはクラウドサービス、無許可の共有フォルダ、チャットリンク、FTP転送やUSBメモリなども含みますが、 今回のコラムでは、最も顕著に抜きん出て使用されている2つの経路に焦点を当てています。

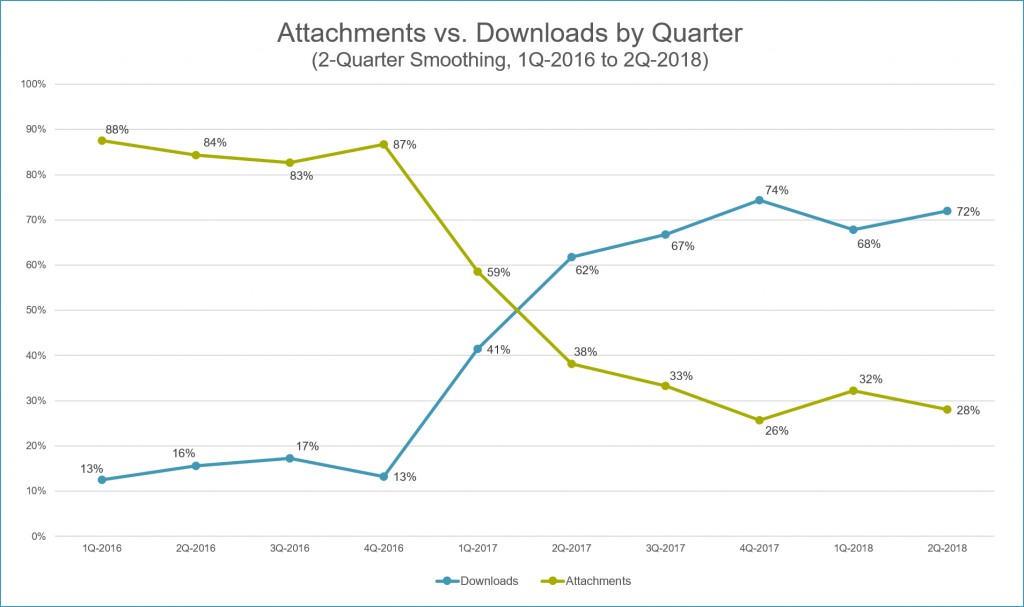

数字が丸められてしまった全体的な統計での50:50は現在の傾向をぼかしてしまっていますが、 四半期データの方は、よりはっきりと傾向を示しています。

私たちの最新のデータによると、2018の上半期以来、 悪意のあるファイルのほぼ70%がWebブラウザでのダウンロードに由来していることがわかりました。

これらの脅威のいくつかは、電子メールやチャットメッセージなど、最初は他のきっかけで受信した可能性もありますが、 最終的にはブラウザを使って1つ以上のファイルをダウンロードしています。

これは一般的にユーザーがOffice 365やGmailなどのWebメールシステムを使用して電子メールを開く場合、またはリモートファイルのダウンロード場所への直接リンクが含まれている場合に起きることです。

さらに、我々は、これらの実行ファイル(.exe)の大半がダウンロードされたことを認識しました。 ユーザーは、現実にはOfficeの文書とpdfが79%を占める、メールに添付された実行ファイルには非常に用心しており、 実行の予防措置がとられていることもある傍られです。

割合が交差しているグラフをみると、悪意のあるファイルの割合では、 メールの添付ファイルとして受信するケースが2017年後半に下降、2018の前半に横這いになりましたが、 この傾向の終わりや最終的な逆転と言うには、まだあまりにも早いと思います。 この点については2018年の下半期のデータが出る頃に再考しましょう。

なぜダウンロードへ移行しているのか?

仮説 #1:高い費用対効果

サイバー犯罪者は、メールの添付ファイルを使用する場合と比較して、おそらくより大きな投資対効果 — 実現した侵害で観測された、データ詐取、ランサムウェアへの支払いなど — を得ている。 彼らは単に収益がでる手段に走っており、より効率よく稼げる方法に集中している。

仮説 #2:検出回避

メールの添付ファイルの場合、既知のマルウェアを検査するのはかなり簡単である。これらは、ハッシュ、サンドボックスや、 配信前のファイルサイズなどで判定することができます。検知というものは決して完璧ではないが、 それでも特に時間の勝負でない場合、一定の成果は得られる。 一方、ファイルのダウンロードについてユーザは時間に敏感である。 ユーザーはすぐにダウンロードが完了することを望み、片や、悪意の行為者の側は、毎日、毎時間、 またはさらに頻繁に、言わばサイトを訪れる都度ダウンロードの内容を変更させることができ、 まったく新しいファイルハッシュを生成することで、ウイルス対策製品ベンダーがこれまで見たことがないものにできてしまう。 ネットワーク上のサンドボックス手法、その他のインライン型の検出プロセスでは、 長時間の遅延によるユーザーの不満を回避するため、迅速に判定を行いその有効性が制限されてしまう。 さらに企業組織は、偽陽性と偽陰性の双方を含め、正しい、または間違った判定で暮らしていく必要がある。

戦術の転換、同じ攻撃経路

USBメモリスティックに、BluetoothやNFCなど、珍しい部類の攻撃経路も加え、 サイバー犯罪者が実質的にユーザーのPCにマルウェアを投じることができる多くの手段が存在しますが、 彼らの多くは圧倒的に基本形に固執しています。 Bromiumのデータは、エンドポイントPCにマルウェアを投じる上での攻撃経路を主に3種を示しており、 これについては検知、検出に焦点を当て続けてきたセキュリティ業界が、過去三十年間取り組んできたものと同じものです。

- 悪意のあるフィッシングリンク:ブラウザの悪用による自動ダウンロードなどは、IEのような、 情報収集と慎重なターゲット選定の組み合わせで攻撃が効果的になるレガシーのブラウザ使用の場合を除き、今では無視できるレベル近くまで減少しています。彼らは検出フィルタをバイパスし、 頻繁に、多くの場合、個々の受信の都度新しい形態をとる、ポリモーフィックを生成するために自動化されたツールを利用し、攻撃プログラム本体部分を動作させることができます。直接的なダウンロードリンクはより効果的です。これまでにないフィッシングの試みは、偽装ウェブサイト、ブラウザの悪用、または悪意のあるファイルのダウンロードを介し、資格情報の詐取につながる可能性があります。

- 悪意のあるメールの添付ファイル:依然、よく使われる手法ではあるが、クラウド上のメールのサンドボックス、その他ネットワーク上やエンドポイントでの対策により成功率が落ちており、攻撃の3分の1未満に低下しています。

- 悪意のあるファイルのダウンロード : 依然、人気があり続け、多くの場合、メール内のリンクによって始動する。これらのダウンロードファイルは、主にOffice文書の形式で、pdfや、復活しつつある実行ファイルと共に使用されています。私たちのデータでは、画像ファイル、メディアファイル、またはプレーンテキストファイルを使用した攻撃のリスクが、別のファイル種別へのなりすましを排除するためにmimeチェックが使用されている以上、わずかに存在します。

私は最近、ラスベガスでのBlack Hat USA 2018から戻り、そこで再度見たものは、すべてがデジャブのようでした。 ベンダーは99%以上の検出率と1%以下の偽陽性という怪しげな主張を売り込み、 たった1件の検出見過ごしが壊滅につながり得る世界では、見当違いな話です。 何もかもが遥かに変化したにも関わらず、依然、最初のPCウイルスが着弾して以来同じ戦いを戦っています。 アインシュタインが狂気について述べたと噂されている事に関連しますが、これについては私たちの業界は、 本当に新しい何か — アプリケーションの隔離と制御のような — をしようとする事に消極的ですが、 それはゲームを根本的に変更することができます。

交錯させ、多重化した攻撃経路

組み合わせで使用でき、成功の確率を高めることができる際、なぜ単一の攻撃戦術で止めてしまいます? ユーザの人々は常にオンラインで忙しい状態であり、常に注意しているとは限らないのです。

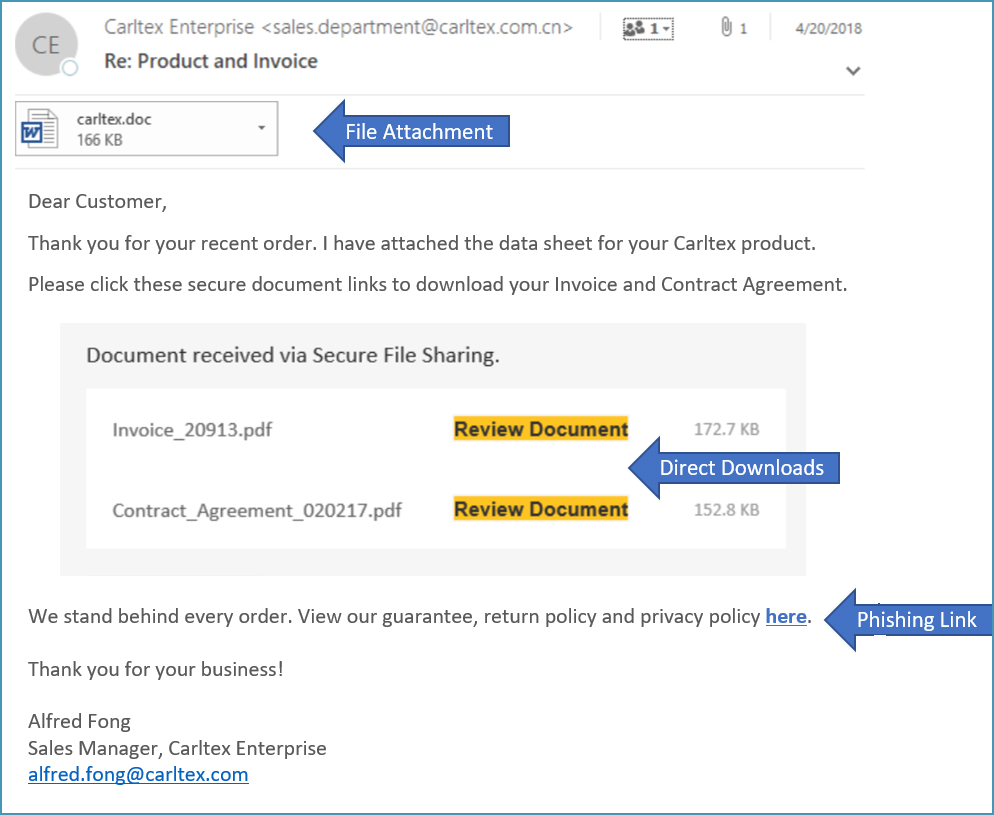

添付ファイルを開くことより、リンクのクリックの方が安全だと思われている場合があります。 また別のユーザはリンクが実際に直接的にダウンロードにつながることを認識していない場合もあります。 あなたの財布を盗むために、発砲したり、刺したり、車でひく事などが意味をなさなくとも、 単一のメールのメッセージに3つの攻撃 — 添付ファイル、リンク、およびダウンロード — の組合せをすべてを同一の目的を達成するために活用することができます。このような巧妙な実例のように:

添付ファイル、リンク、およびダウンロード:この単一の電子メールは、3つの別々の攻撃のベクトルを組み合わせている。

これがセキュリティベンダーにとって意味することとは?

恐らくは、メールの添付ファイルはじきに復活を遂げる日が来ますが、今のところ、 ダウンロードの方が勢いを持っているように見えます。 これは、ダウンロードサイトと攻撃プログラム本体の内容の変更は、メールを介して行うよりも、 Web上でのサイトカテゴリーやマルウェア検出を避ける上ではるかに簡単です。 常に利用可能なあらゆる攻撃経路を介して新たに悪用されるため、今は自己満足している時ではありません。 ただし、現在の傾向が継続している場合、セキュリティベンダへの影響は以下のように考えられます。

- 企業および政府のセキュリティ対策側は、マルウェアの特定の入口のみから、 その最終的な目的、つまり脆弱であるアプリケーションへと焦点を変えなくてはいけません。 悪意をもつファイルがメールの添付経由だろうが、Webダウンロードや、メールやチャットでの直接リンクを介したものだろうが、 その行先は常に同じです。Word、Excel、Power Point、Adobe Reader、または悪意のある実行形式ファイル。 アプリケーションの隔離とエンドポイントの制御を考慮し、 すべての信頼されていない受信ファイルをハードウェアによる仮想化ベースのセキュリティで保護します。

- 検出ベースのソリューションのベンダーは、 顧客の側で数百万ドル規模の損害になりうる永続的な1%のギャップを解決することができていない、 約99%の有効性で打ち切っているように見なされ、追加での精査の必要性に直面するかもしれません。 無料のソリューションでも有償版と同じくらい良いですが、伝統的なモデルは最終的には分岐点に至ることがあります。 一部の検出ソリューションベンダーは、 サンドボックスや従来型の仮想マシン、またはソフトウェアで定義されたルールセットを使用しアプリケーションの許可や制限、 特定動作を制御をする、独自の「隔離」機能を追加していますが、ハードウェア強制隔離の後ろ盾を持たないそれらは、 すべて何らかの方法での”検出”なのです。

だから、私たちはこんにちのサイバー攻撃の分野でダウンロードを多く目の当たりにしています。 「振り子」は明日、再びゆれ動くかもしれませんが、私たちBromiumの仮想化ベースのセキュリティは、 エンドポイントPCをあらゆる攻撃経路からアプリケーション単位で保護し、どのような種類のネットワーク上であっても、 また接続を切断している間ですら、それを実現できる準備が整っています。

次回は、私たちのBromium研究チームが情報提供する、特に極悪非道な脅威の内容をご紹介します。 実際にユーザ企業のサイトで、強固な防御層を「航海」した唯一の生きた検体を、実際にユーザが使用していたBromiumによって隔離されたものを捕獲したものです。

今はまだ、マルウェア動物園からどれを選んで「標本」にするかは聞かされていませんが、それは珍しいものになるはずです!