The Emotet Banking Trojan: Analysis of Dropped Malware Morphing at Scale by Joe Darbyshire / 2017年12月 3日 より

Bromiumの研究チームは、 Emotetと呼ばれるネットバンキング詐欺ツールを含む、一連の検体を発見しました。このトロイの木馬の一種であるマルウェアは、作成者がパックした実 行ファイルと、それらを拡散するために使用されるファイルとを、迅速に再ラッピングする動作を示しています。

私たちは実行時の応答と監視を重ねる事で、これらモーフィック型のドロップされた実行ファイルをより詳細に調査しました。結果は非常に興味深いものでした。 検体群の動作は単純なファイルの変更や、ランダムなデータの追加だけではありません。むしろ、検体は多くの意味で完全に異なるソフトウェアのように見えます。こうした手口で、シグネチャベースのウイルス対策製品による検出と静的な分析は、回避されてしまいます。

参考EMOTETに関するより新しい投稿

手の込んだ再パッケージ化はマルウェアを隠蔽します。

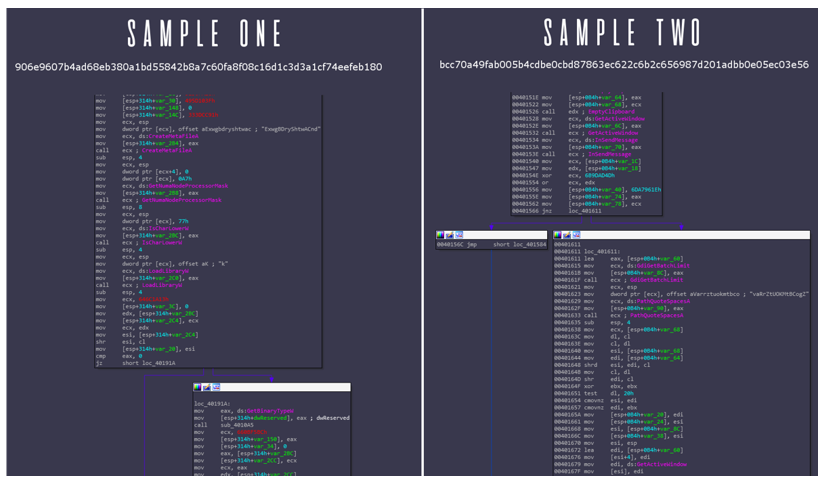

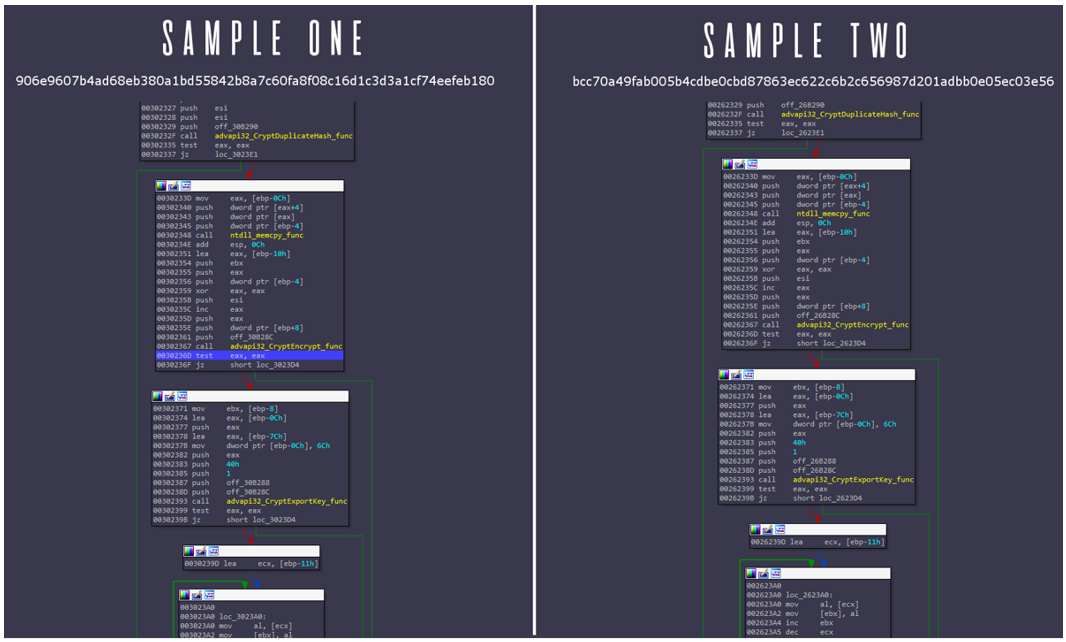

私たちは数十の検体を集め、(行為者による)一連の取組みに関連するとみられる多様なサーバーから「投下」、つまりダウンロード されたものを分析しました。情報のご提供を簡素にするため、2つの検体を並べて比較してみましょう。それぞれが、同じサーバーから連続して受信された、複数の異なる、悪質なドキュメントによって投下されたものです。

ご覧のとおり、これらの検体は表面的には非常に異なります。 しかし、Procmon(訳注:Windows用詳細ログツール)を使った基本的な動作解析によると、いったん解凍されたのち、 同じシステムコールのシーケンスを実行することを示しました。

挙動をよく理解するために、逆アセンブルして比較してみました。

各検体のエントリーポイントの直後に、「ダミープログラム」と見なせるものが始まります。これは正当なアプリケーションのように 見せるように、ランダムに生成されたコードのようです。 たとえば、サンプル1はCreateMetaFileを呼び出して、使用しないファイル”ExwgBDryShtwACnd”を作成します。サンプル2はEmptyClipboardを呼び出すため、意味のある方法ではプログラムの動作を変更することはできませ ん。2つのサンプルが非常に短時間に連続して受信されたため、このプロセスが自動化されるていると考えられる理由になります。

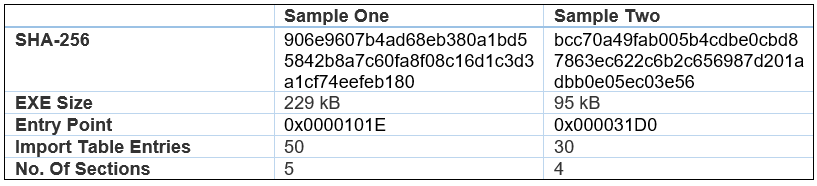

アンパックアルゴリズムを分析します。

この演出がいったん終わると、アンパックアルゴリズム自体が表示されます。 ご覧いただけるように、各サンプルは新しいパッカーで保護されているか、パッカー自体が高度なモーフィック型機能を備えています。これらの差異は、パッカー単独の証跡を基に新しい検体を特徴づけることはほぼ不可能であり、分析の一環に自動アンパックを試みる アンチウイルス製品にとって大きな障壁となります。

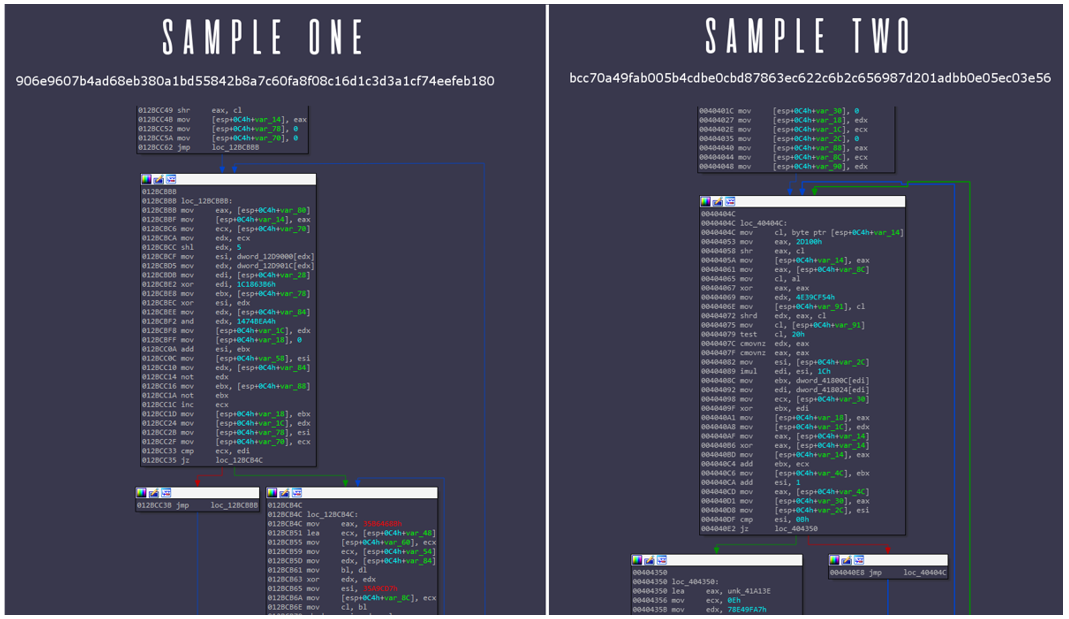

アンパックされたコードの識別を検証します。

パッカーの振る舞いについて推測するとき、同じ基本的な実行ファイルを扱っていることを確認する必要があります。 この確認のため、アンパッカーに作業を完了させます。次に、アンパックされた最新のセグメントのメモリ内の各サンプルをダンプして比較しました。すぐに、これらのサンプルが同じ起源を持つことが明らかになりました。

検出してからの保護というセキュリティアプローチでは機能しません。

マルウェアの作成者は、個々の潜在的犠牲者ごとに、独自の実行ファイルにソフトウェアを再パッケージして、あらゆるシグネチャベースでの検出を回避します。 これをポリフォーミックな文書で見てきましたが、これだけの規模で再パッケージされてドロップされた実行ファイルは、前例のないものです。このため、検出してからの保護というセキュリティアプローチでは機能しません。 悪質なコードの作者側が一歩進んでいるので、常に後から追いかけなければならない問題です。 これらの検体群で見られる規模は、ほんの数歩先だけのものではないことを示唆しています。

ゲームを変えるべきときです。アプリケーションの隔離と制御により、検出する前に保護することができます。Bromiumでは、信頼されていないタスクはハードウェア的に隔離した仮想マシンで実行し、基本的にエンドユーザーに は見えません。つまり、ユーザーが電子メールから添付ファイルをダウンロードしたり、ブラウザでタブを開いたり、信頼されていない OfficeやPDFドキュメントを実行したり、信頼できない実行ファイルを実行したりするたびに、Bromiumはその動作を隔離します。もしマルウェアが配信されている場合、仮想マシン内部でマルウェアが実行され、保護されたホストオペレーティングシステムを安全に保ちます。

参考EMOTETに関するより新しい投稿