文書ファイルを開かなくてもプレビューでマルウェアが動き出す

Preview Pain: Malware Triggers in Outlook Preview Without User Opening Word Document by James Wright 2019年2月4日 より

BromiumのThreat Intelligenceサービス(リンク先は英語)に転送された最近のマルウェアの検体の中に、皆さんと共有するに値する非常に興味深い特性を見つけました。検体自体はフィッシング攻撃の一環としてメールで送信されるWord文書です。PCユーザーがドキュメントを操作することでペイロード(攻撃の実体モジュール)をダウンロードし、ユーザーのマシンで実行されます。ここまでは特に珍しくはありませんが、この感染経路は確定的なお決まりパターンとは言い切れません。Bromiumブログには、私のEmotet配信活動に関する記事やMathew Rowenの素晴らしい投稿(リンク先は英語)などに最近の例が複数挙げられています。

この特定の検体が珍しい理由が3点あります。まず、マルウェアを起動するのに必ずしもユーザーが文書を開く必要がありません。次に、ファイルがADSセキュリティゾーン識別子3でマークされている場合でも機能します(ファイルが信頼できない場所に由来していることがわかっている場合であっても、という意味です)。 そして、ダウンロードしたペイロードが一部のウイルス対策のAPIでのスキャンを回避することに成功しています。今回の投稿では最初の2点の特徴を取り上げるつもりです。攻撃の最後の部分については、数日中にフォローアップの投稿をする予定です。

詳しく知りたい方のために、この悪意のある文書ファイルのハッシュは次のとおりです。

3FEA120D39B1F0B63DC6A73D0EE2D197169FC765DD5B1EAFC5658C6799D4B00F

オススメ TrickBotがセキュリティ機構をすり抜ける仕組みはこちら

文書を開かず、どうやって感染するのか?

答えは簡単でして、ドキュメントのプレビューです。WindowsエクスプローラまたはOutlookで文書を強調表示することで、右側(または好みに応じて下)にプレビューウィンドウが表示され、その文書の外観がわかりやすくなります。これは使い勝手の良い便利な機能ですが、セキュリティの観点では問題があります。イメージを作成するためには、ドキュメントのコンテンツを解析する必要があります。マイクロソフトは一般的な保護のために良い仕事をしています。たとえば、すべてのマクロはオフになり、プレビューだけで攻撃が引き起こされることは滅多に起きません。

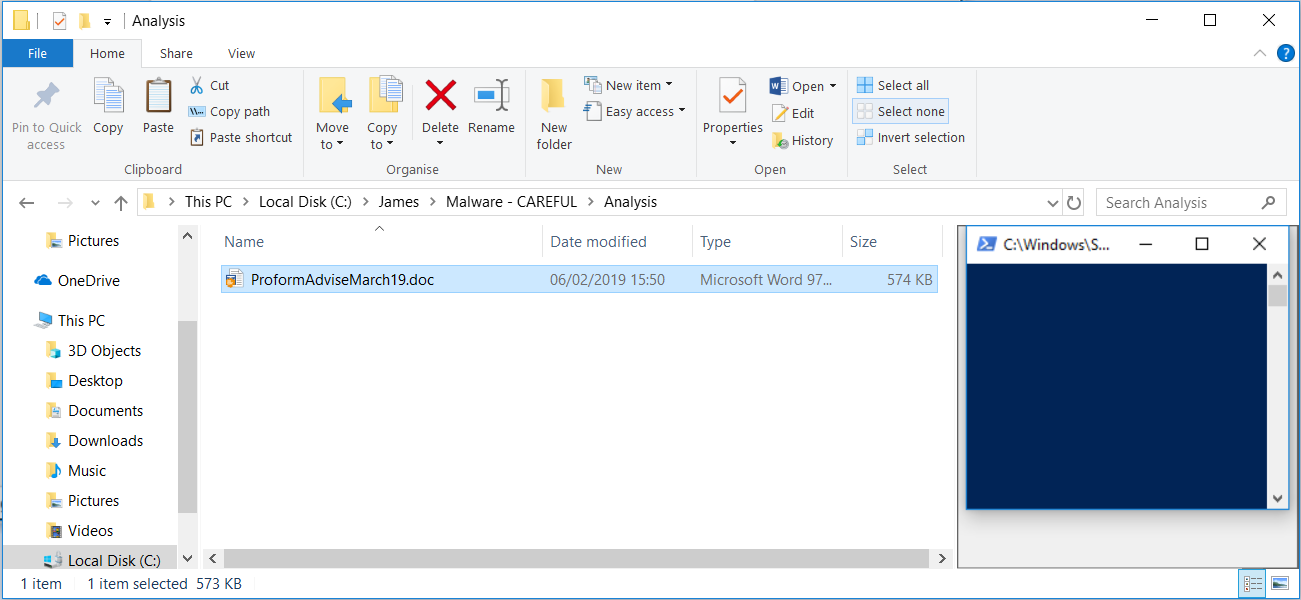

この攻撃は、私自身の会社のノートPCで、Windowsエクスプローラのプレビューとしてドキュメントが強調表示されて開かれた際に発生しました(はい、私は仕事用のノートPCでマルウェアを実行してますが、マイクロVM内で安全に隔離されています)。 プレビューでのマクロの動作は無効化されるため、この攻撃はWord自体のマクロは使用していないという結論に至ります。実際、これは珍しいことです。上の画像でPowerShellが、エクスプローラーのプレビューウィンドウ内で実行されていることがわかります。これは頻繁に見られるものではありません。

この同じ実行ファイルはOutlookの添付ファイルのプレビューにも使用され、同じ動作をします。OutlookがOfficeプレビューに添付ファイルを読み込むことで攻撃が実行され、ユーザーが添付ファイルを直接開く必要はありません。

攻撃者は、これをどうやっているのでしょうか?

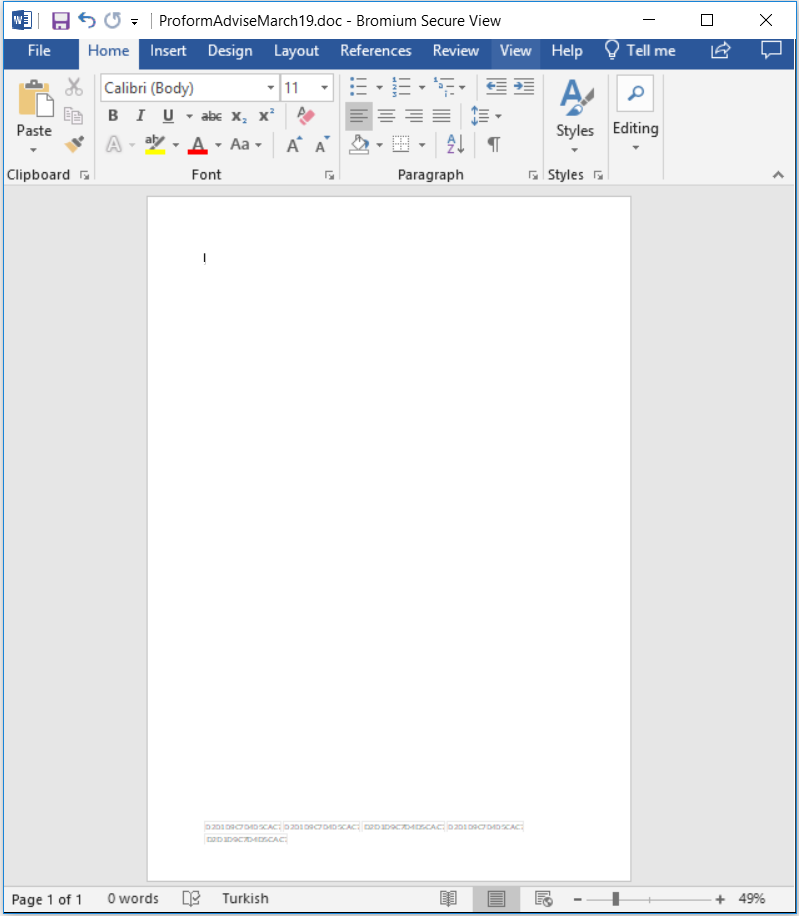

予想下通り、ドキュメントにマクロは含まれていませんでした、代わりに “\objupdate” を使用しExcelを埋め込んで更新を強制できる、RTFドキュメント形式の機能を悪用しています。それはフッターには埋め込まれた5つのExcelワークブックが含まれており、それぞれにセルG135のbase64エンコードテキストが含まれていました(上の画像)。 埋め込まれたブック自体には、Excel起動時に実行されるマクロが含まれています。これは、セルG135の内容を読み取り、そのテキストをPowerShellで実行するためのスクリプトに変換します。その結果、子Excelインスタンスはそれを起動したプレビュープロセスと同じセキュリティ状態で実行されず、攻撃者はPowerShellを起動することができます。

もしBromium Secure Platformが私のマシンにインストールされていなければ、マルウェアで生成された多様なプロセスがマイクロVM内に隔離されず、目に見える動作は少し異なり、より明確に映るでしょう。Bromiumの場合、OfficeプレビューがWord文書を読み込むと、Excelワークブックが予期せず画面の前面に表示されるでしょう。こうした面はMicrosoft Officeのドキュメントプレビューのコーディングで見過ごされがちです。ユーザーの目にも、セキュリティの観点でも望ましい動作ではありません。

Webのマーク

WebブラウザまたはOutlookクライアントを使用してファイルをダウンロードするときには、その場所(ファイルの由来元のドメインなど)を調べて、企業内から発生したのか、未知の場所から発生したのかを識別できる、すぐれたコードがあります。 それが企業外から発信されたものである場合は、ファイルにADSゾーン識別子が適用されます。これにより、他のプロセスはこのファイルを使用することはリスクが高まるため、異なる動作をさせるといったことが可能になります。この記事では以降これを「Webのマーク」と呼びます。

「Webのマーク」の標準的な使い方は、Officeドキュメント内のマクロを信頼できない場所からの場合はマクロを無効にすることです(保護ビューと呼ばれます)。これは強力なセキュリティ機能です。マルウェアの作成者は、マルウェアを実行するには、ユーザに保護ビューを解除してもらうために何かしらの誘導を含める必要があります。セキュリティ意識が高いユーザーの場合は、そのような誘導にひっかかる可能性はかなり低く、さらにたとえ文書が開かれても保護されることになります。これまでの経験では、この種の悪意のある文書の大半がそうした誘導を手口に加えているにもかかわらず、この特定の文書では、そうした誘導を試みていないことに驚きました。そこで、ファイルに「Webのマーク」が適用されているとどうなるかをテストしました。何も必要とされていないため、ソーシャルエンジニアリングによる誘導は採用されていないのでしょうか。

テストでの動作は興味深いものでした。「Webのマーク」が適用された後に文書を開くと、前述のExcelの起動方法が機能しなくなり、マルウェアが実行されなくなりました。ここまでは期待どおりに動作しており、結果は望ましいものです。しかし、ファイルに「Webのマーク」が適用されていても、Officeプレビューモードでの攻撃は依然有効であったため、Officeプレビューの処理は、このセキュリティ機能を尊重していないようです。 とにかくマクロが無効になっていれば、プレビューではファイルに「Webのマーク」が設定されているかどうかを調べる必要があると考える人は、恐らくいないと思います。 仮にプレビューでRTFドキュメントからExcelを呼び出せることが問題にならなければ、それも妥当なことでしょうが。

これはどのくらい危険か?

この攻撃手法の深刻度は、実装されたセキュリティ対策の構成によって異なります。 Bromium Secure Platformがインストールされている場合、プレビューは仮想マシン内で隔離されて実行されているので(過去6年間これをやってます)全くリスクはありません。

Microsoftも対策しており、Officeのインストールを既定の構成でする場合、ドキュメントが信頼できない可能性があることを示すモーダルダイアログ(訳注:メッセージを閉じるまで他の操作をブロックするタイプの通知)を表示して、Excelでマクロを実行する前に、ユーザーに注意喚起します。この機能で少なくともユーザーの操作なしには、この攻撃のステップがペイロードのダウンロードに到達するのを防ぐことができます。しかしこの構成は残念ながら、正当なExcelワークブックにも常に通知が表示されることを煩わしいというユーザーの使い勝手の問題につながるので、多くの場合にオフにされています。さらにダイアログが表示されたとしても、ユーザーが誤ってそれをクリックしないという保証はありません。ユーザーが多数のExcelドキュメントを操作していて、常にそれらを多数開いていると、特定のExcel文書が予期しないものであることを見過ごす可能性もあります。正当なファイルを扱う際に警告ダイアログをクリアすることが習慣化しているかもしれないので、結局マクロは実行される可能性があります。

最後に、この攻撃の場合はExcelのマクロを実行する必要があり、それは通知に注意を払うことで防げるとは言え、Excelは複雑なプログラムであり、マルウェアの作成者がこうしたことを克服してPCを感染させる、より賢い方法を思いつく可能性は十分に考えられます。

この攻撃はOutlookのプレビューモードでも機能するため、ユーザがディスクに保存してエクスプローラプレビューで実行せずとも感染の危険性が高まります。プレビューを有効にした状態でOutlookの添付ファイルをクリックするだけで、攻撃を開始できてしまいます。

Bromiumでは、この攻撃はOfficeの文書で従来から見られた他の攻撃手口よりも、かなり高い確率で成功すると考えています。攻撃を成功させるために必要なソーシャルエンジニアリングでの誘導への依存を減らしており、意識の高いユーザーでも感染の危険にさらされます。

緩和策:

Bromiumがインストールされていないコンピュータでは、Officeのプレビュー機能を無効にすることをお勧めします。そうすることで、私たちが実際に見てきた他の種類のOfficeマルウェアと同レベルには、リスクを減らすことができます。

このマルウェアについてご興味がある方は、後日のフォローアップ記事もご覧ください。

本和訳文の著作権は株式会社ブロードに帰属します。