https://www.bromium.com/social-engineering-operation-sharpshooter-rising-sun/ by Kimberly Becan 2019年4月3日 より

主にドイツ、トルコ、英国、米国の金融サービスや政府機関、基幹インフラを狙ったスパイ作戦、Operation Sharpshooterについて、次第にいろいろなことがわかりつつあります。この攻撃がどれほどたやすくエンドユーザにまで届いてしまうのか、そして企業全体にどれほど短期間で感染してしまうのかを認識させることが急務となっています。ユーザへの周知徹底教育やフィッシング防止テストなどに数百万ドルが費やされているにもかかわらず、大企業はいまだに毎日のように、単純なソーシャルエンジニアリングによって侵入されていますが、そのソーシャルエンジニアリングが依って立つのは、人間の性質にある2つの「落とし穴」で、これは最も疑り深いユーザでさえもだませるものです。それは重すぎる負荷と、取り残される不安(FOMO)です。

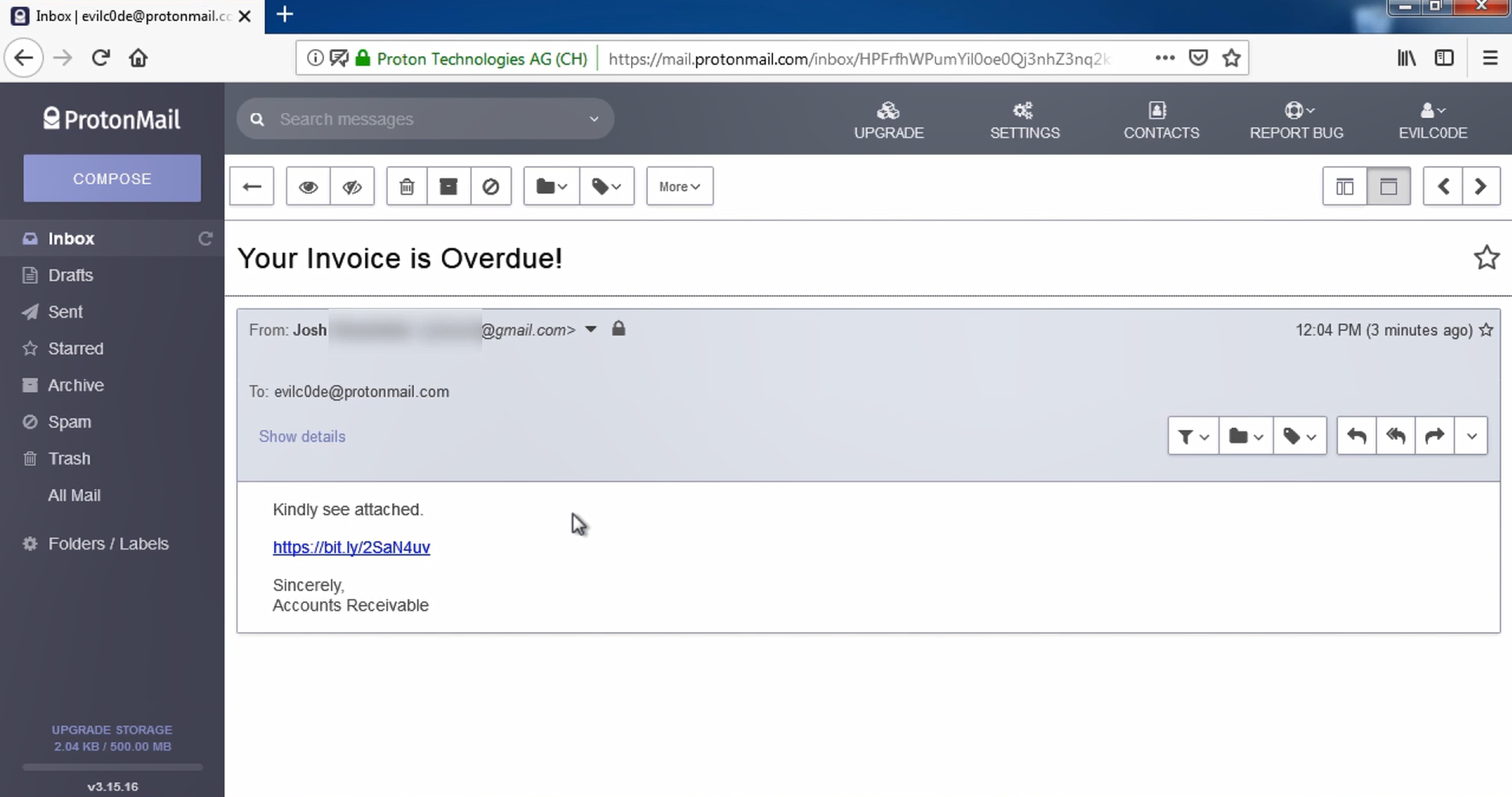

私宛ての請求書の支払い期限が過ぎているかもしれない?

誰もが仕事やプライベートの生活で忙し過ぎるので、重要なことをうっかり忘れてしまうことはよくあるものです。支払いを忘れたと思うと、パニックに襲われて頭の中でさまざまな考えが駆けめぐります――メールを見落としたのだろうか? 郵送で届いた請求書をなくしてしまったのか? それともアプリで請求通知が届くのだっけ?

メール添付を開くよりは、リンクのクリックは安全そうなので、ユーザの多くはほとんど危険を意識せずに「忙しすぎる」という罠に落ちてしまいます。リンクをクリックしてしまうのです。ワンストライクです。

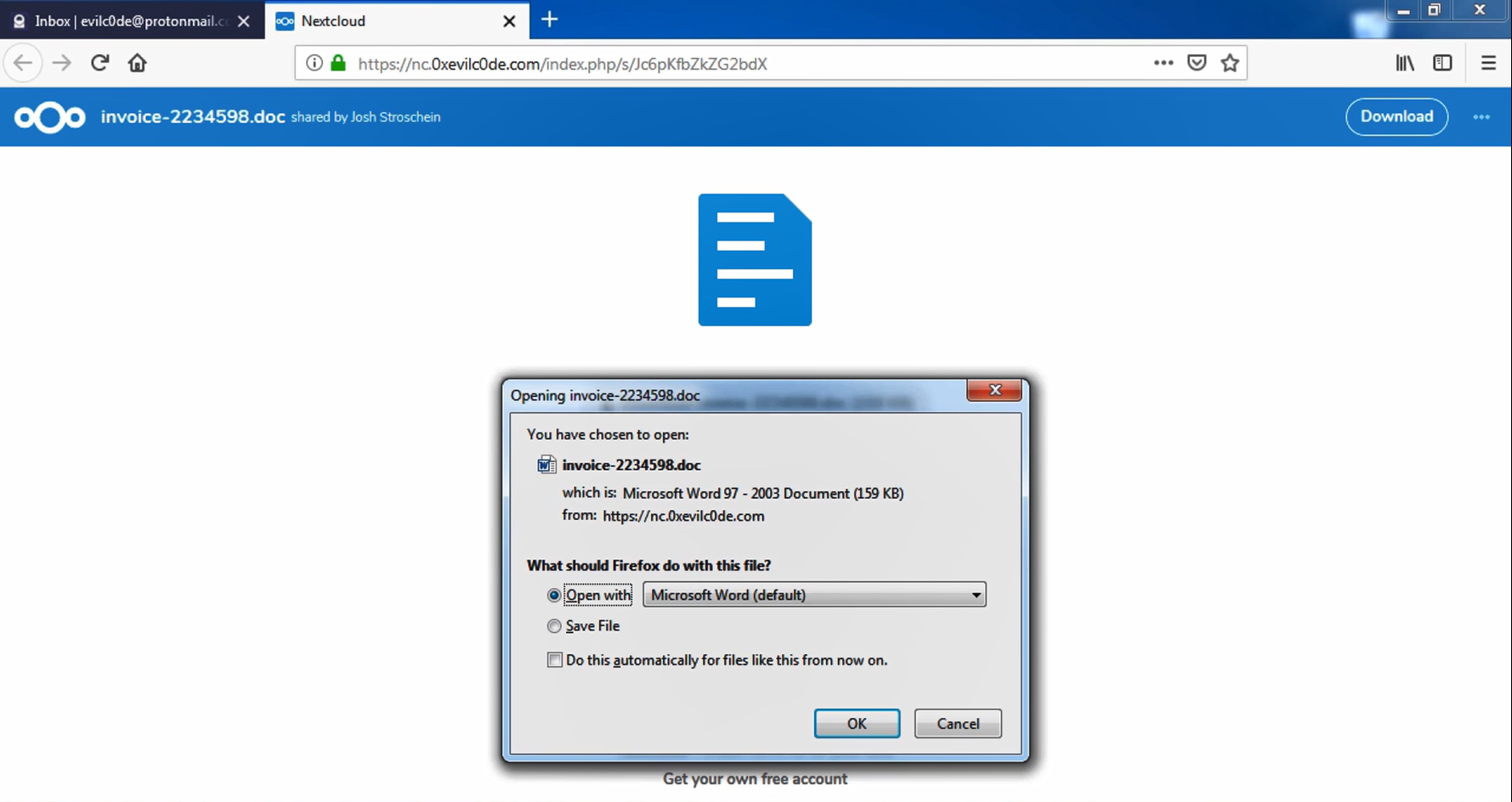

残念なことに、このリンクは直接、いわば武器化された文書につながっています。ユーザはすでに、どの請求書が未払いか探すのに懸命です。ファイルはブロックされていないのだから大丈夫に違いないでしょう?

そして文書が開かれます。ツーストライクです。

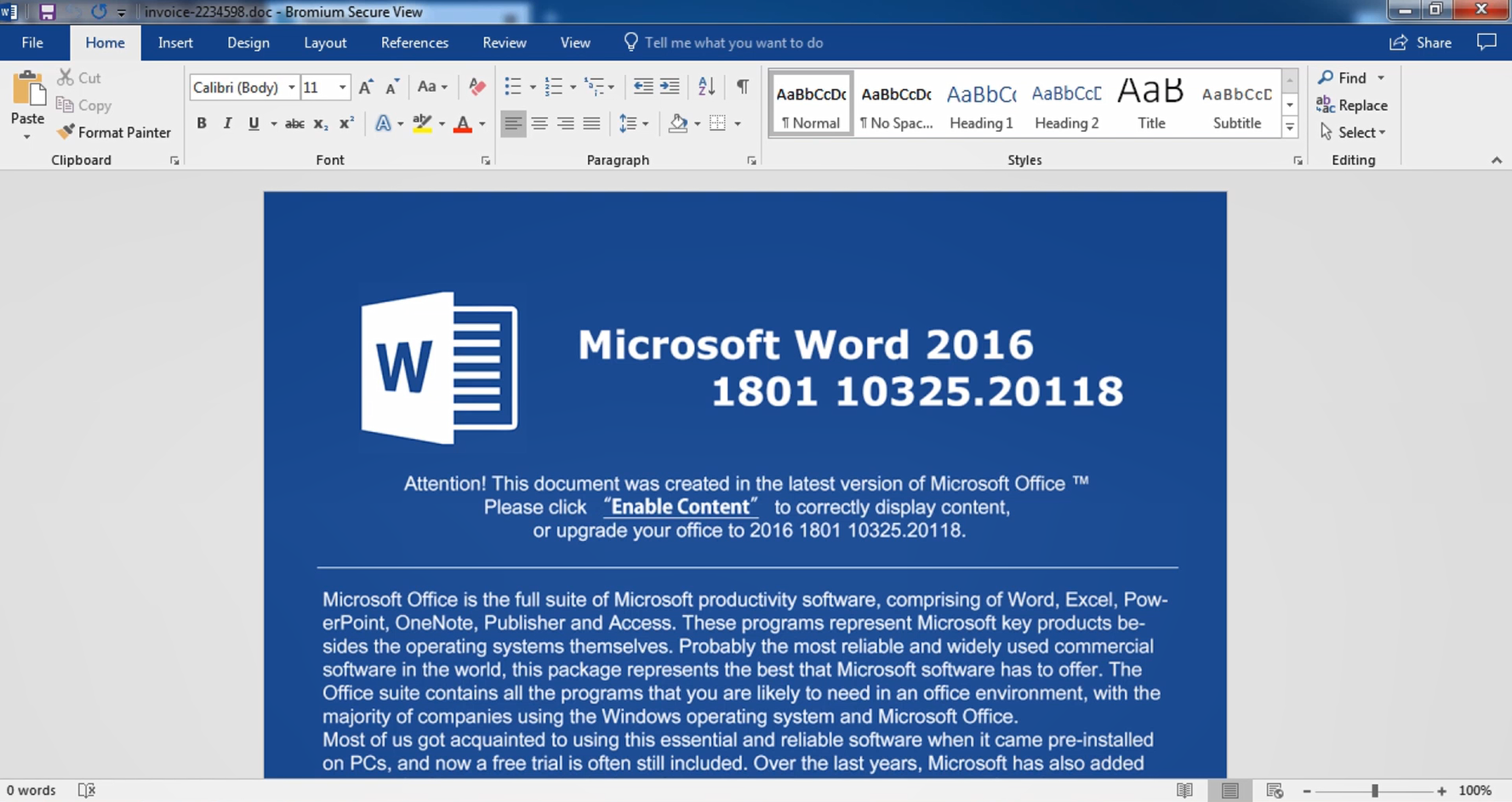

もしかしたら、私のOfficeはバージョンは古いのかしら?

ユーザがここまで2回もクリックに「労力を費やして」この段階まできたのだとしたら、もう第3の、そして最も致命的なクリックを行うのを思いとどまらせることはできないと思われます。それは「アクティブなコンテンツを有効にする」です。

ユーザは、何か大事なものを見逃しているかもしれないと恐れているので、簡単に「FOMO」の罠にはまってしまい、悪意あるコンテンツを有効にし、文字通りマルウェアを組織内に呼び込んでしまうのです。これでスリーストライクというわけです。

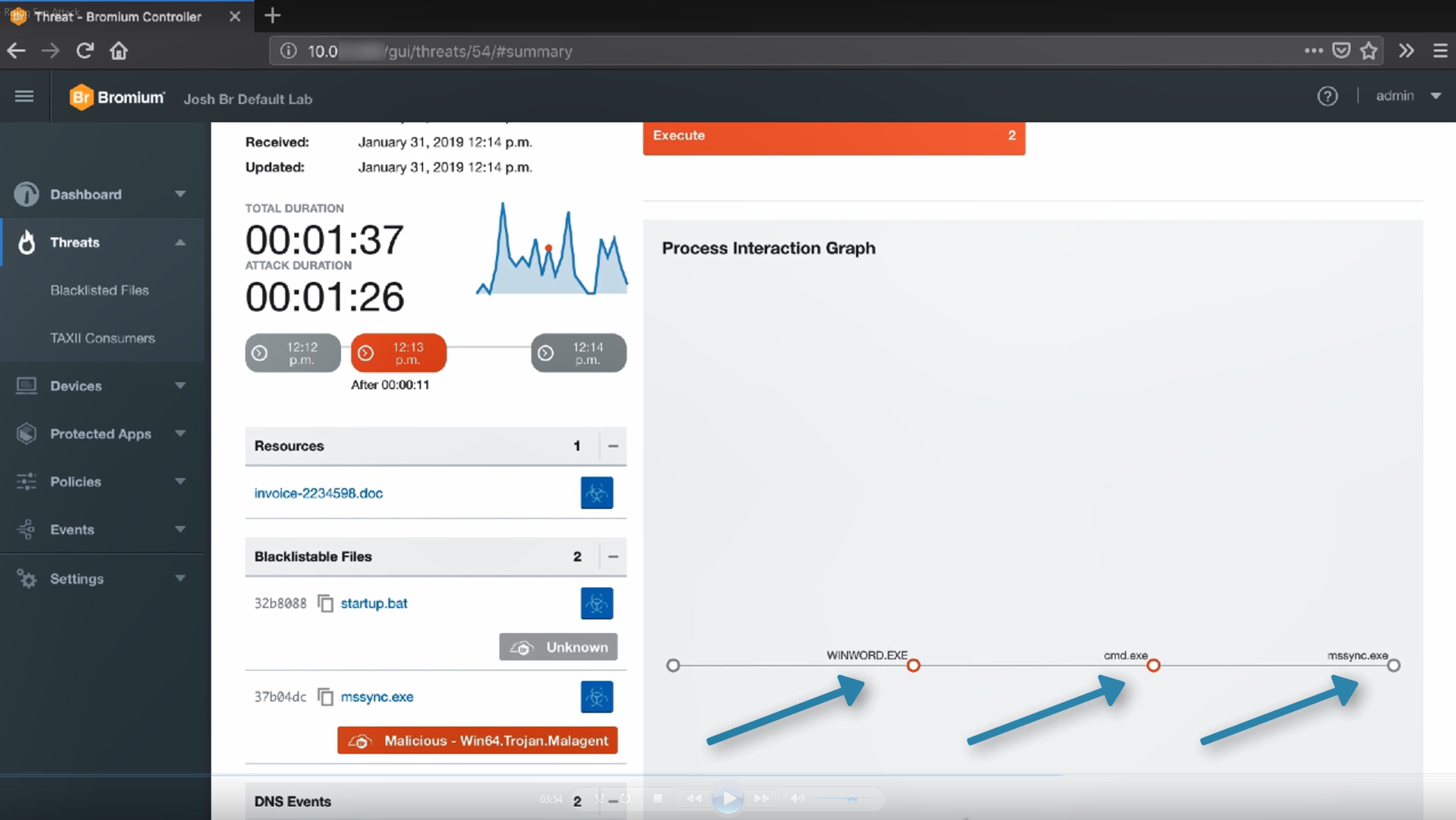

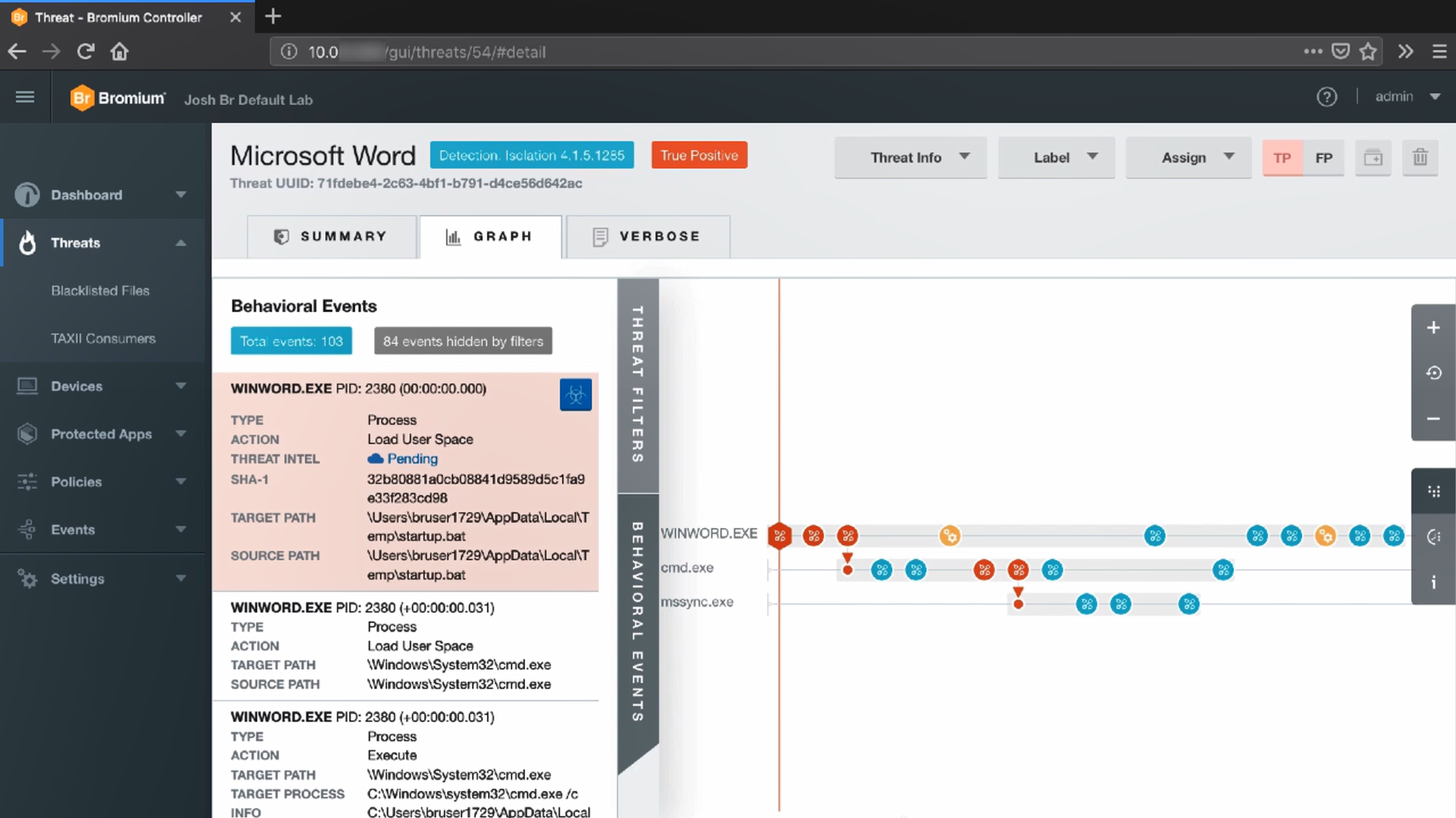

Wordはすぐにコマンドプロンプトを起動し、悪意のある実行可能プログラムをダウンロードして実行します。

重要なのは、これはバグでもエクスプロイトでもなく、ゼロデイ攻撃でもないということです。これは単純でありふれたソーシャルエンジニアリングで、忙しいユーザを食い物にし、Microsoft Officeシリーズのビルトイン機能を利用して「領土を食い荒らし」てしまうのです。

いったん1台のマシンに足場を作ってしまえば、攻撃者は思いのままにマルウェアを次々にダウンロードし、特権に昇格させて証明書を盗み、組織内の他の部署へ被害を広げることができます。

誰しも完璧ではありません。人間は過ちをおかすものです。アプリケーション分離と制御を使えば、皆さんのユーザや皆さんの企業組織全体が、人間の本質にある避けられない弱みから守られます。重すぎる負荷とFOMOは、そう簡単になくなってくれないのですから、まさかのためにエンドポイントでの危険を伴う行為を分離しましょう。

本和訳文の著作権は株式会社ブロードに帰属します。