Changes to Emotet in September 2019 by Alex Holland 2019年9月19日より

Ratnesh Pandey さんにこの調査への貢献に感謝の意を表します。

Bromiumの研究室は2019年9月16日、Emotetの悪意のあるスパム(malspam)キャンペーン活動の同年6月初旬からの休止後の再開を確認しました。

新たなパッカー

2019年9月に配信されたマルウェアのボットネット(epochsとして知られる)からのEmotetバイナリのサンプルを分析したところ、一部のバイナリがこれまでとは別のパッカーを使用していることがわかりました。

古いパッカーでの15個程の機能と比較して、新しいパッカーはかなり大きく約2000もの機能を含んでいます。Emotetの活動を追跡する特別な研究を行ってきたCryptolaemusの研究グループのデータを使用すると、新たなパッカーで圧縮されたEmotetバイナリは、どのepochにも特有ではないことが明らかです[1]。

例:

| SHA256 | Packer | ファイルサイズ(バイト) | Epoch |

| 45220f34796220c461e5aff0d9c716b55a1b5fcf55000f52cb2b51107c5d33c6 | Old | 346624 | 1 |

| 22bb4f5cedd169ef7f8a6b5b6b186c94ff79a5e61eb6bde90bd1032ccf4c7936 | Old | 346624 | 2 |

| 10b706cfac5a268938cbd87c67ad33a58fd9e99cb7ad7d3d4b76e306723019f6 | Old | 346624 | 2 |

| f5af8586f0289163951adaaf7eb9726b82b05daa3bb0cc2c0ba5970f6119c77a | New | 483328 | 1 |

| 1e079b99b841a9d317953b09d0af041105d4b0ce5c72f0727fb0e098393ad35d | New | 483328 | 1 |

| 6076e26a123aaff20c0529ab13b2c5f11259f481e43d62659b33517060bb63c5 | New | 491520 | 2 |

表1 – 2019年9月に提供されたEmotetバイナリの例。

新しいダウンローダードキュメントテンプレート

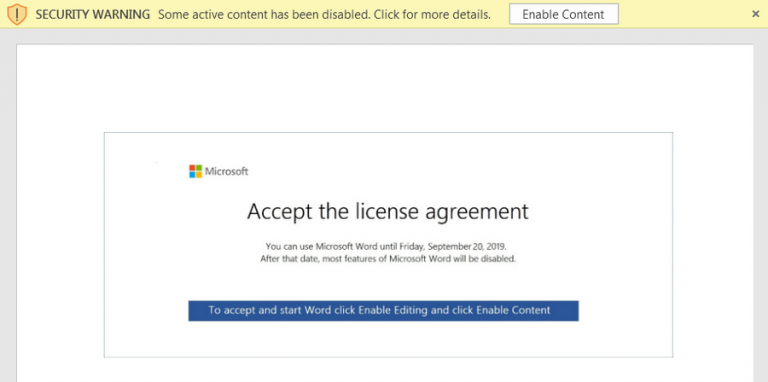

Emotetの操作者は、多様なMicrosoft Officeテンプレートを使用して、ユーザーをだまし、悪意のあるVisual Basic for Applications(VBA)マクロを有効な状態にします。AutoOpenマクロは、Emotetバイナリのダウンロードと実行のトリガーになります。9月のこれまでには、2種類のドキュメントが使用されていることを確認しています。1つ目は、PowerShellダウンロードクレードルをトリガーするマクロで、2つ目は、Windows Script Host(WScript)を使用してJScript(JSE)ダウンローダーをドロップして実行するマクロです。2019年9月に確認した最も一般的なドキュメントテンプレートは、Microsoft Officeライセンスの期限切れ通知を装ったバナーの使用でした(図1)。

図1 – Emotet Microsoft Wordダウンローダーで使用される新しいドキュメントテンプレートの1つ。

バナーには、Microsoft Wordの有効期限が切れる日付(上記の例では2019年9月20日)が表示されます。緊急感をあおって、ユーザーに「コンテンツを有効にする」をクリックさせてマクロを起動させます。ドキュメントテンプレートは定期的に更新されており、日付が選択されるとバナーが毎週更新される可能性があります。特にこれまでの実績としてEmotet配信活動が週末に一時停止しており、ライセンスの有効期限として日曜日ではなく金曜日が選択されたことは興味深いことです。考えられる可能性の1つとしてEmotetは個人よりむしろ企業を対象としており、大半の従業員が勤務地にいない週末は感染率が大幅に低下するため、Emotetの操作者は、多くのユーザーが休日には自分の行為で感染することを期待していない可能性があります。

多言語ターゲティング

以前のEmotet配信活動で見られたように、メールは高度にカスタマイズされており、Emotetの操作者は、件名、本文コンテンツ、添付ファイル名を異なる言語に翻訳し、地域ごとに人気があるオンラインサービスを装ってターゲットをより効果的に操作しています。今週Bromium Secure Platformが分離したEmoteのサンプル全体で、受信者の場所により決定される英語、イタリア語、およびドイツ語のメールを特定しました。

例:

Date: Wed, 18 Sep 2019 11:03:02 -0600 From: Robin [Redacted] <damian.pirog@ctr[.]pl> To: "[Redacted]" <[Redacted]@[Redacted].com> Subject: RE: RE: [Redacted] Error Notification System- ACTION REQUIRED Date: Wed, 18 Sep 2019 13:38:27 +0200 From: "[Redacted], Massimo (IT)" <dcedeno@hidrocaven[.]com> To: "[Redacted]" <[Redacted]@[Redacted].com> Subject: Re: R: FOLLETTO: Piano Certificazione Unica Date: Wed, 18 Sep 2019 05:10:05 -0600 From: <cobranza1@mapisa[.]com[.]mx> To: "[Redacted]" <[Redacted]@[Redacted].com> Subject: Per E-Mail senden: EK 4957718-367 - September

Emotetボットネットは2種類のスパムメールを送信します。一つ目のタイプは、請求書や注文書などの一般的な財務文書を模倣するようにデザインされた電子メールです。これらは、Emotetダウンローダーを開いて実行させるために、受信者の好奇心を引き出す方法に頼っています。9月のこれまでで、Microsoft WordのDOCMおよびDOTMファイルが添付ファイルまたはハイパーリンクとして配信されるのを観測しています。

二番目のタイプは、既存のスレッドへの返信であるメールです。 一見すると、受信者はメールが送信者からのものであると信じこんでいる可能性があり、これらは一層たちが悪いです。このタイプのスパムは、送信者のコンピューターがEmotetに感染している場合に発生する可能性があります。 Emotetの感染後のアクションの1つに、被害者のメールクライアントからアドレス帳、ログイン等の資格情報、またはメールを盗み、これらをコマンド&コントロール(C&CまたはC2)サーバーに送信することです。盗まれたメールは、より説得力のあるスパムを作成するために使用され、Emotetボットネットのいずれかのボットのサブセットから、過去に被害者と通信した人に送信されます。[2]

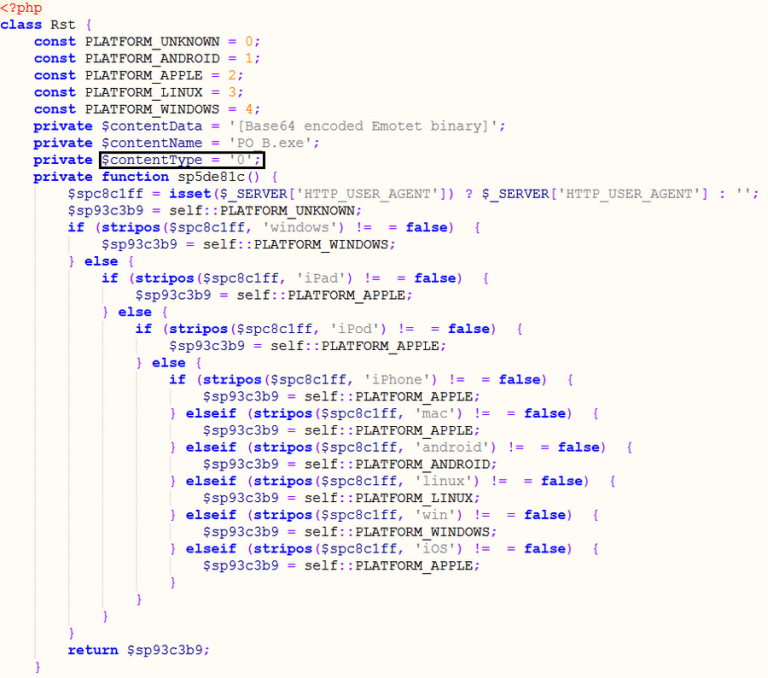

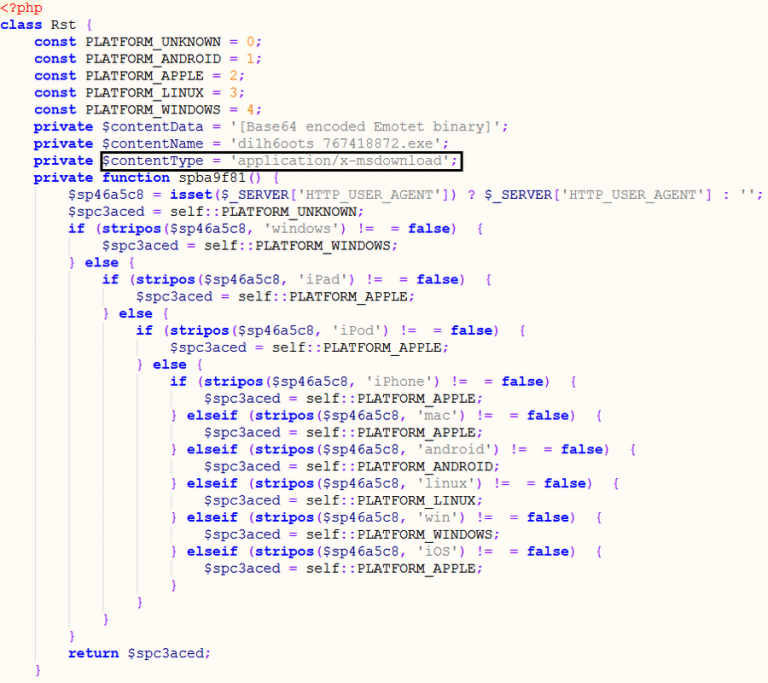

サーバー側のPHPスクリプト(index.php)でのMIMEタイプの変更

Emotetバイナリは、PHPを実行する侵害されたWebサーバーに設置されています。2019年5月と9月の検体サンプル間ではEmotetバイナリを配信するために使用されているPHPスクリプト(index.php)にはわずかな違いしかありません[3] [4]。最大の変更点は、Emotetのダウンロード時に発信されるHTTP GETリクエストヘッダーです。発信されるEmotet実行ファイルのMIMEタイプは、「0」ではなく「application / x-msdownload」になりました。

図2 – 2019年5月のEmotet index.phpスクリプトからの抽出

図3 – 2019年9月のEmotet index.phpスクリプトからの抽出

無効な関数のGetProcAddress

Emotetバイナリの以前の分析では、ローダーがGetProcAddressを呼び出して無効な関数名を解決しようとしていることがわかりました[5]。2019年9月のEmotetサンプルの分析では、古いパッカーでパックされたバイナリのみが、無効な関数に対してGetProcAddress呼び出しを処理していることがわかりました。API呼び出しを行う検体では、無効な関数の名前が変更されています[6]。

- 2019年6月:

- mknjht 34tfserdgfwGetProcAddress

- 2019年9月:

- 999999 34tfserdgfwGetProcAddress

パッカーレジストリチェック

2019年9月の配信活動で発信されたEmotetバイナリの分析では、古いパッカーを使用してパックされたバイナリのみが、以下に示すRegOpenKeyAの呼び出しを通じてレジストリキーをチェックしていることがわかりました。以前、2019年6月の配信活動の中断前に分析されたEmotetバイナリには、レジストリチェックが含まれていました。 レジストリチェックで条件に合わない場合(つまり、キーが存在しないか、読み取ることができない場合)、Emotetの処理は無限ループに入るか、終了します[5]。

- 32ビットシステム:

- HKEY_CLASSES_ROOT \ Interface \ {AA5B6A80-B834-11D0-932F-00A0C90DCAA9}

- 64ビットシステム:

- HKEY_CLASSES_ROOT \ Wow6432Node \ Interface \ {AA5B6A80-B834-11D0-932F00A0C90DCAA9}

結論

2019年9月に確認されたEmotet配信活動の最も顕著な変更は、一部のバイナリで現在使用されている、新しいパッカーの使用です。Emotetの操作者が使用する戦術、技術、手順(TTP)は、以前の活動から大きくは変わっていません。マルウェア配信の14週間の休止中に開発された可能性のある新機能は、徐々に実稼働に移行する可能性があります。 確かに言えることは、Emotetが近年最もしぶとく、専門的に実行されるボットネットの1つであることが証明されたということです。

参照

[1] https://twitter.com/cryptolaemus1?lang=en

[2] https://www.kryptoslogic.com/blog/2018/10/emotet-awakens-with-new-campaign-of-mass-email-exfiltration/

[3] https://gist.github.com/riper81/5455fed0c6e5460b0b71d6d5c95f34ad/af90cc54690ba66b4a21575375aef14810a8f312

[4] https://github.com/cryptogramfan/Malware-Analysis/blob/master/Emotet/201909/index.php

[5] https://www.bromium.com/resource/emotet-a-technical-analysis-of-the-destructive-polymorphic-malware/

[6]たとえば、SHA256:d36ae7bf558a278579b47f00048f4995e377a022b74ad633981da7ad65f7c976、di1h6oots_767418872.exe

本和訳文の著作権は株式会社ブロードに帰属します。