Attention Federal Agencies: You Aren’t Stopping All Malware by Bill Hackley / 2017年3月22日 より

私は米国内の公共部門ユーザを担当するセールスエンジニアとして、国内でも最もわくわくする、連邦政府機関とお仕事できる事が特権です。 私の仕事の一部は、現在のハードウェア的な隔離保護により、Bromiumがサイバーセキュリティの課題をどのように解決できるかを示すことです。 私はこれを多くの場合、連邦機関の環境内で実証と実践をしています。

少し前に、私は連邦機関の一つ(名称は伏せます)で、こうした実証フェーズの一件に対応しました。 短期間の実証フェーズの間に、実際の攻撃がBromiumコンソール内でアラームを発信させました。信じられないかもしれませんが、Bromiumが最後の防衛線となるため、こうした事は実証フェーズの期間内に必ずしも起こるとは限りません。つまり、Bromiumがアラートを表示するには、すべての境界およびその他のエンドポイントソリューションを攻撃側がバイパスする必要があります。大半の場合、米国連邦政府機関は、外部からの脅威を防ぐため、高度なソリューションに多額の資金を費やしてきました。Bromiumが実証フェーズの一部として、この特定のエンドポイントで脅威に遭遇したことが、どれほどうれしいか想像することができましょうか。

以下は、Bromium Secure Platformがエンドポイントを保護する連邦機関に提示するために攻撃の詳細を記述したBromiumからの記載からです。

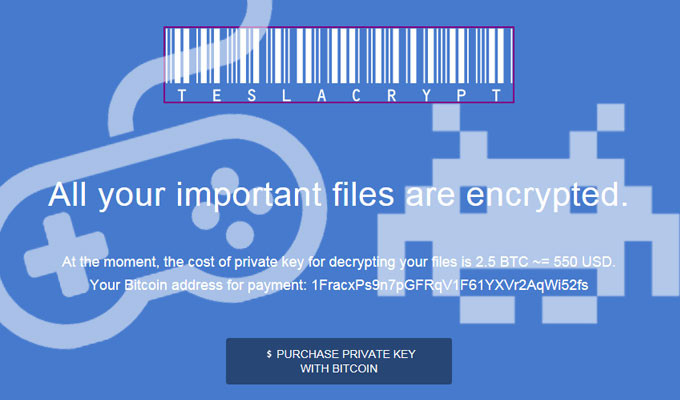

2016年3月4日、米国連邦機関のエンドポイントは、IEでWebサイト、 hxxp://pssor.com/pssor-home を閲覧中にAngler EK TeslaCryptに遭遇しました。 Bromium Secure Platformは、ハードウェア隔離されたInternet Explorerセッションにより、エンドポイントをマルウェアから保護しました。エンドポイント自体に損傷はなく、単にBromiumによる使い捨てのマイクロ仮想マシン上で起きた事でした。

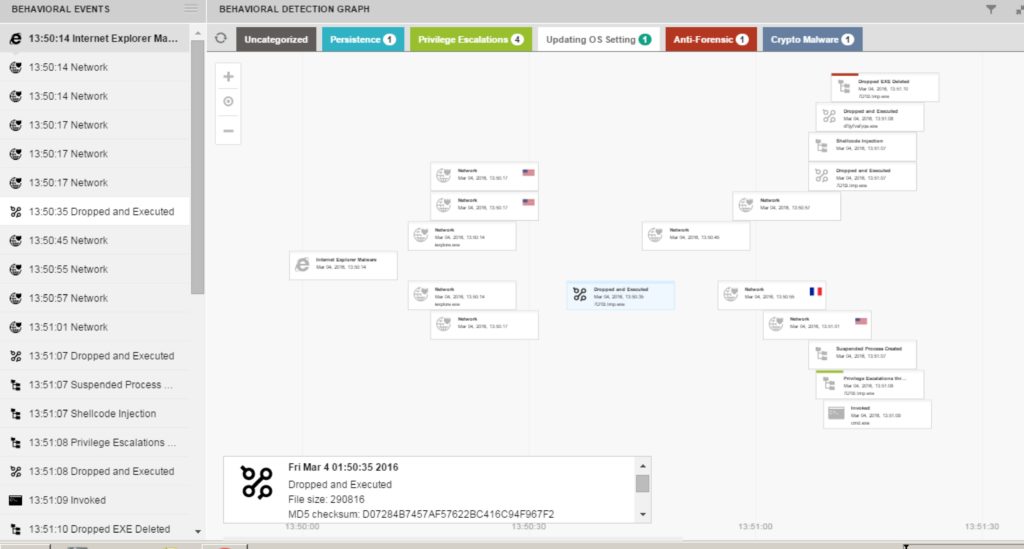

Angler EK(=Exploit Kit)は今日のサイバー犯罪の世界で最も洗練された、エクスプロイトキットです。 Anglerは、多様な高度なツールと手法を使用して、エンドユーザーのデバイスにマルウェアを配信します。 この場合のように、Flashは最初にしばしば悪用されるブラウザソフトウェアです。Bromiumが隔離して、その試みが記録されました。Bromiumの管理コンソールから、ペイロード(マルウェア)が完全に検査、分析されました。 以下は、「ドロップされて実行された」イベントの部分を示しています。

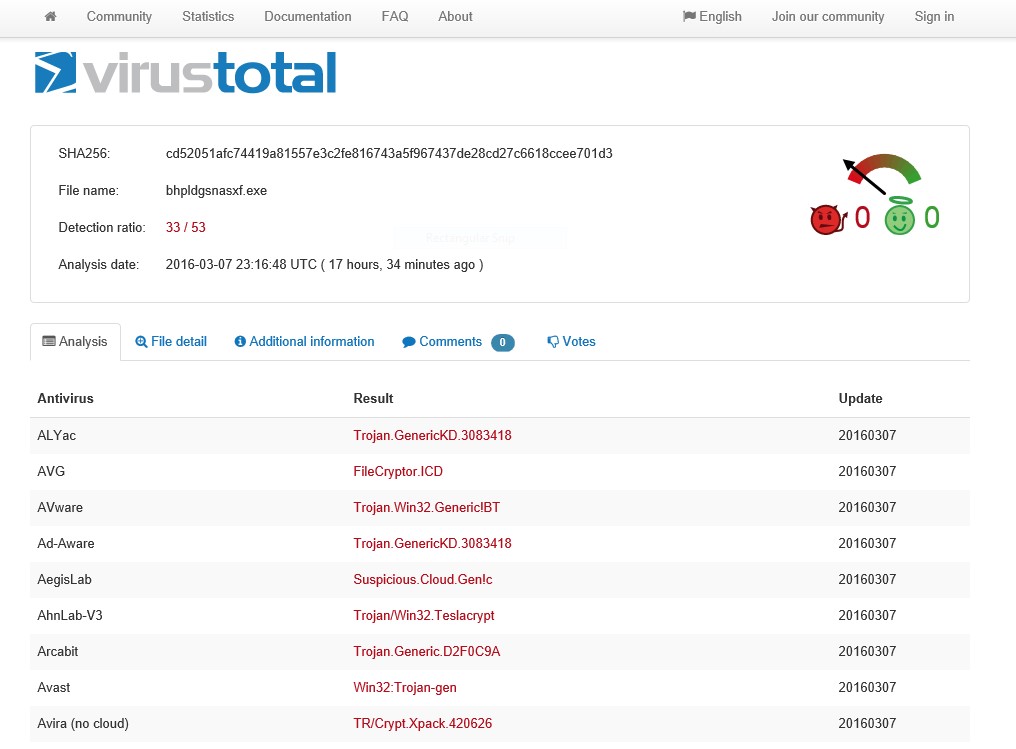

ドロップされ、実行されたファイルからMD5ハッシュを取得し検査してみると、ウイルス対策ベンダー によってTeslaCryptと判定されているものとわかりました。Teslaは、トランスクリプト型のマルウェアです。 ランサムウェアは、感染したマシンからアクセス可能なローカルファイルとネットワークファイルをすべて暗号化してしまいます。 このレベルの攻撃は、エンドポイントとドメイン上のネットワーク共有に大きなダメージを与える可能性があります。 幸い、エンドポイントはBromium Secure Platformで保護されていました。 マルウェアがエンドポイント(2016年3月4日)で実行された時点では、これはウイルス対策ベンダーには知られていませんでした。実際に、これが認識されたのは、2016年3月7日でした。 これは3日間の隙を残し、エンドポイントはBromiumu無しでは保護できなかった状態です。以下は、VirusTotalのサンプルです。 スクリーンショットの時点では、主要な53のAVベンダーのうち、33社のみがこのマルウェアを認識しており、対応がされていました。

この特定の米国連邦機関にとってのウイルス対策ベンダーとしてのMicrosoft社は、これを Ramson:Win32 / Tescypt!rfnと認識しました。 しかし、同社は3月7日まで、それを認識していませんでした。繰り返しになりますが、このエンドポイントは3月4日(Microsoftが発見する3日前)にこのマルウェアに遭っていました。

マイクロ仮想マシン(VM)による内覧

各MicroVMは、ユーザーが実行するタスク毎に生成されるものです。この米国連邦機関での出来事の場合、IEがアクセスしたWebコンテンツをレンダリングするためにMicroVMが作成されました。生成ごとの目的により、予期される動作のプロファイルが含まれます。予期される動作以外のタスクが発生すると、BromiumはMicroVM内のすべての動作を記録します。MicroVMの寿命中に収集されたデータのトレースからの解析結果が出力されると、一回の完全な動作解析に繋がる事があります。この完全な分析で、感染するすべての部分を漏れなく検査することができます。このトレースにより、この特定のエンドポイントでは、最終的な侵害ポイントに到達するため何度かリダイレクトが発生したと判断されました。 この動作は、Anglerのマルウェアの典型的な動作です。検出ベースによる保護を回避するため、ランディングページ(実際の侵害の仕組みがある箇所)の前に、複数のリダイレクトを行います。

ありがたいことに、Bromiumの各MicroVMが信頼できないタスクを隔離するため、マルウェアが高度な境界防御とエンドポイントのマルウェア対策を簡単にすり抜けたにもかかわらず、このエンドポイントは侵害されませんでした。 この米国連邦機関では、Bromiumだけがその特定のゼロデイ攻撃を抑止する可能性があるとわかりました。