サイバー犯罪者のマネーロンダリング Part 1 : ビットコイン

● 私たちは、サイバー犯罪からの収益の行先を知るためにお金の流れを調査しています。 ● この調査によると、サイバー犯罪者は、一般に知られるチャネルと、そうでないチャネルの両方を通じてマネーロンダリングをしています。

米国Bromium社の技術陣が発信した記事を中心に、最新の情報をご紹介いたします。

● 私たちは、サイバー犯罪からの収益の行先を知るためにお金の流れを調査しています。 ● この調査によると、サイバー犯罪者は、一般に知られるチャネルと、そうでないチャネルの両方を通じてマネーロンダリングをしています。

● 最近のマルウェア技法には、単にファイルをコピーするだけで検出を回避するものがあります。 ● それがどのように動作するかを順を追って解説します。 ● 革新的なハッカーは、検出を回避する、洗練されたマルウェアを継続的に生みだしています。

● プロセスDoppelganging(ドッペルゲンジング)は、大半のセキュリティツールをバイパスし、すべてのWindowsバージョンで動作してしまう、新しいコードインジェクション技術である。 ● 検出に依存したセキュリティソリューション頼りでは、プロセスDoppelgangingに対して脆弱になる。 ● Bromiumは、信頼できないタスクをハードウェア的に隔離した仮想マシンで実行するため、ゼロデイや新たな検出不可能な手口からも常に保護することが可能になる。

● ネットバンキング詐欺ツールの一種、Emotetが仕組まれた検体群を分析し、比較してみました。 ● マルウェア作成者は、侵害目的のプログラムを個々の潜在的犠牲者ごとに、一意の実行ファイルに再パッケージにする手 口で、シグネチャ方式での検出を回避します。 ● 再パッケージされドロップされた実行ファイルは、それまで存在しなかったものです。このため、アプリケーションの隔離と制御が重要です。 唯一の安全なアプローチである、検出に頼らない保護が必要です。

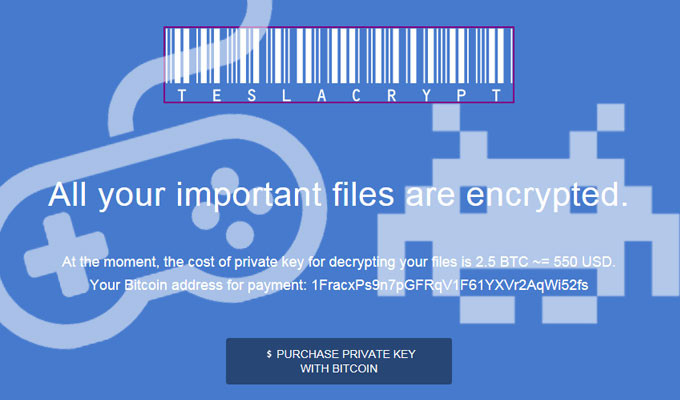

● 2016年3月4日、とある米国連邦機関のエンドポイントから、インターネットエクスプローラ(IE)でWebサイ ト 、hxxp://pssor.com/pssor-home を閲覧中にAngler EK TeslaCryptに遭遇しました。 ● 同日、マルウェアがエンドポイントで実行された時点では、ウイルス対策製品ベンダーには知られてい ませんでした。 実際、これが認識されたのは2016年3月7日でした。 ● 信頼できない各タスクをハードウェア的に隔離するBromiumのおかげで、マルウェアが組織ネットワークの境界防御やマルウェア対策をすり抜けたにも関わらず、このエンドポイントはまったく侵害は発生しませんでした。

● RSA 2017では、あるメッセージが繰り返し声高に語り掛けられ、出席者に浴びせられた。それは、「人工知能が私たちのセキュリティ問題を解決してくれる」と いうメッセージだ ● 問題は、攻撃者も同じ手法を使っているので、サイバー犯罪は起き続ける ● そろそろゲームを終わらせる時が来た