Hackers Keep it Simple: Malware Evades Detection by Simply Copying a File by Adrian Taylor / 2018年2月13日 より

Bromium ラボでは、一部のお客様の隔離されたマイクロVMで捉えられ、蔓延が阻止された悪質なマルウェアを提供いただきました。

何十年もの間、検出を回避に励んできたマルウェア作成者たちは、ますます狡猾な方法を考えています。

- まず、ファイルがポリモーフィック(多態的)になり、ディスク上のファイルを単にチェックすることは有効ではなくなりました。

- またマルウェアの挙動も多態的になり、検出ツールが正当なPC操作による無数の処理の中からマルウェアによる挙動を検出するのに苦心しています。

それでも依然、振舞い分析は、検出ベースのセキュリティツール業界の主な戦略です。

今では、このような検出を回避する事を目的とした、シンプルで明白な方法が目撃されています。ファイルをコピーするだけ。この最新のアプローチを十分に理解するために、検出ベースのセキュリティ製品がどのように機能するかを簡単にご説明します。あなたがすでに専門家でらっしゃる場合は、どうぞ文書の下のほうまでスクロールしてください。

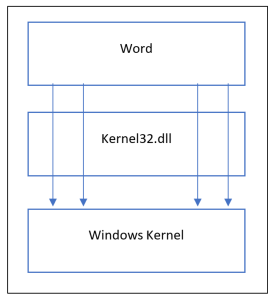

PCの通常の操作では、アプリケーション(Wordなど)はオペレーティングシステム(OS)、具体的にはOSの最も強力な部分である、OSカーネルに絶えず要求を送っています。

一般的な要求は、例えば次のようなものです。

- そのファイルを開く

- この画像を画面に表示する

- そのサウンドを再生する

こうしたことを一日ずっと続けています。

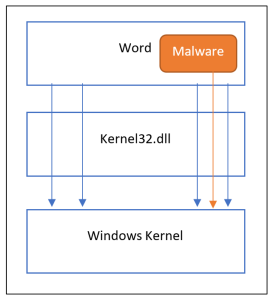

Wordアプリケーション内のマルウェアは、攻撃のための要求をカーネルに出す必要があります。

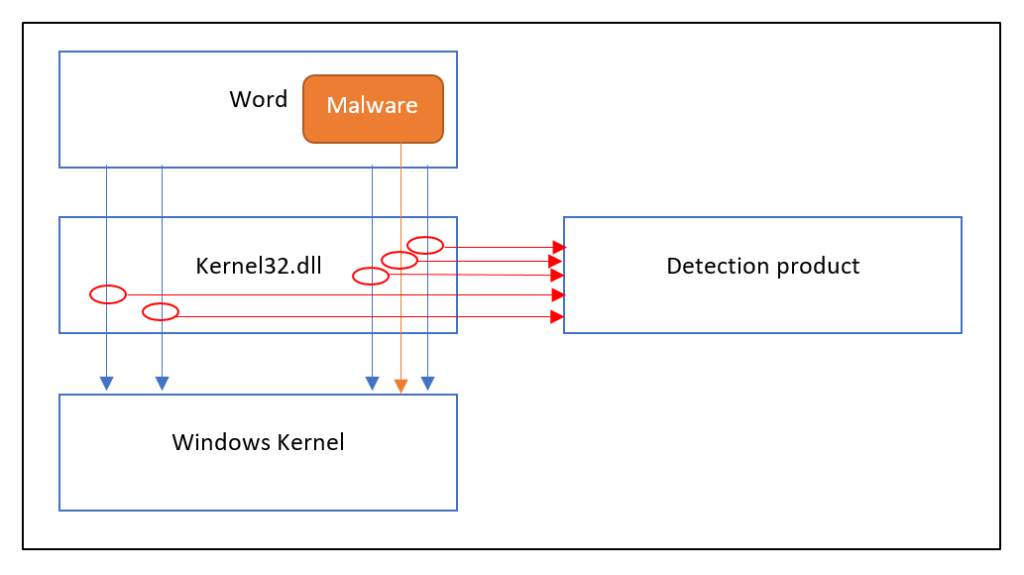

したがって、検出ツール業界は、Wordなどのアプリケーションからのカーネルへのすべての要求を監視します。彼らは疑わしい要求のパターンを検知し、あなたに悪意のある行為を知らせることに取り組んでいるのです。

疑わしい挙動を検出する1つの方法は、これらの要求がkernel32.dllを通過するときに傍受することです。これは、通常のアプリケーション(ユーザー空間コード)が下図のようにカーネル(カーネル空間)に要求を出すことを可能にする、Windows OSの標準的な動作です。

検出ツールは、小麦を籾殻から分離し、疑わしいことがWord内で実行されていることを示す、不審な挙動パターンを見つけることを目指しています。 残念ながら、検出ベースのセキュリティでは、100%正確に行うことは数学的に不可能な訳ですが、それは別の話です。

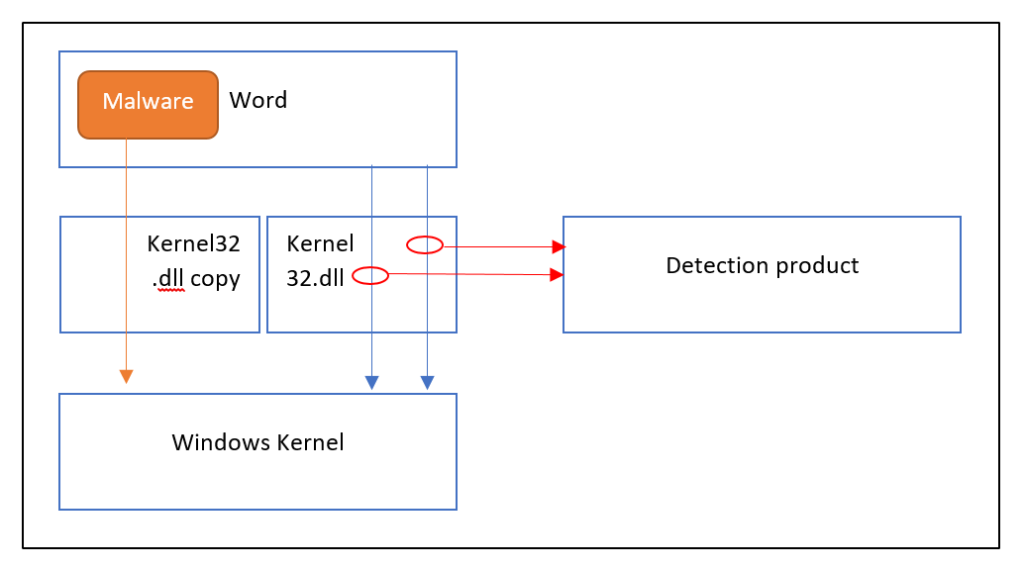

今回の話のマルウェアの特徴に戻りますが、検出製品をバイパスする簡単な方法が見られます。 単にkernel32.dllをコピーするだけです。

コピーされたファイルのバージョンは全く同一であり、Wordからの要求をカーネルに同じ方法で中継する役目を果たします。 ただし、コピー名は微妙に変えています。したがって、一部の検出製品では、Wordからカーネルに移行する際に、マルウェアの挙動を検出できません。

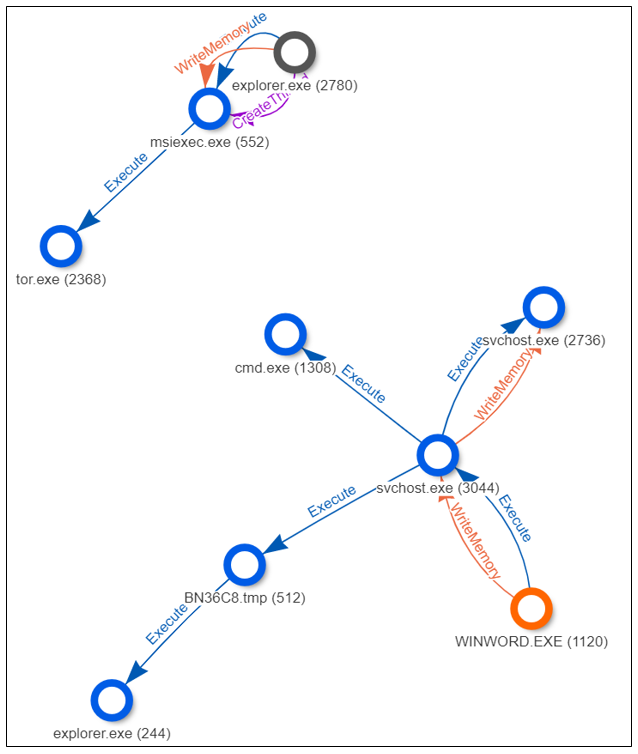

カーネルと通信さえできれば、マルウェアは新しいプロセスを開始し、恐怖の統治を始めることができます。

- svchost.exeのプロセスが空にする

- Torをインストールして、「ダークウェブ」を介し、コマンド・アンド・コントロール(C&C)サーバーに匿名で接続できるようにする

- ユーザ文書ファイルを暗号化したり、秘密を盗んだり、スタッフを偵察したり、司令者がやりたいことを、やりたいと思ったときに、主からの指示を受けて反応する

マルウェア作成者が検出ツールを凌駕する新しい方法が、常に存在します。 この例では、Bromiumの検出エンジンがマルウェアを識別しましたが、必ずしもそうであるとは限りません。Bromiumはすべてを検出するとは主張していません。誰にもできません。 このデータを私たちにご提供下さったお客様システムでは、このマルウェアは隔離されたマイクロVMで作成者の意図通りに正確に動作しましたが、マルウェアはホストまたはネットワークに損害を与えたり影響を与える事はありませんでした。

Bromium ラボチームを代表して、今後もマイクロVMに取込まれたマルウェアの詳細を、あなたと共有できる事を楽しみにしています。