Protect Before You Detect: FlawedAmmyy and the Case for Isolation by Ratnesh Pandey、Alex Holland、Toby Gray 2019年7月5日より

2019年6月、Microsoftが、新変異型FlawedAmmyyというリモートアクセスのトロイの木馬(RAT)を配信するフィッシング作戦と、野放し状態のCVE-2017-11882の悪用の増加に対して警告を発しました。このブログ投稿では、ウィルス対策やエンドポイントでの検出と対応(EDR)、異常検知システムといった検知してから保護する技術(検知後保護型)でのいくつかの弱点と、Bromiumの検知前に保護する技術がこのような弱点にどう対処しているかという点について考察します。

ウィルス対策のようなシグネチャーの更新に依存した検知後保護型では、新しいシグネチャーが提供されて導入するのに時間がかかるため、システムが新規のマルウェアに感染してから検知されるまでに時差が生じます。この時差によって、マルウェアがシステムにとどまる滞在時間が長くなり、攻撃者が標的上で動作する機会を提供することになります。

EDRで採用されているような振る舞い分析を用いた検知もまた、ルール設定の更新に依存しているという点で、同じ欠点があります。さらに、EDRを最大限に活用するには、通常かなりの調整が必要です。監視される環境の基盤を作成することに多大な時間と労力を費やさなければ、EDRツールは多くの過検知を生成しがちになり、特にリスクの高い環境寄生型のバイナリ(LOLBins)の悪用の検知の試みではそれが顕著です。

多くのEDRソリューションは、横方向展開の動作を阻止するために、感染したデバイスを残りのネットワークから封じ込めることができますが、それはシステムが侵害された後しかできないため、やはり費用のかかる根絶と復旧の作業を組織は行う必要があります。機械学習に基づくものなど異常検知システムにも、修復の費用という代償がつきものです。修復が高額な作業になる理由としては、診断調査を行い、システムと損なわれた生産性を再構築するために費用がかかるからです。多くの企業ででは、セキュリティソリューションのライセンス費用以上をを修復に費やすことが間々あります。

Google Project Zero によれば、ベンダーがゼロディ脆弱性にパッチを用意するのにかかる平均日数は15日で、その間にこの脆弱性は野放しであり、さかんに悪用されることになります。これに加えて、米国連邦政府の例では重大な脆弱性にパッチを用意するまでには平均で20日かかり、そのため組織は、良質なパッチ管理を持っていても、ゼロディエクスプロイトの恰好の間口を提供することになってしまうのです。

Gartnerは、侵入を食い止めるためのアプリケーション隔離の価値を認識しています。2018の報告書で、Gartnerの副社長であるNeil MacDonald氏は、隔離と封じ込めの技術が、攻撃からの損害を防ぐ重要な役割を担っていると述べました。

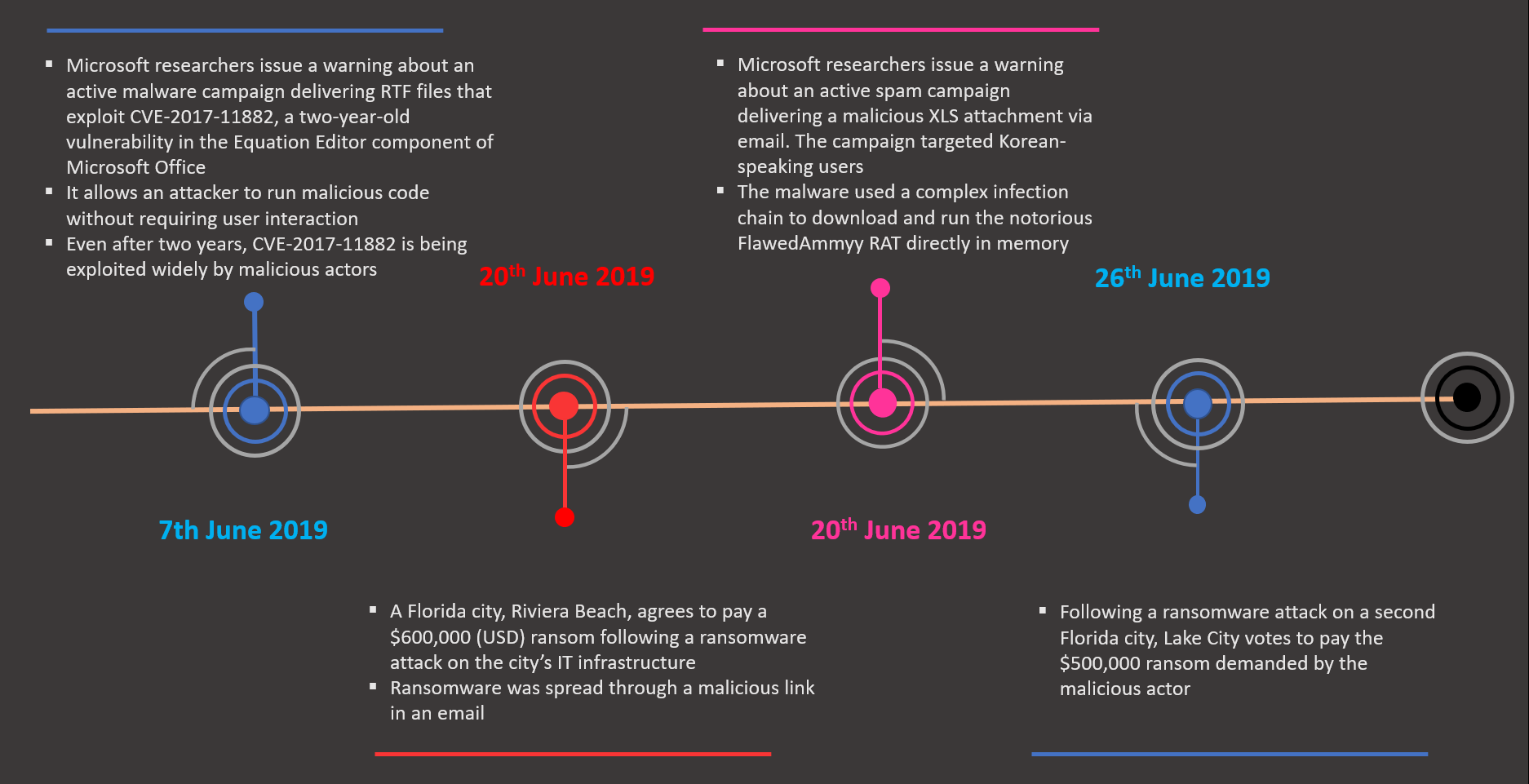

出来事のタイムライン――2019年6月

図1 – 2019年6月に起こった注目すべきセキュリティ関連の出来事のタイムライン

図1 – 2019年6月に起こった注目すべきセキュリティ関連の出来事のタイムライン

訳注:上図概略

2019年6月7日:MS社の研究者がユーザ操作を必要としない2年前に認識された脆弱性CVE-2017-11882の悪用多発を警告

同年6月20日:Rviera Beach市がメール上の悪意のあるリンクに端を発したランサムウェアで60万ドル支払い

同6月20日:MS社の研究者が韓国語環境ユーザを狙った悪意のあるXLS形式の添付でFlawedAmmyy RATの蔓延を警告

同年6月26日:フロリダの別の市、Lake Cityでランサムウェアで50万ドルを支払うことについて投票を実施

マルウェアの傾向

次に、2019年上半期に見られたいくつかのマルウェアの傾向について述べます。

- ダウンローダーは、特にCVE-2017-11882、CVE-2017-0199、CVE-2017-8570、CVE-2018-0802のような古いWindowsの脆弱性を悪用してコード実行。

- マルウェアはメモリ内ですべての動作を行い、生成されたものをディスクに保存しない(ファイルレスのマルウェア)。

- マルウェアはLOLBinsを使って、偵察や持続性、コマンド&コントロール(C2)といったマルウェアに共通の機能を実行。私たちがよく目にするLOLBinsには、CertUtil、BITSAdmin、MSHTA、PowerShellなどがある。

- マルウェアは、検出される可能性を少なくするために、有効なコード署名の証明書で署名します。有効な証明書で署名されたバイナリは、信頼の印とみなされます。私たちは、ThawteとSectigoという2つの認証機関による証明書を広く悪用していることに気づいた。

- ダウンローダーは、感染したシステムの言語をチェックして、セカンダリ・ペイロードをダウンロードすべきかどうかを判断。私たちの同僚Joe Darbyshireは最近、攻撃者が独創的な方法を使って感染したシステムの言語設定を突き止め、特定のユーザグループをマルウェアの標的にしていることに注目している。

- サービスとしてのマルウェア(MaaS)を含むハッキングツール、チュートリアル、専門知識などに、喜んでお金を払う人が簡単にアクセスできるようにすることで、ソーシャルメディアを手段として使うサイバー犯罪が増加。

- 多態型のパッカーを使ってパックされたマルウェアは、バイナリのシグネチャーがまったく異なっている。

多層型セキュリティの再考

最も一般的なネットワークセキュリティのアーキテクチャは、多層防御(DID defence in depth)です。DIDの背後にある考え方は、異なるセキュリティ技術を層にして重ね、一般的な攻撃経路に対して防御し、ある技術が見逃した攻撃を他の技術が防ぐようにする、ということです。所定のDIDの状況について、その質の深さや範囲、強度などを算出することによって効果を測定するという作業が行われてきました。

しかし、理想通り「深く」「範囲の狭い」DIDの状況、すなわち、多くのセキュリティ層を備え、潜在的な攻撃経路(攻撃面)の数を減らすような整備をしたとしても、やはりすり抜けて、成功してしまう攻撃はあります。さらに、攻撃の成功はネットワークを防御するために使われる異種の技術(セキュリティの層)の数と反比例するため、DIDは高くつくのです。そのため、最も効果の高いDIDの状況を実現できるのは、多くのセキュリティ技術を備えるだけのセキュリティ予算がある組織に関してのみ現実的ということになります。つまり、残念ながら、中小規模の企業はDIDの恩恵はほとんど受けられないことになるのです。

まずは防御を

Bromiumの手法は、最も一般的な攻撃経路での攻撃面を減らし、組織がネットワークの中で、セキュリティの質を高めるためにセキュリティの層を増やす必要がなくなるようにしたものです。Bromium Secure Platformは、エンドユーザの使い勝手を損なうことなく、エンドポイントでユーザのタスクを隔離します。例えば、ユーザがWord文書の入った添付ファイルをクリックすると、その文書はマイクロ仮想マシン(マイクロVM)の内部で開かれますが、エンドユーザにとっては見え方や使い勝手は変わらず、システムのパフォーマンスにも最小限の影響しか与えません。

ある文書が悪意のものであっても、それがマイクロVMの中に完全に封じ込められるため、ホストであるPC本体は侵害されません。それぞれのマイクロVMはエンドポイントの複製で、1つのタスクを実行するように作られています。タスクが完了すると(例えばWord文書を閉じた後で)マイクロVMは消去します。マイクロVMでそれぞれのタスクを開けば、脅威に関連した診断データが得られるという別の利点もあり、マルウェアが実行の際にエンドポイントで何をしようとしたのかが明らかになるので、セキュリティチームは敵の意図を理解できます。

FlawedAmmyyがBromiumと遭遇すると

Microsoftは、セキュリティ関連団体に、新たなFlawedAmmyyの亜種を拡散している新しい活動について警告しました。この新変異型はメモリ内で直接動作し、.xlsファイルで配信されることで知られています。しかし、多くの人がこうした最新の変異型に対して組織をどう守ろうか探っている間も、Bromiumのお客様はいつも通りの業務ができるのです。Bromium Secure Platform は、マイクロVMにタスクを隔離することによって、信頼できないファイル(例えばメール添付、リムーバブル媒体やウェブからのダウンロードなど)を経由したマルウェアから保護されています。

下に示すのは、Bromium Secure Platformが捕えたFlawedAmmyyの新亜種の動画です。悪意の.xlsファイルがマイクロVMで実行されるため、ホストマシンはファイルを開くことで生じるいかなる悪意のふるまいからも保護されるのです。

このビデオで見られることは、次のようなことです。

- Bromium Live Viewが、アクティブなマイクロVMのリストを示します。

- Live Viewで、マイクロVM内で悪意の.xlsファイルが開かれるのが見られます。

- ファイルを閉じるとマイクロVMがマルウェアと共に完全に消去します。

- MITRE ATT&CKフレームワークにマップされたふるまいを含め、脅威からの診断情報が得られます。

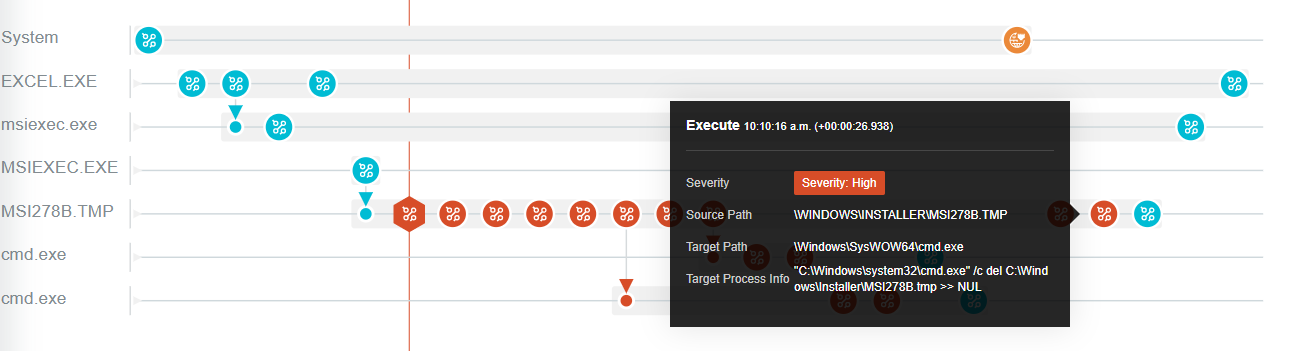

- マイクロVMの実行中に発生した深刻度の高い警告の詳細を見られるので、セキュリティチームはマルウェアの動作を調査し、これにより攻撃者の意図をはかることができます。

図2 –新変異型FlawedAmmyyのデモンストレーション

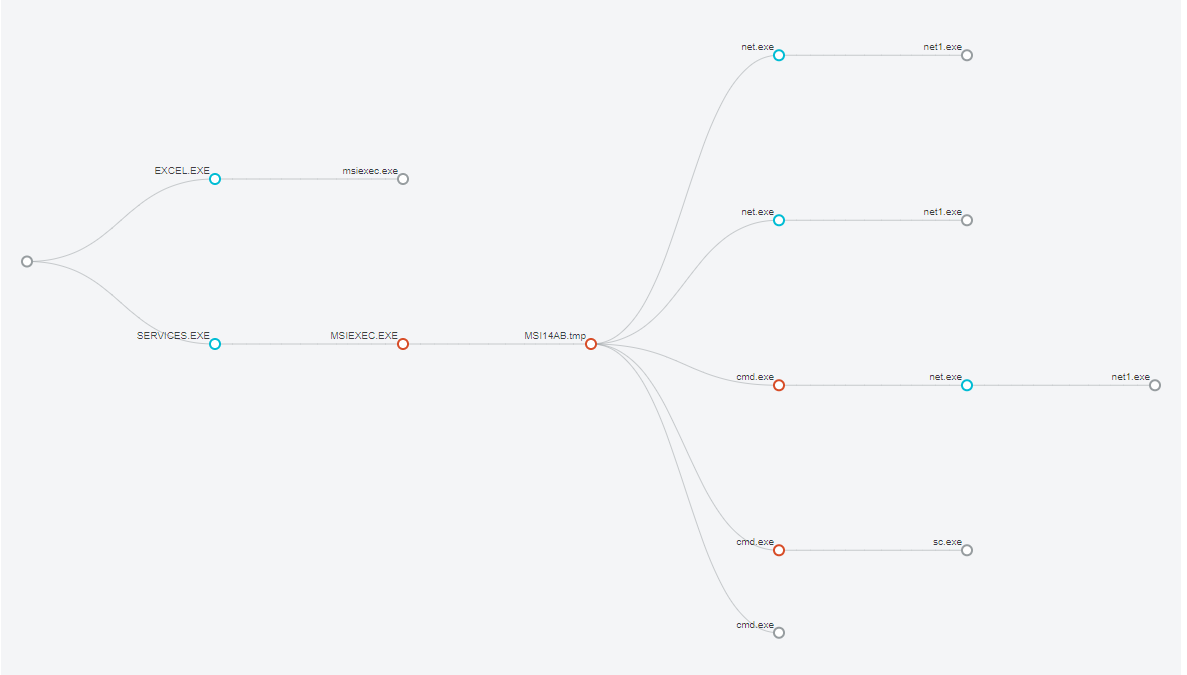

図3 – 新変異型FlawedAmmyyから得られたプロセス相互作用のグラフ

図4 – 感染のライフサイクル中に発生した深刻度の高いイベント

Bromiumの主な利点

BromiumのマイクロVMはすべて、ホストPCへの攻撃者によるアクセスと、横方向展開の能力を不可能にする、はちみつ壺のようなものです。ゲストはOS、言語、タイムゾーン、Microsoft Officeの同じバージョンを使って、ホストPCの構成を複製します。 これによって、マイクロVMは、ホストが侵入を受けたときの動作を模倣し、敵を欺くツールにこれを変えて、しかもデータ消失の危険をなくすことができます。私たちは何度も、レッドチーム(サイバー犯罪に対抗するためのハッカー集団)のメンバーが、最初はホストに侵入したと信じていたのに、何度もうまくいかずに苛立った経験を経て、最終的にバックドアが侵入しようとしていたのは廃棄可能なマイクロVMだったことがわかって、怒りに駆られるという場面を経験しています。

人であるユーザはセキュリティの連鎖における弱点であり、ほとんどの人は、親切そうなメール添付やハイパーリンクの陰に潜む危険を理解していません。攻撃防止をエンドユーザの責任にするのは無理な話です。Bromiumがあれば、そんな必要はありません。信頼できないハイパーリンクは全て、それぞれがマイクロVMの中に封じ込められている安全なブラウザタブの中で開かれ、これが、勘に頼ってハイパーリンクや添付ファイルをクリックすることを防ぎ、ユーザが自分の仕事を邪魔されずにできるようにすることに役立つのです。

Bromiumは封じ込めや根絶、復旧にまつわる組織のインシデントレスポンスの費用を削減します。

侵害の痕跡情報 (IOCs)

SHA256(20.06.2019_47.xls[Document-Word.Downloader.Donoff] ) 0e91e6e17f8c8e2f1ae29e13f116c8611cb7679607695eed355025295fb1999a

SHA256(404DA180.xls[Document-Word.Downloader.Donoff]) 0e91e6e17f8c8e2f1ae29e13f116c8611cb7679607695eed355025295fb1999a

SHA256(MSI114E.tmp[Win32.Trojan.Kryptik]) cbea31ca496945a22c1ddb992f3954056060e764d6599f1725ce3f3293b30934

SHA256(MSI14AB.tmp[Win32.Trojan.Kryptik]) 5075f2381e2bdf01104da1b4d28a7806b4cbe90d7a3726a565e2a8fadbf09ab0

URL hxxp://54.38.127[.]28/pm4

URL hxxp://179.43.147[.]77/01[.]dat

本和訳文の著作権は株式会社ブロードに帰属します。