SUBMIT権限は許可されたユーザがバッチジョブを利用して許可元の権限で業務を代行するための便利な機能ですが、この機能に意外な盲点がありました。米国企業が監査でこの問題を指摘され改善命令を受けたため、Vanguard社が新機能を強化して対応しました。

SUBMIT権限を利用した問題の例を考えてみましょう!

SUBMIT権限の盲点

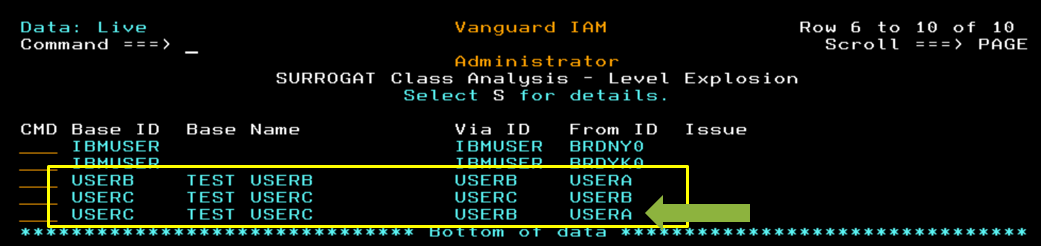

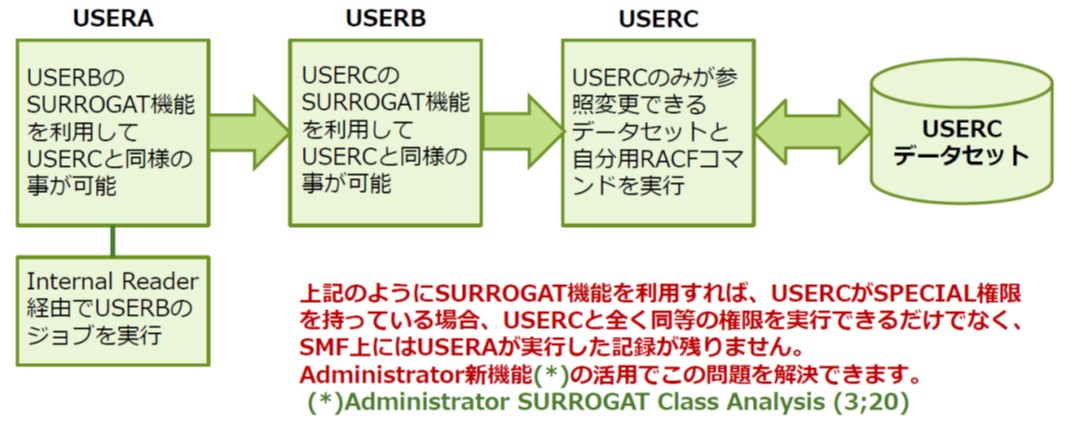

USERAはUSERBのSUBMIT権限を所有し、USERBはUSERCのSUBMIT権限を所有している場合、USERAはUSERBの権限を通じてUSERCの権限を利用することができます。これはSURROGATクラス権限のネスト利用になり、気づかずに運用すると問題が発生する可能性があります。

具体的な例を見てみましょう。上記のネスト権限を利用してバッチジョブをサブミットした場合、USERAがUSERCの権限を利用した記録はSMF上に残らず、USERBが利用した記録しか保存されません。

Administrator新機能でのみ対応可能

SUBMIT権限は一般資源でプロファイルを登録します。従来は各々のユーザが許可するSUBMIT権限を個別に単体で確認する手段しか無かったため、SUBMIT権限をネスト利用した場合に確認する方法がありませんでした。

Administrator製品のSurrogate Class Analysis機能は、今回のような権限をネスト利用した場合でも、問題個所を発見することができるようになりました。

尚、今回のSurrogate Class Analysis機能は、Vanguard Administrator V2.4から利用できるようになりました。

Administrator新機能のご紹介

V2.4から利用可能となったSurrogate Class Analysis機能について以下に紹介します。(詳細は別途説明書をご用意しております)

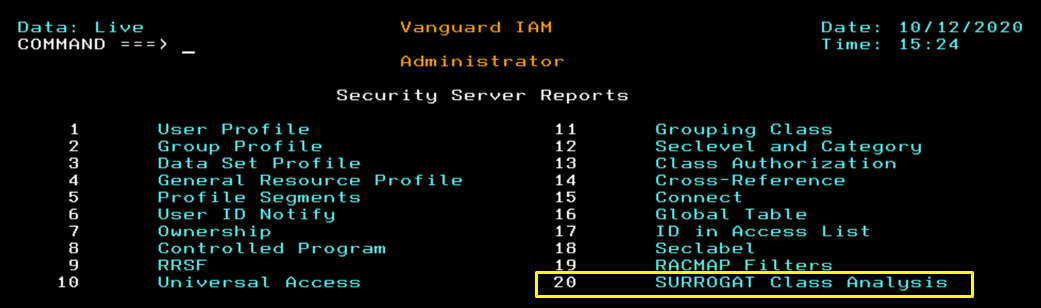

Surrogate Class Analysisの呼び出し

Surrogate Class Analysis機能はAdministrator Security Server Reportから呼び出します。(Fastpass 3;20)

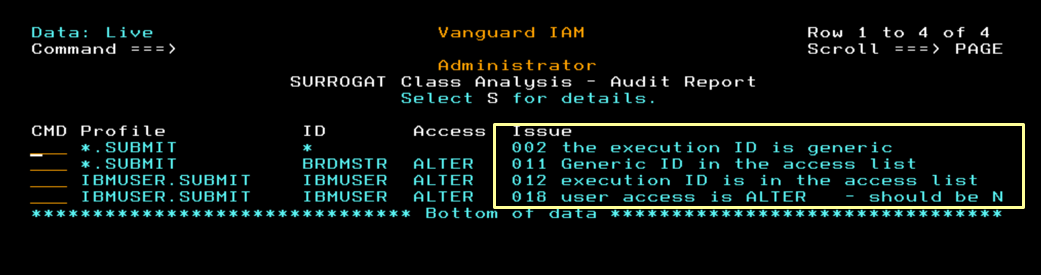

Audit Report

Audit Reportでは定義上の問題個所について警告メッセージを発行します。

Surrogate Level Explosion

Surrogate Level Explosionではネスト権限を把握できます。