2025年以降の主なサイバーセキュリティの動向予測:BeyondTrustのまとめ

毎年恒例のサイバーセキュリティの動向予測ですが、今回は、2025年の主な予測と共に、2020年代の残りの数年を見据えたときに現れつつある傾向についても触れたいと思います。

毎年恒例のサイバーセキュリティの動向予測ですが、今回は、2025年の主な予測と共に、2020年代の残りの数年を見据えたときに現れつつある傾向についても触れたいと思います。

米国Ridge Security社は、情報セキュリティ業界に革新をもたらす企業を表彰する Top InfoSec Innovator Awards 2024 において、Breakthrough Award: AI in CTEM を受賞しました。この賞は、Cyber Defense Magazine によって選出・授与され、先進的なアプローチが評価されています。

特権アクセス管理およびアイデンティティ脅威検知・対応に取り組むBeyondTrust社が提供する、安全かつ効率的なリモートアクセス製品を紹介します。国内での主な例として、大手小売業におけるフランチャイズ店舗のサポートや、ホテルの客室におけるインターネット接続の管理など、現実的な利用シーンも交えながらご説明いたします。

BeyondTrustは6年連続でGartner®のMagic Quadrant™の特権アクセス管理(PAM)部門で、業界のリーダーに認定されました。「実行能力」と「完璧な全体像」が認定の理由です。PAMとITDRの分野でリーダーと認定されたということは独自の立場で組織のIDセキュリティ変革を後押しできることを意味します。

米国Ridge Security社と同社ソリューションRidgeBotをご紹介する機会として2024年10月28日(月)- 30日(水)に開催される「Gartner IT Symposium/XpoTM 2024」に出展します。Ridge Security社は「最強の防衛はハッカーのように考えること」という理念に基づき、AI駆動のペネトレーションテストツールで業界をリードしています。

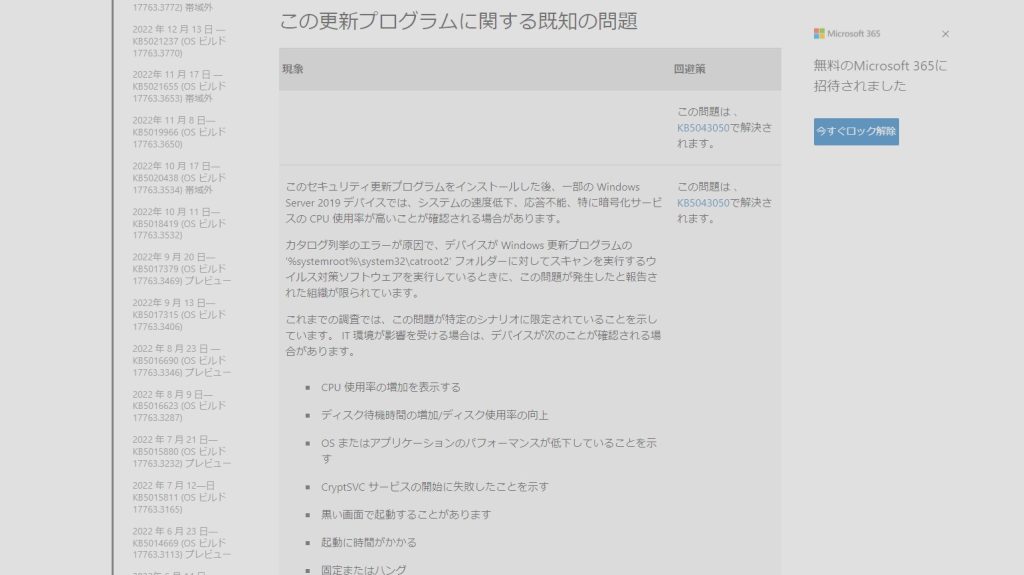

アプリケーションの高可用性を確保できる先端的なソリューションにより、パッチ適用時ですらシステムを無停止で稼働させることが可能です。この記事では、Windows Serverのセキュリティパッチ適用時に発生した不具合の例を紹介しつつ、システム停止のリスクを回避するためのソリューションを解説しています。

過剰に付与されたアクセス権、見えないリスク経路、アイデンティティ管理の縦割といった問題は、組織に重大な被害をもたらすきっかけとなり得ます。このセミナーでは、アイデンティティ中心のセキュリティアプローチがいかにリスク軽減に貢献できるかをご紹介します

Ridge Security社はGRC Outlook誌による2024年のTop 10 Penetration Testing Solution Providers に選ばれました。他の企業が手動でのテスト提供を中心とする中で、AIを活用した自動化ツールRidgeBotを提供する企業として注目されています。

このシリーズでは、メインフレームのセキュリティ管理の中心になる、RACFデータベースやSMFデータで確認すべき情報や、その方法について連載します。さらに、Vanguardソリューションで個々の管理タスクをどのようにシンプルにできるかをご紹介します。今回のお題は特権が付与されたユーザーIDの確認です。

このシリーズでは、メインフレームのセキュリティ管理の中心になる、RACFデータベースやSMFデータで確認すべき情報や、その方法について連載します。さらに、Vanguardソリューションで個々の管理タスクをどのようにシンプルにできるかをご紹介します。今回のお題はパスワード更新の期限の確認です。