このシリーズでは、メインフレームのセキュリティ管理の中心になる、RACFデータベースやSMFデータで確認すべき情報や、その方法について連載します。

さらに、Vanguardソリューションで個々の管理タスクをどのようにシンプルにできるかをご紹介します。

今回のお題はデータセットやその他の一般資源へのアクセス違反者の確認です。

データセットや一般資源へのアクセス違反者を確認するには??

今回はアクセス違反したユーザーIDとアクセスしたデータセットを確認します。

例えばこんな場面を想像してみてください。

今日、監査から外注先の担当者がアクセス違反を起こしていないか至急確認したいという依頼があった。

本日分のアクセス記録データは稼働中のSMFにあり、標準的な方法では以下の手順が必要です。

- SMFデータをダンプ(この部分は後述の手順には含まれていません)

- SMFダンプデータセットからアンロード形式のファイルを作成

- ICETOOLの制御文をマニュアルを参照して作成

毎日出力しているレポートは全員分のデータが出力されているため、外注先のユーザを特定する定義を追加する必要があります。 - 作成したJCLをサブミット

ここまでで、慣れた人で1日程度でしょうか。

Vanguardは稼働中のSMFデータから直接レポートできます!

今回は、標準の方法の確認と、Vanguardを使用する場合、非常に容易に目的を果たせること、さらに関連する情報の深堀まで簡単にできることをご覧いただきます。

標準のIBM/RACFパネルの場合

IBM標準ISPF/RACFパネルでは、SMFデータからレポートを作成することはできません。従って、RACFレポートライター又はICETOOLを利用してバッチでレポートを作成する必要があります。

SMFデータを順次ファイルにアンロードし、順次ファイルを入力としてICETOOLを利用して該当するデータをレポート出力して確認します。

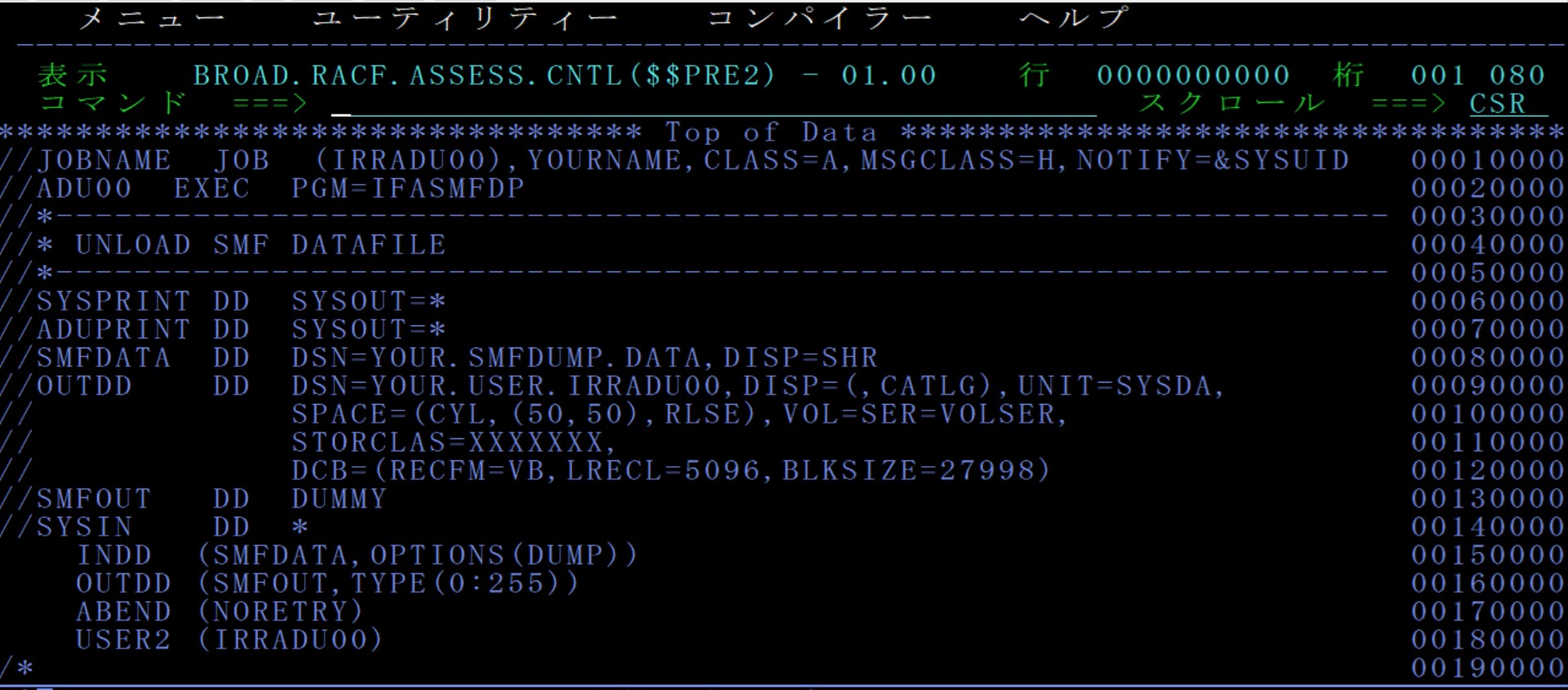

- IRRADU00ユーティリティ*1をバッチジョブ実行

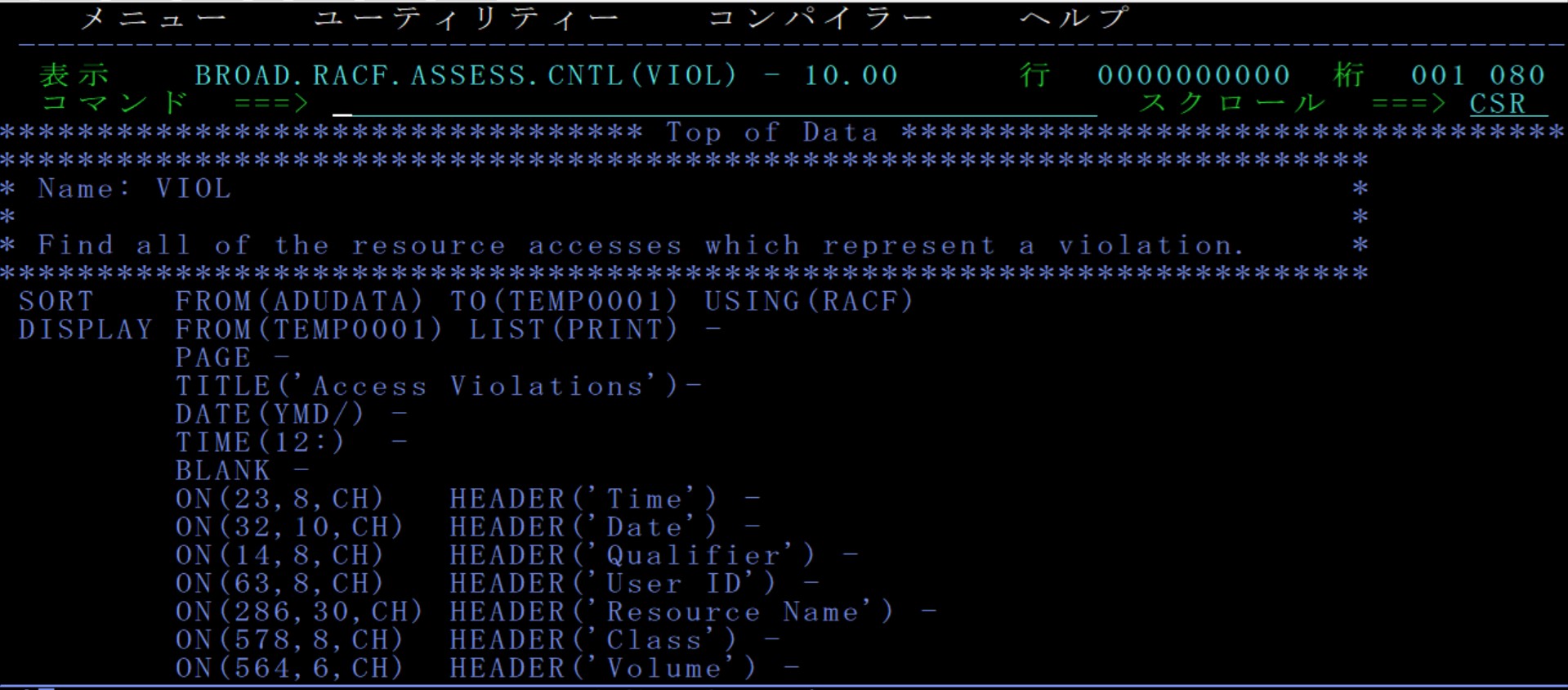

- 該当データを抽出する定義文およびレポート出力する項目、出力形式の定義文を作成*2

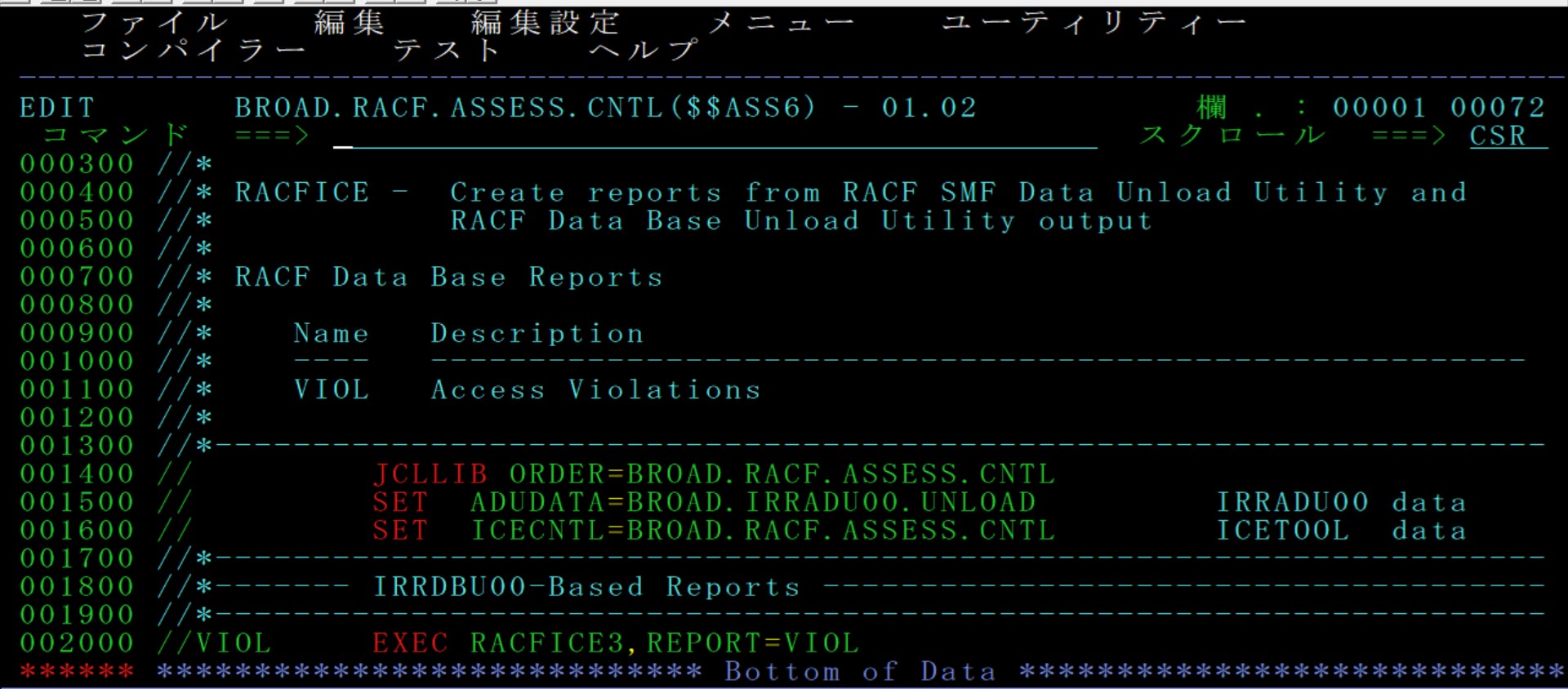

- ICETOOL*3をバッチで実行しレポートを作成

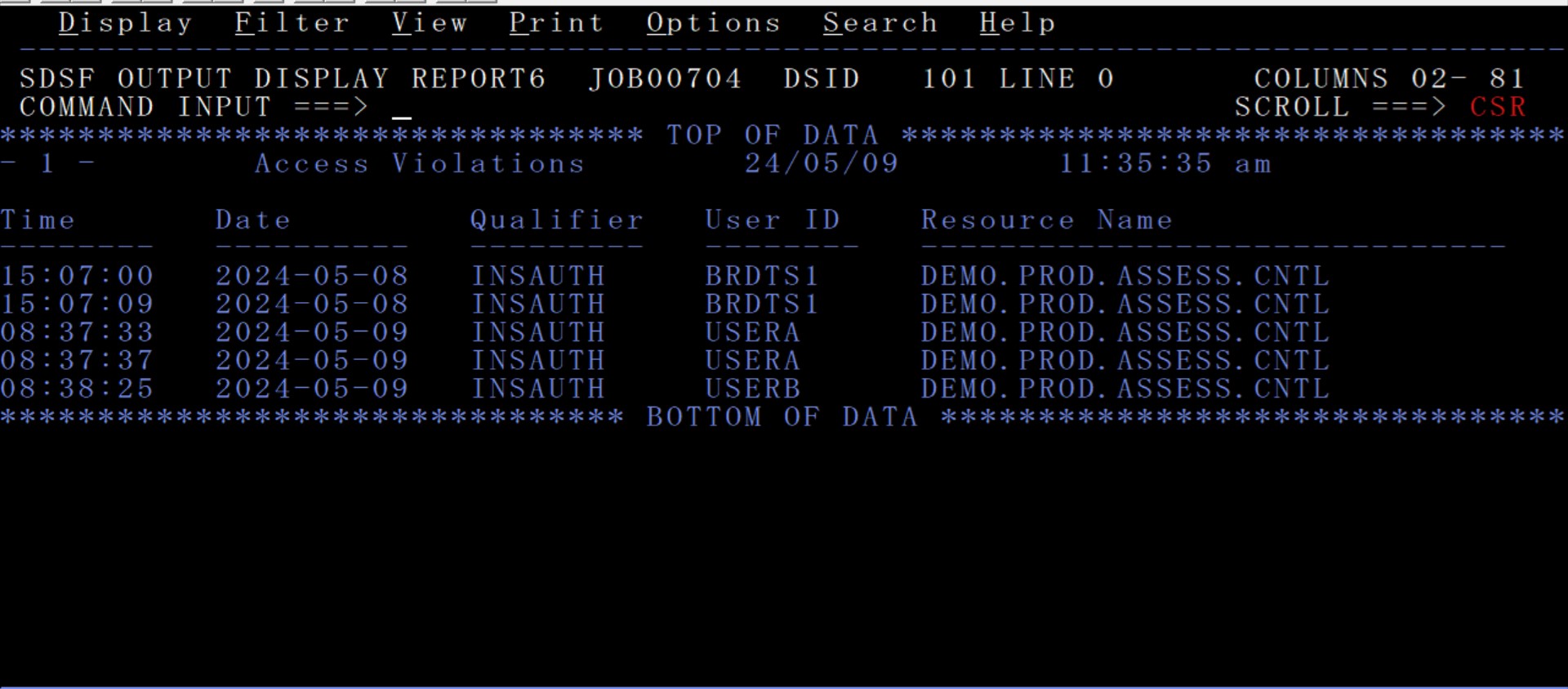

- 出力レポートの内容を確認

*1 IRRADU00ユーティリティの使い方は「RACFセキュリティ管理者ガイド」マニュアルで確認します。

*2 アンロードされたSMFデータファイルの形式は「RACFマクロおよびインターフェース」マニュアルで項目や長さ等を確認します。

*3 ICETOOLの使い方は、「RACF監査担当者のガイド」マニュアルで確認します。

手順例(各画像をクリックすると拡大表示します。)

1. SMFデータセットをアンロード

2. ICETOOL定義文作成

3. ICETOOLバッチジョブを実行

4. レポート内容を確認

ICETOOLの制御文作成にはIBMマニュアルの内容を調べて必要な項目を探して定義を作成する必要があり、ここからご紹介するVanguardを利用して必要な項目を選択する場合と比較すると、1つのレポート作成して結果を得るまでで1日対1週間程度の作業負荷の違いがあります。

Vanguardを利用した場合

Vanguardパネルから以下の操作で確認できます。

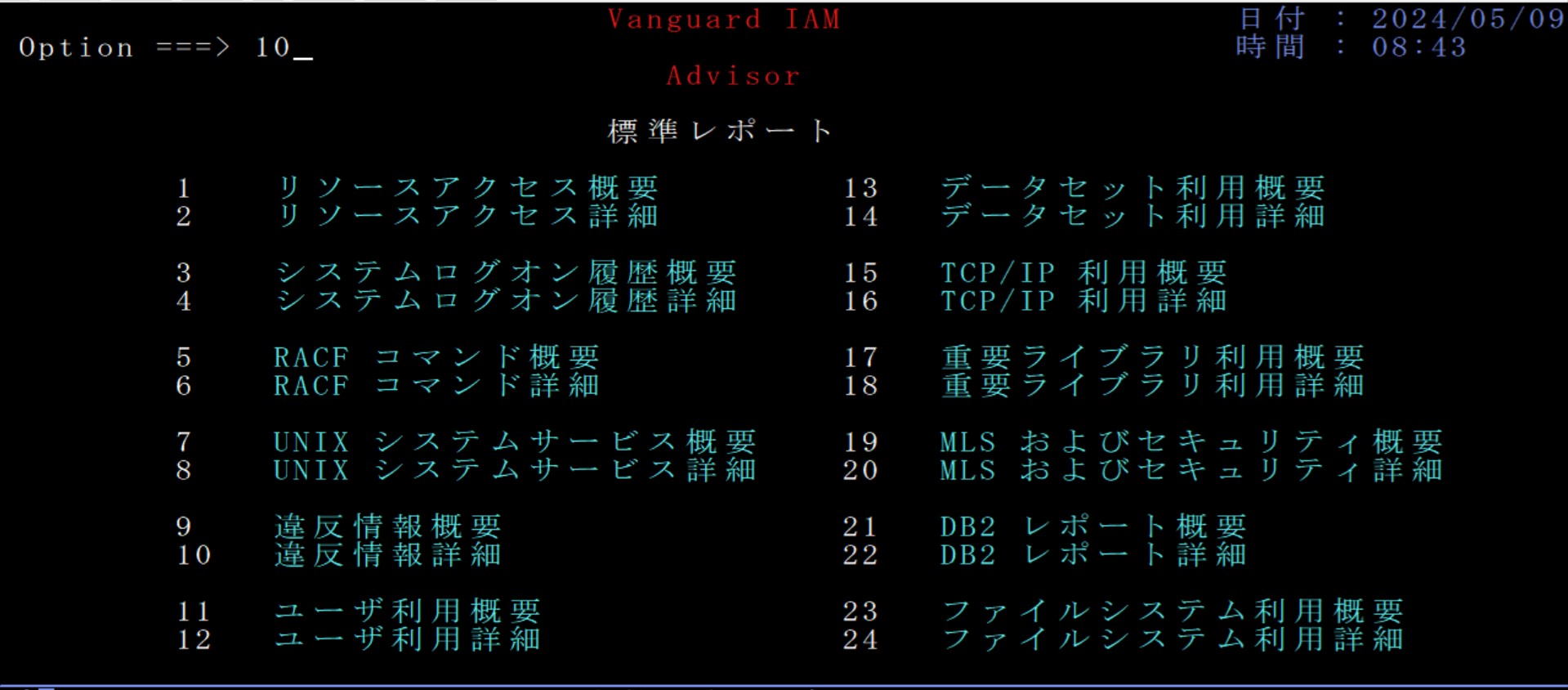

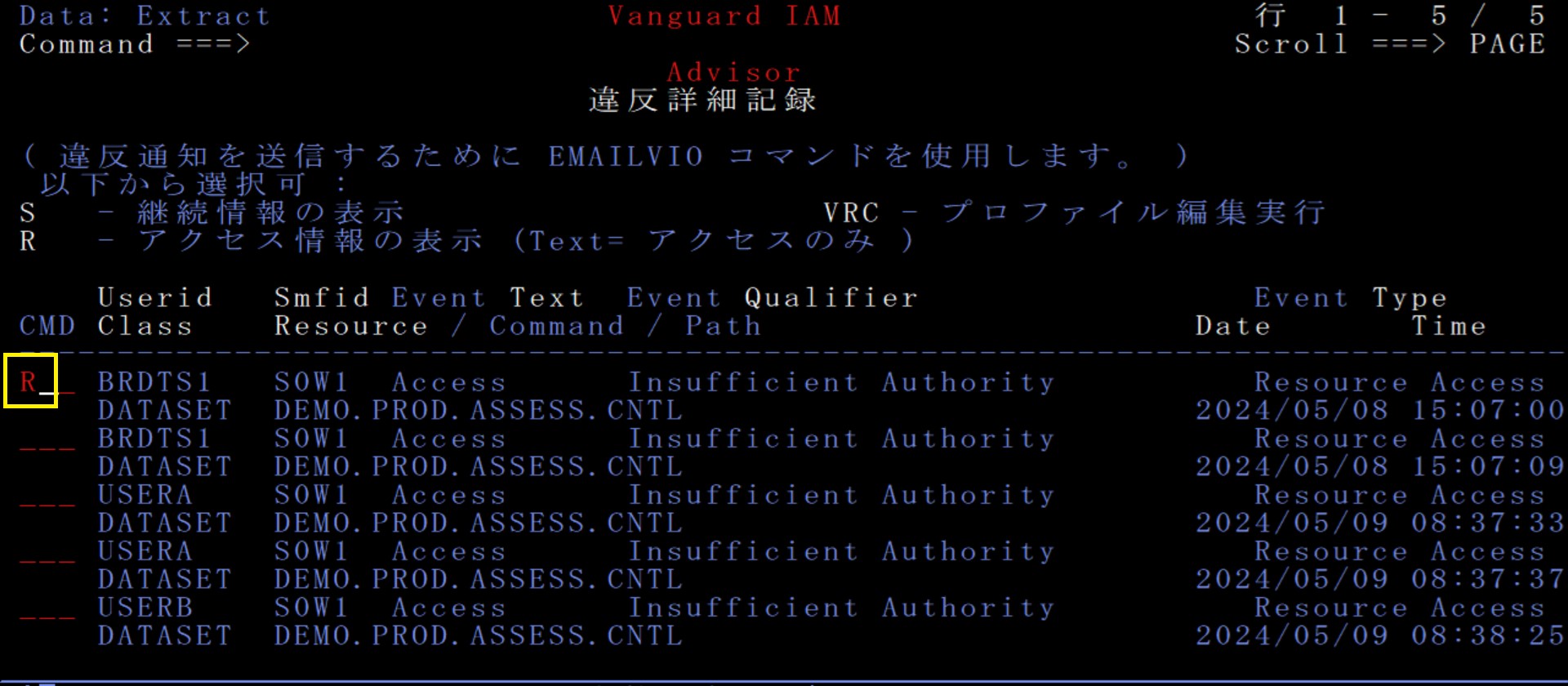

- 違反情報詳細を選択

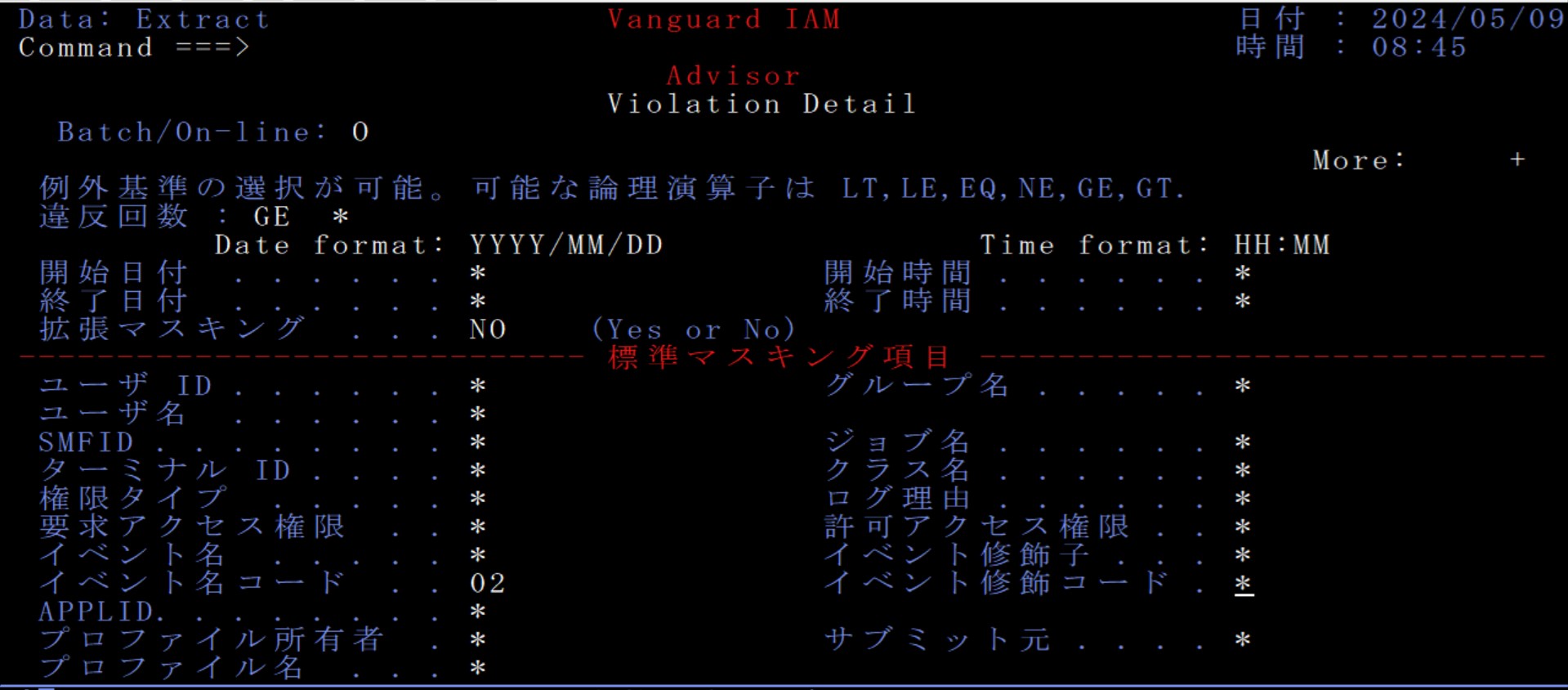

- アクセス違反のイベント名コード 02 を指定

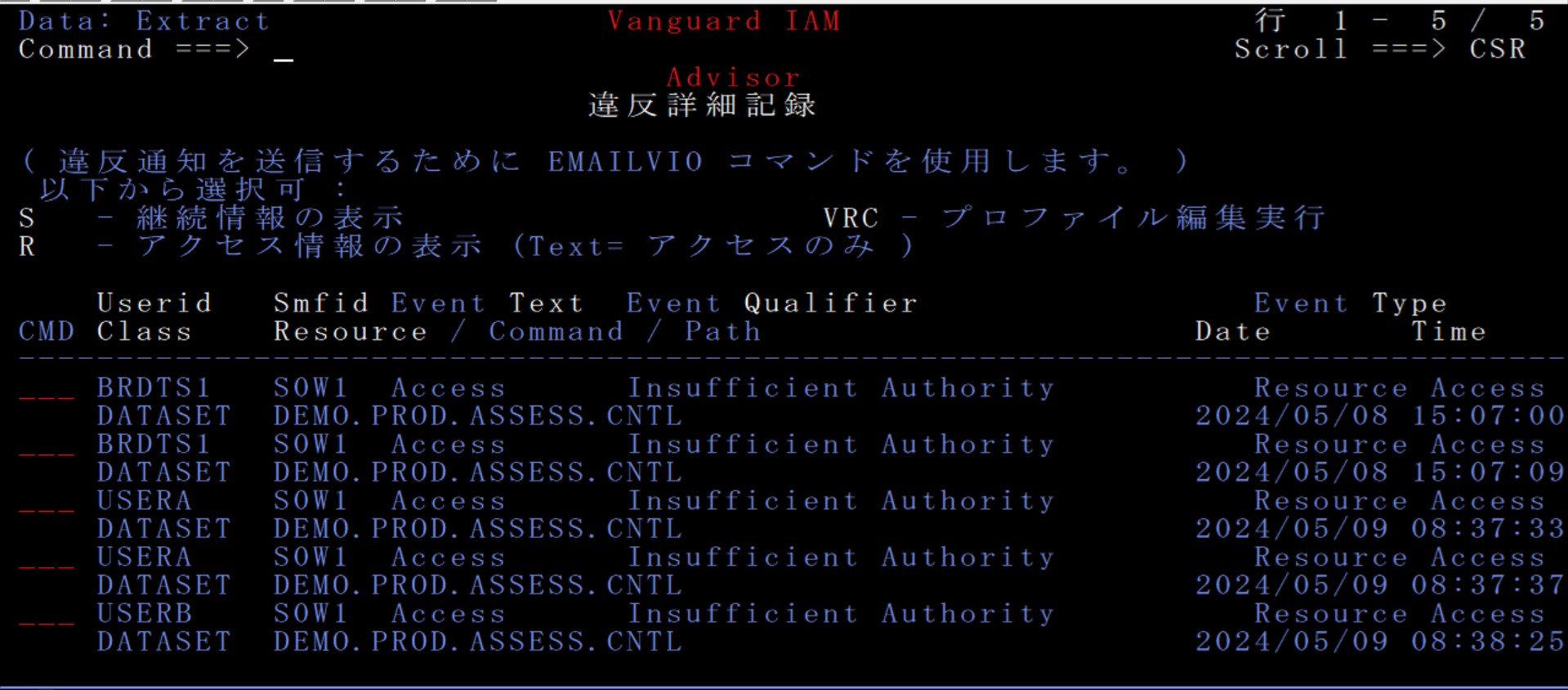

- 表示された内容を確認

手順例(各画像をクリックすると拡大表示します。)

1.違反情報詳細を選択

2. イベント名コード 02 を指定

3. 表示結果を確認

さらにVanguardなら、関連する情報を深堀することも簡単に

(引き続き各画像をクリックすると拡大表示します。)

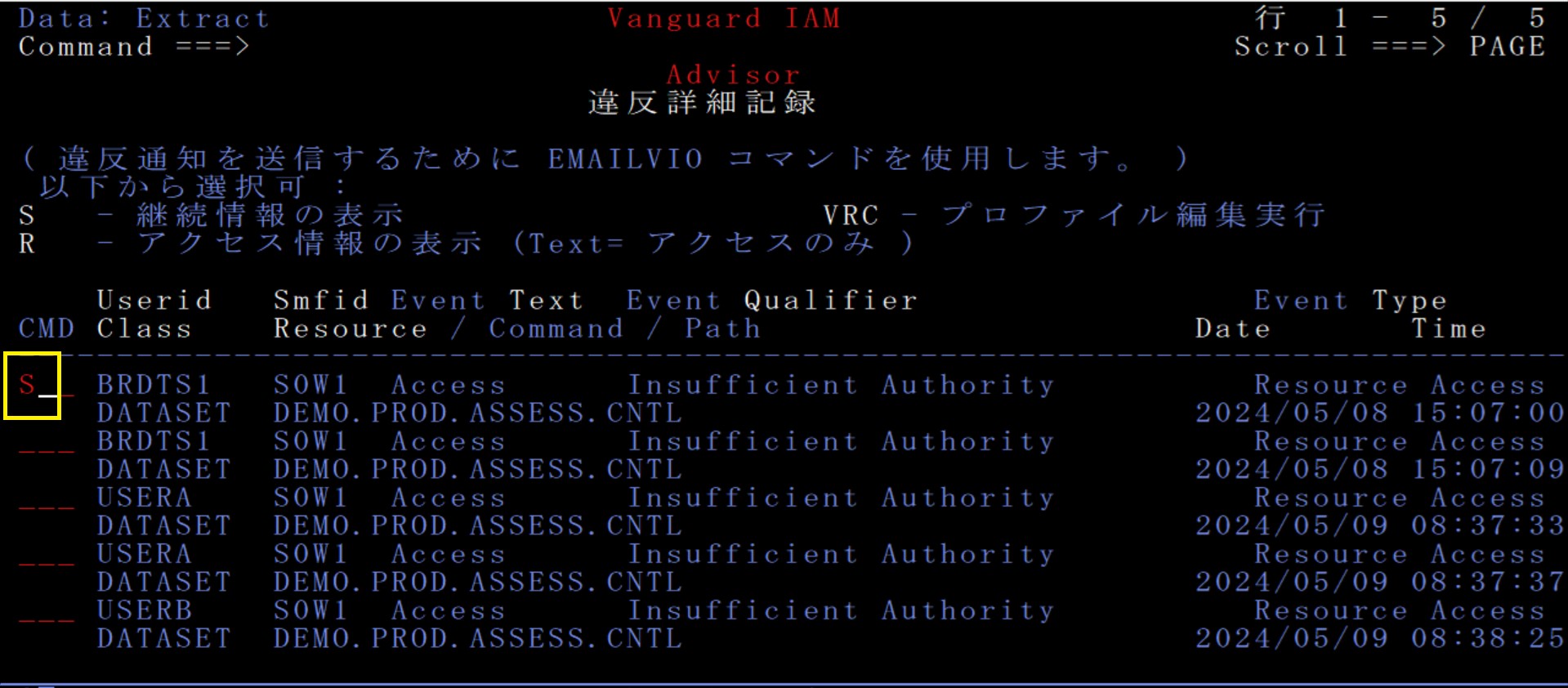

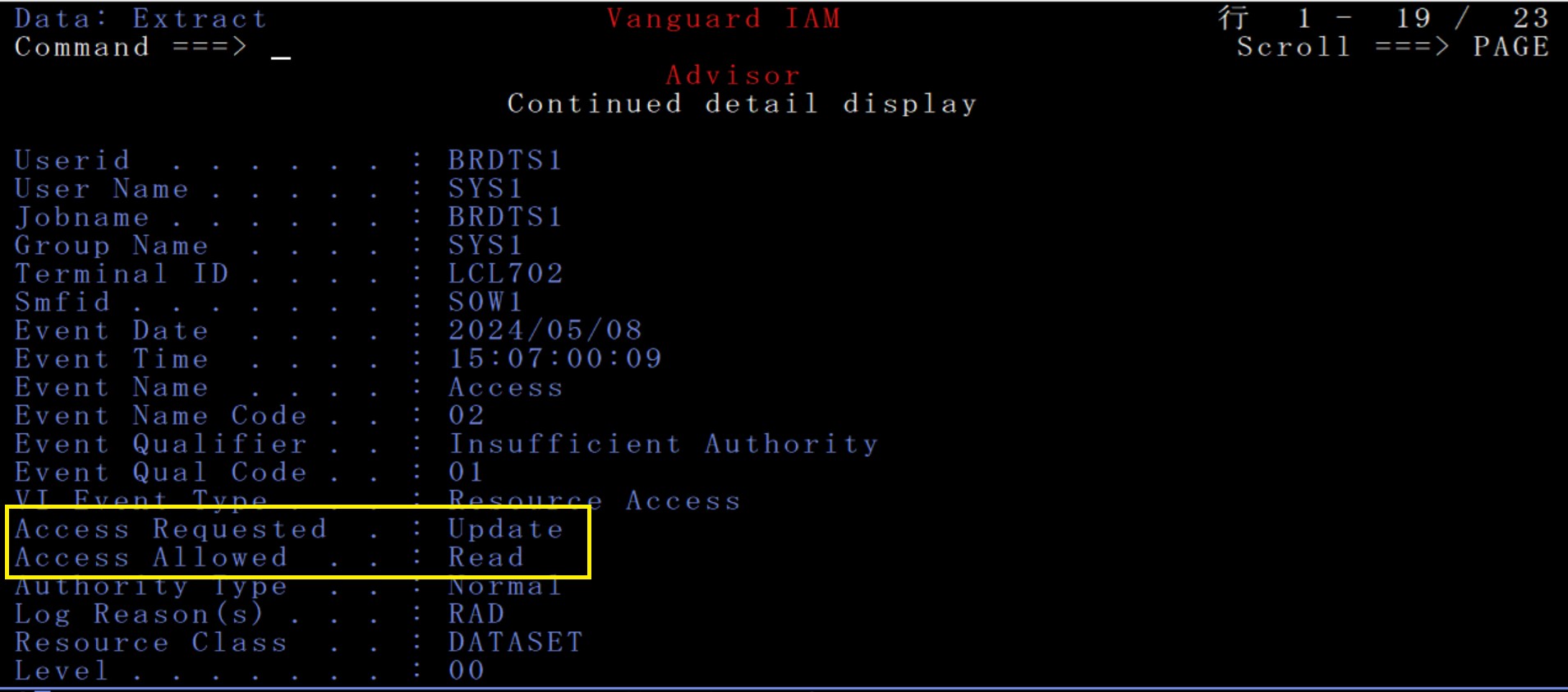

表示されたアクセス違反の理由を確認するためにコマンド行に “S” を入力します。

BRDTS1ユーザーはREAD権限であるのにUPDATEによりアクセス違反になったことが確認できます。

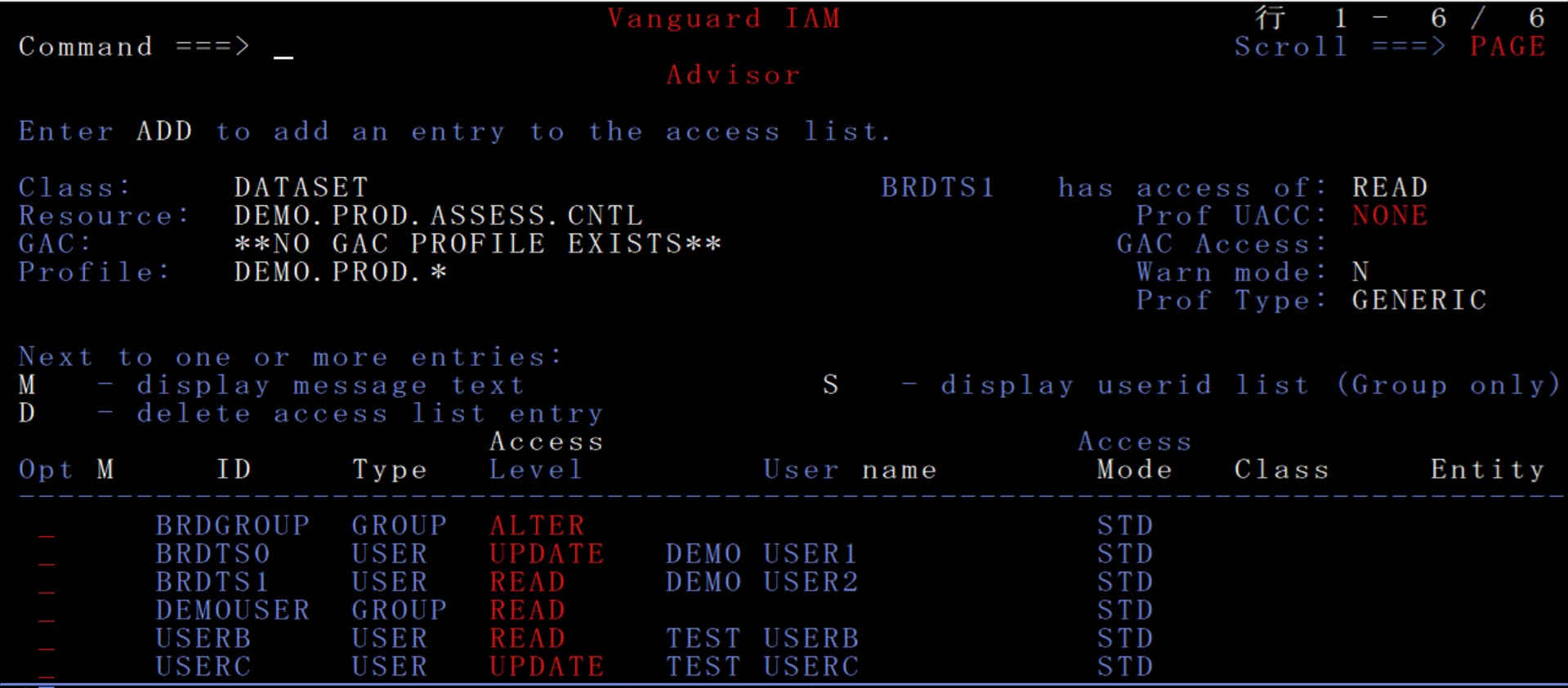

又、このデータセットを保護しているRCAFプロファイル定義がどうなっているのかを

確認するには、コマンド行に “R” を入力します。

該当データセットプロファイルに定義されているアクセス権限が確認できます。

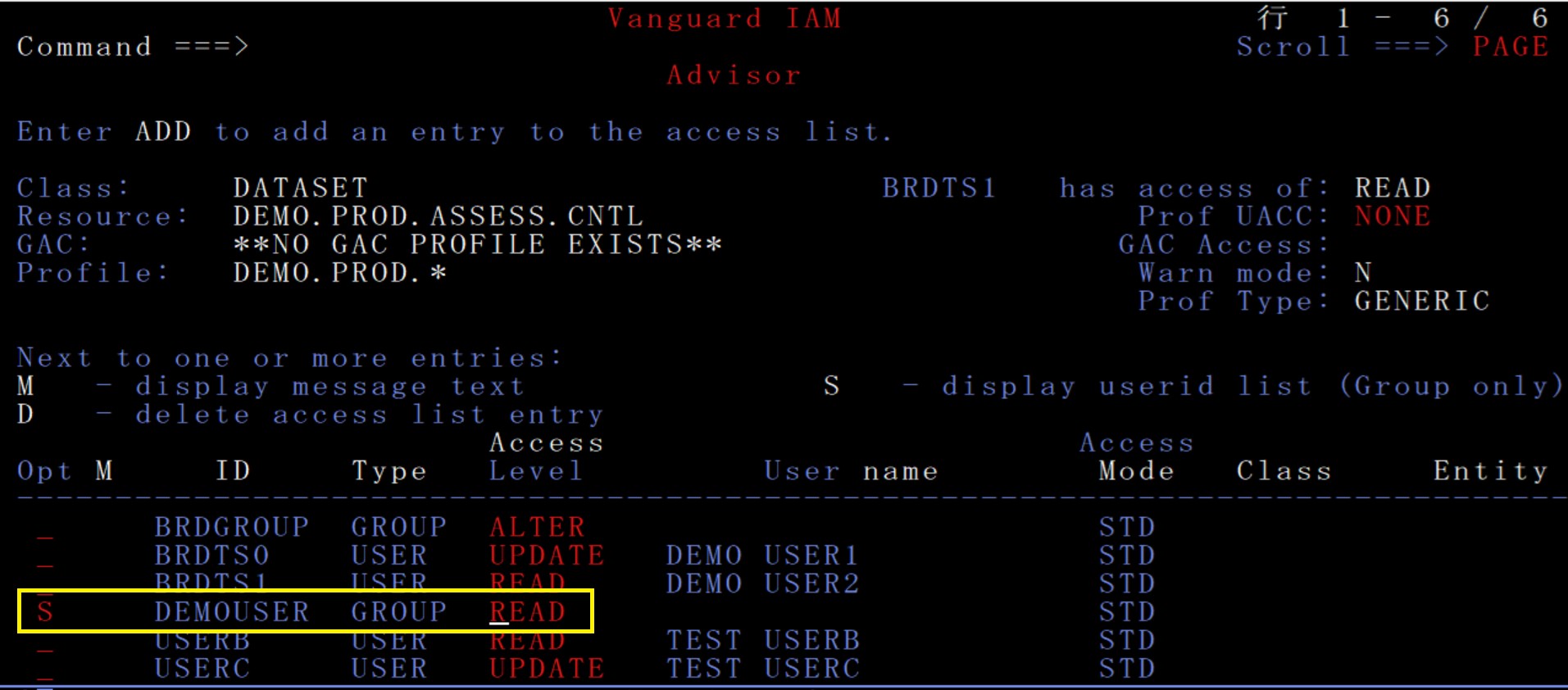

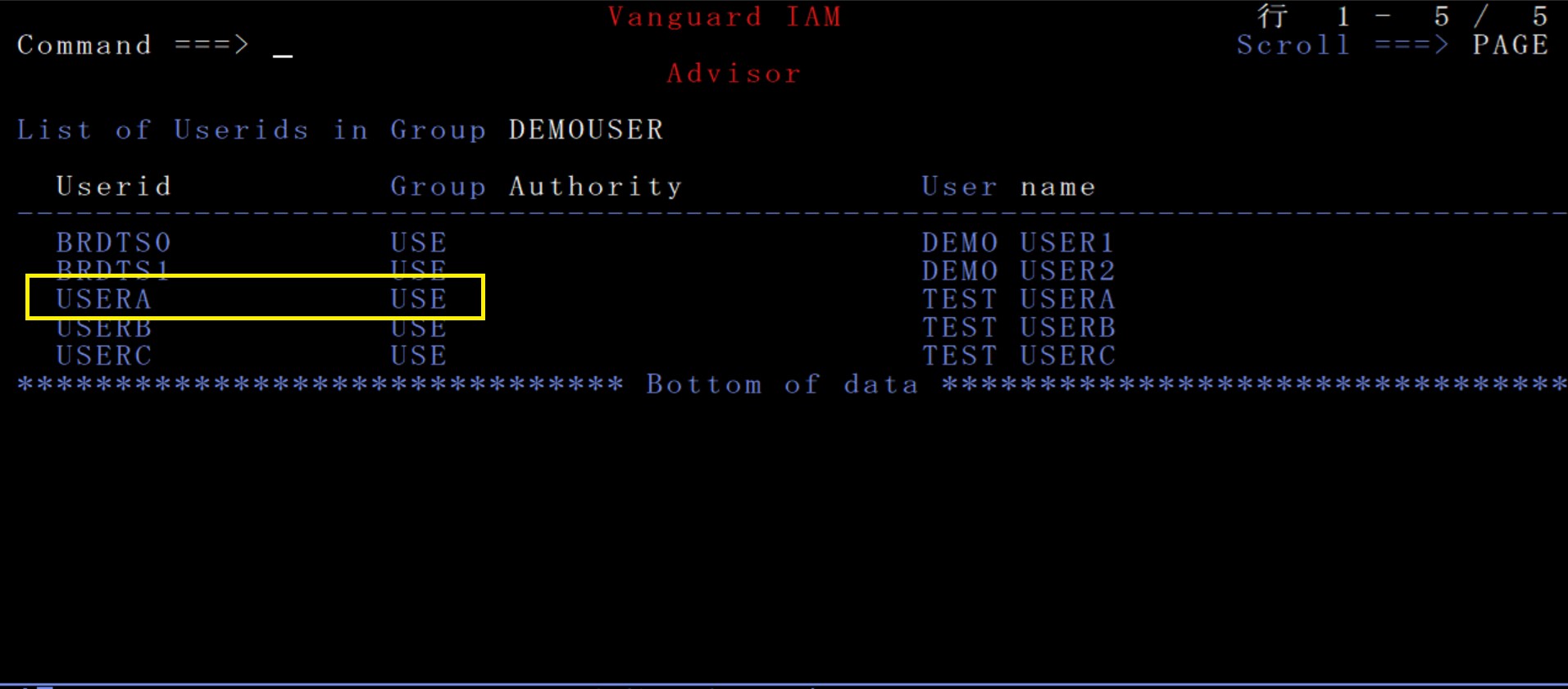

このアクセス権の中に “USERA” の定義がありませんので、リスト中の “DEMOUSER”

グループを更に詳細に調べます。

すると、DEMOUSERグループの中に “USERA” がUSE権限で定義されていました。

いかがでしたでしょうか。

Vanguardを使用すると、セキュリティ管理のタスクも高度な知識を習得する必要なく、容易に実践することが可能になります。