“A Deep Dive into the Critical SolarWinds Web Help Desk Vulnerability (CVE-2025-40551)” Feb 18, 2026 by Gloria Duo より

エージェント型AI(Agentic AI)は攻撃型セキュリティをどのように変革するのか。継続的脅威エクスポージャー管理(CTEM)と従来の侵入テストの違いとは何か。

CVE-2025-40551は、組織が日常業務で依存している ITエコシステムの安全確保の重要性、そして複数の小さな脆弱性が連鎖することで壊滅的な攻撃につながり得ることを改めて示しています。

この脆弱性は、一般的なIT業務を一元管理・効率化するために設計されたITサービス管理プラットフォームである SolarWinds Web Help Desk(WHD)に存在します。WHDの脆弱性が悪用されると、攻撃者は認証なしでリモートコード実行が可能となり、内部環境が危険にさらされる可能性があります。SolarWinds はこのリスクを軽減するため、WHD バージョン 2026.1でパッチをリリースしました。

CVE-2025-40551は単独の脆弱性として存在するのではなく、複数の関連する脆弱性を含む、より大規模なエクスプロイトチェーンの最終段階として存在します。

脆弱性チェーン

前提条件:セッションの確立

攻撃者は、WHDのログインページにアクセスするだけで有効なサーバー側セッションを確立できます。これは多くのWebアプリケーションにおける標準的な挙動であり、認証は不要です。

1. CVE-2025-40536

SolarWinds WHDは、認証、CSRF対策、アクセス制御を強化するためにリクエストフィルターを使用しています。しかし、これらのフィルターは設計が不十分であり、バイパス可能です。 “wopage”パラメータを含む細工されたGETリクエストを送信することで、未認証の攻撃者はサーバー上の内部WebObjectコンポーネントを直接インスタンス化できます。

具体的には、LoginPrefは通常のアプリケーションフローに従わずに作成可能なコンポーネントです。このコンポーネントをインスタンス化すると、有効な AjaxProxyインスタンスが作成され、クライアントリクエストとバックエンドの Java ロジック間のブリッジとして機能します。

これらの操作はすべて認証なしで実行できてしまいます。

2. CVE-2025-40551

WHDのAjaxProxy機能における安全でないJavaデシリアライゼーションにより、攻撃者は悪意のあるペイロードを作成し、それを Java オブジェクトにデシリアライズさせることが可能です。バックエンド実行パスへのアクセスを防ぐために導入された緩和策(ブラックリスト化や URIベースのサニタイズ)は容易に回避可能です。その結果、攻撃者は認証されていないリモートコード実行を引き起こすことができます。

なぜ重要なのか

ヘルプデスクプラットフォームは、ディレクトリサービス、資産インベントリ、内部ツールと頻繁に統合されています。業界全体でWHDが広く導入されていることと相まって、WHDに対する大規模な侵害は特に危険です。

この脆弱性が特に懸念される理由は、認証が不要であるという点にあります。デフォルト認証情報を削除している環境であっても、依然として脆弱性は存在します。

まとめ

CVE-2025-40551は、アーキテクチャ上の欠陥、脆弱なリクエストフィルター、安全でないデシリアライゼーションが、どのように重大なセキュリティ障害につながる可能性があるかを示しています。この種の攻撃を防御するには、個々のバグを修正するだけでは不十分です。現実世界における悪用可能性を継続的に検証する必要があります。

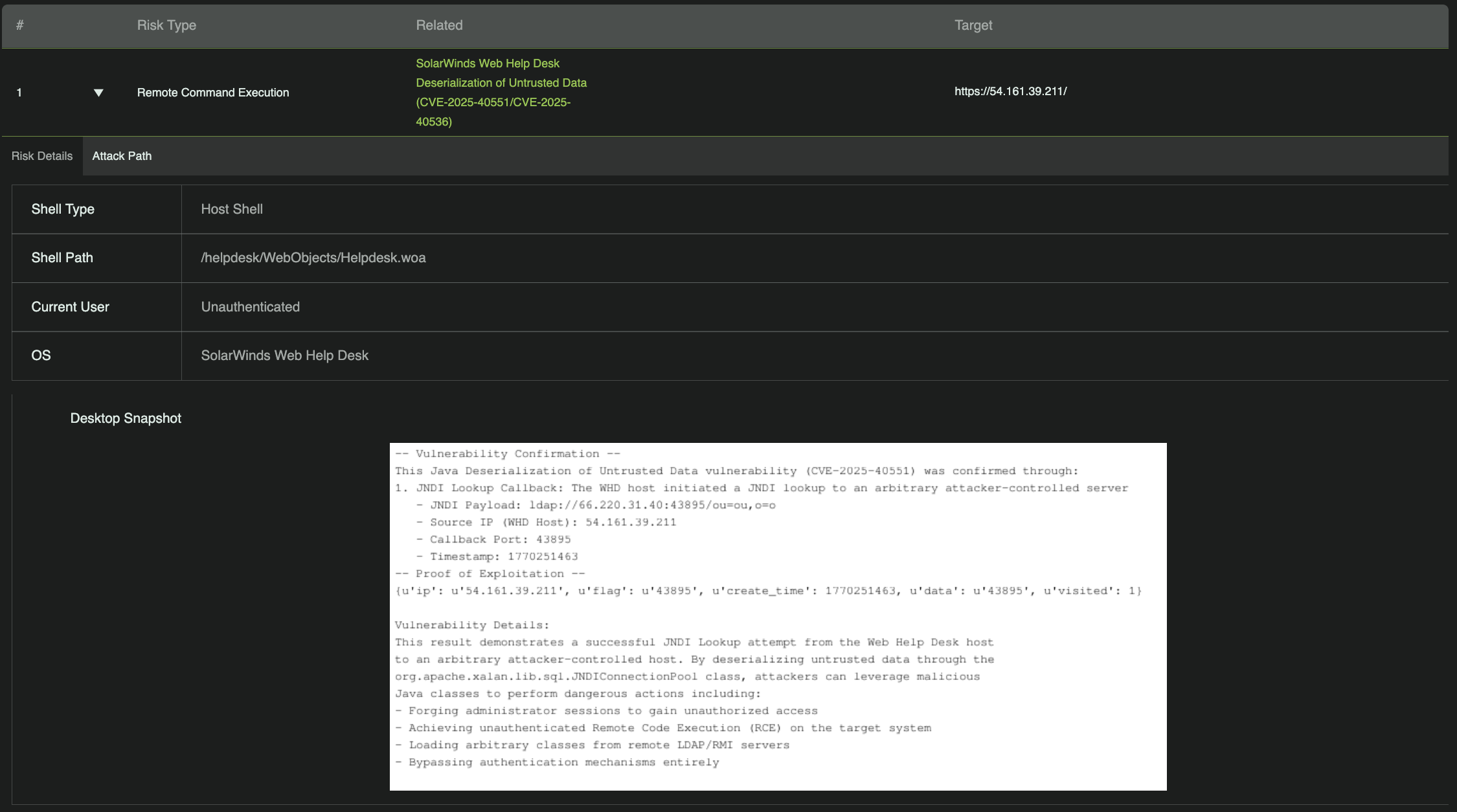

RidgeBot®:侵害・悪用可能性を証明

JNDIは、アプリケーションが名前によってリソースを検索できるようにする標準的な Java APIです。これは、データベース接続、LDAPディレクトリエントリ、リモートオブジェクト、設定値の参照に一般的に使用されます。

JNDIルックアップコールバックは、攻撃者が制御するデータによって、Javaアプリケーションがデシリアライズ中に名前参照を解決する必要がある場合に発生します。ルックアップが外部リソースを指している場合、アプリケーションは攻撃者が制御するサーバーへのネットワーク接続を自動的に開始する可能性があります。関係するクラスやランタイム設定によっては、この挙動を利用して悪意のあるオブジェクトを読み込んだり、アプリケーションの状態を操作したり、最終的にリモートコード実行へと進展させたりすることが可能です。JNDI ルックアップコールバックのトリガーは、Javaデシリアライズ脆弱性が悪用可能であることを示す指標として広く認識されています。

RidgeBotは、標的の WHDホストから確実にアウトバウンドJNDIルックアップをトリガーできます。これにより、任意のシステムコマンドを実行することなく、この脆弱性がリモートアクションの実行につながることを確認できます。

CVE-2025-40551のような脆弱性は、広く信頼されている ITサービス管理プラットフォームにおける欠陥が連鎖的に重大な影響を及ぼし得ることを示しています。SolarWinds Web Help Deskでは、複数の欠陥により、攻撃者が安全でないデシリアライゼーション経路に到達し、最終的に認証されていないリモートコード実行に至る可能性があります。

RidgeBot のようなツールは、これらの攻撃経路が本番システムにおいて実際に悪用可能であるかどうかを検証することで、セキュリティチームが理論的なリスク評価を超えた対応を行えるよう支援します。実際の悪用ロジックを安全に実行することで、組織は脆弱性を確認し、修復の優先順位を決定し、修正が攻撃者のアクセスを完全に防止していることを検証できます。

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。