サイバー攻撃の量と範囲が拡大するにつれ、企業は組織内部または組織外の特権ユーザーに関するリスクに焦点を合わせる必要がある一方で、システム全体に存在しながらも、多様な理由管理の目が行き届いていない特権アカウントを把握して、充分なパスワード管理を行うなど、基本的な対策をとる必要があります。

- システムリリース時に設定されたままのサービスアカウント

- 従業員の入れ替わりや担当交代の結果、使用されずに放置された休眠アカウント

- 一元的な管理が難しいローカルアカウント

しかしながら、システムの拡大に併せて増えていく特権アカウントを管理するにあたり、初めの一歩目である「存在の把握」すら、個別のアカウントシステムにアクセスして洗い出し、さらに長期的な運用の中で継続的に管理することは容易ではありません。

BeyondTrust(BT)社がDiscovery Toolを無償で提供

複数のリサーチ会社が特権アクセス管理分野で世界のトップレベルに位置付けるBeyondTrust社が、これらの特権アカウントに関する重要な情報を検知して提示することで、これらをプロアクティブに保護する上で必要な情報を提供する、Discovery Toolを無償で提供しています。

Discovery Toolの紹介

動画の概略

- 実質的には全てのデータ侵害で詐取されたクレデンシャル(ID/パスワード)が使用されていることをご存知でしたか。しかし適切なツールなしには、このリスクを把握することは困難です。

- BeyondTrustが無償で提供するDiscovery Toolは、素早く簡単、さらに安全に、貴社のネットワーク内の特権アカウントについて必要な情報を得られるツールです。

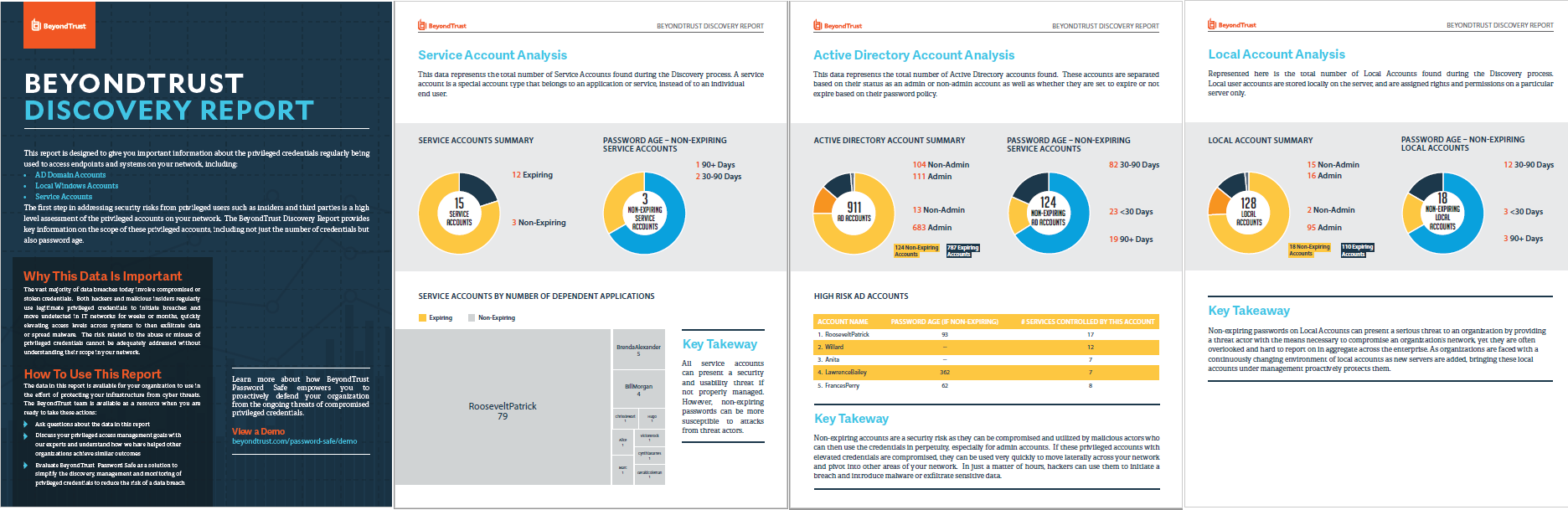

- 重要な統計データ、パスワードを最新変更後の経過日数、Active Directoryのアカウント、サービスアカウント、そしてローカルアカウントを調べることができます。

- このDiscovery Toolは貴社の情報を保護するため、パスワードがどこかに記録されたり機微なデータを保持することなしに、使用者の方にのみ結果が提示されます。

- 特権アカウントのクレデンシャルは、ネットワーク上で事業を運営していく上で非常に重要なもので、Discovery Toolはこれを保護するための装備になります。

Discovery Toolの実行時の様子

動画の概略

- デモの前に3点

- Discovery Toolがローカルマシンで特権に昇格できる状態にしてください

- Active Directoryの場合、特別な用意はいりませんが、もしポリシー上でAdmin以外のアカウントでは参照できないオブジェクトがある場合はAD Adminのアカウントを使ってください

- ローカルアカウントの検知は、対象になるマシンの”Administrators”グループのメンバーである必要があります

- また、ツールをダウンロードしたら、テンポラリーフォルダではない場所に保存してください。

- ツールを実行すると、ログイン中のアカウントが所属するADドメイン情報を自動で取得しますが、Discovery Credentialの隣にあるEditボタンをクリックすることで変更することもできます。

- ローカルアカウントをスキャンする、サービスアカウントをスキャンする、対象をサーバーのみに絞るなど、幾つかのオプションがあります。

- さらにScan Entire Domainの横にあるEditボタンをクリックすると表示されるオプションで、特定のOUに範囲を絞る事も可能です。

- 用意ができたらScanボタンをクリックします。もし実行途中でオプションを変更するなど中断したいときはキャンセルも可能です。

- スキャンが終了したらSee Resultをクリックします。

- これでPDFファイルとして出力されるレポートのダウンロードに続きます。

- レポートの方をご覧いただくと、最初にレポートの活用方法に続き、サービスアカウント、Active Directoryアカウント、そしてローカルアカウント、さらにScanサマリーと続きます。

Discovery Toolの後は?

BeyondTrustは、Discovery Toolよりもはるかにひろい範囲のプラットフォームの特権アカウントを検知して、パスワードの自動変更や、パスワード自体をユーザの目に隠ぺいした形でのRDPやSSHセッションを実現するソリューション、Password Safeを提供しています。

まずは管理対象として認識されていないWindowsアカウントをDiscovery Toolで確認して、今後の万全な管理を継続的に行うためにはPassword Safeをご提案します。