特権を管理する必要性は理解しつつも、なぜそれ程問題視するのか理解できないと考える方もいらっしゃると思います。ここでは、特権を管理しないことによって発生しうる問題点やシステムへの影響について考察してみましょう!

コロナ禍で環境が変化

WindowsやUNIXでは特権の問題がよく知られていますが、z/OSシステムはインターネット経由ではないため安全と言われてきました。しかしコロナ禍でリモートワークが増え、z/OSシステムもリモート作業が増加しているためWindowsやUNIXと同じ脆弱なネットワーク環境となっています。

重要なデータはz/OSシステム上に

WindowsやUNIXへの移行によりシステムの中心がz/OSシステムからWindowsやUNIXに移っているとは言え、企業の重要なデータの70%は未だにz/OSシステム上にあり、決済などに多く利用されているため、重要資産のあるz/OSシステムを脅威から守らなければなりません。

z/OSに於ける特権とは?

z/OSシステムの情報漏洩に一役買うと考えられる基本的なシステム機能はAPF (Authorized Program Facility)、PPT (Program Property Table)と UID(0)で表すスーパーユーザの3点で、これらを適切に保護ないと企業のシステムに致命傷を与えることになります。

忘れてはいけない人的ミス

システム機能の保護を最終的に実施するのは人です。しかし人は間違いを犯します。間違いはシステムを脆弱にするばかりか、生産性を低下させる要因になります。どんなに素晴らしい防御システムも、「人間」という脆弱性を忘れると砂上の楼閣となるため、間違いを侵せない仕組み作りも重要な点です。

複雑なRACFの管理、正しくできていますか?Vanguard RACF研修コース

特権を保護するために

特権を保護するために実施すべきことは以下の3点に集約できます。

- APF許可ライブラリーとシステム関連データセットの保護

- UID(0)スーパーユーザの管理

- RACF特権の制御

1. RACF等のセキュリティ製品で最初に実施することは、APF許可ライブラリーやPARMLIBなどのシステム関連データセットへのアクセスをRACFで保護することにより権限の無いユーザによる更新を防止し、正しい使用かを検証するためにアクセス履歴をSMF上に保存します。

2. スーパーユーザはz/OSシステム上で稼動するUSS (UNIX System Service) のユーザで、USSからz/OSシステム上のRACFに対してコマンドを発行することができるため、z/OSシステム上のOMVSセグメントを持つユーザで、且つUID=0であるユーザを管理し記録します。

3. RACFにはセキュリティ上の特権としてSPECIAL、OPERATIONSおよびAUDITOR権限があり、これらのRACF特権を使用することで、システム内のデータセットを自由にアクセス可能となるため、RACF特権の付与や発行するコマンドについても使用を制御し監視する必要があります。

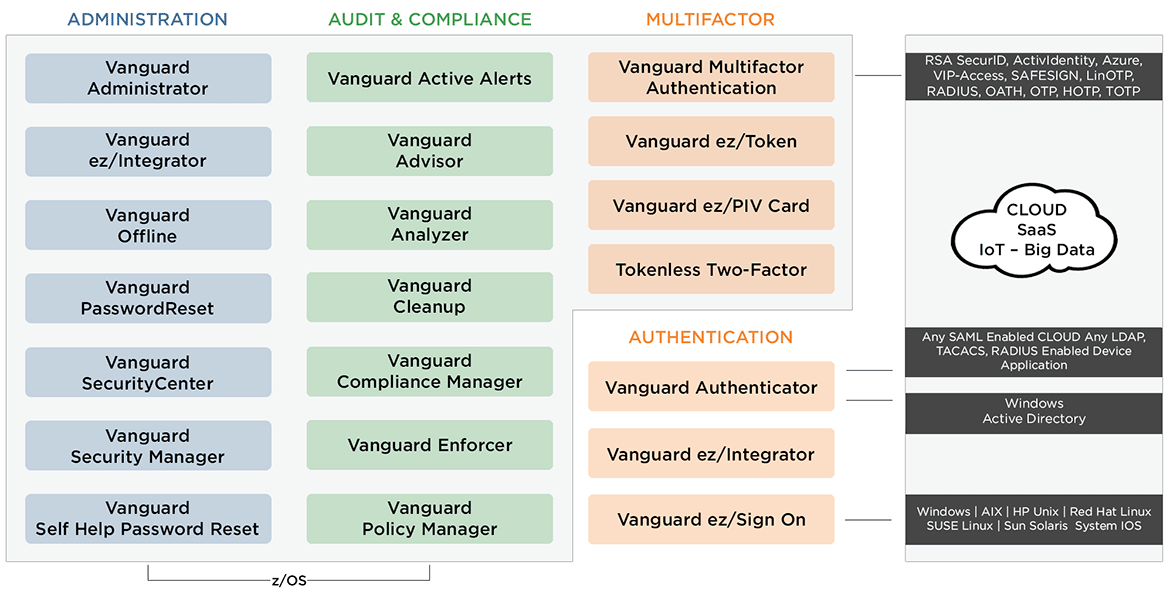

Vanguard製品はRACF管理に特化した製品群です。特に、Vanguard Policy Manager製品は、RACF特権について独自ルールを設けて使用を制御することができ、特権使用についての独自監査記録を保存しレポートします。