“Cisco Breach – A Cautionary Tale of Mismanaged Credentials & Privileged Identities” August 24, 2022 by James Maude & John Walker より

2022年8月1 日、Cisco は、ランサムウェアグループのYanluowangによって侵害を受けたことを確認しました。同日、Yanluowang グループは自身のサイトへの投稿で、機密保持合意文書やエンジニアリングファイルを含む、約3,100ファイルから成る2.75 GB分のCiscoのデータを詐取したと主張しました。

図 1 – Yanluowangのリーク サイト上のCiscoの件の投稿

侵害を認めたCiscoは調査はしたものの、製品、サービス、機密性の高い顧客データが影響を受けたとは考えていない点は注目に値することです。

侵害に対してのCiscoの公式の対応の中で彼らは次のように述べました。「Ciscoは、製品やサービス、顧客の機密データや従業員の機密情報、知的財産、サプライ チェーンの運用など、このインシデントの結果としての当社のビジネスへの影響は識別しませんでした。8月10日、悪意のある人物はファイルのリストを公開しました。また、システムを保護するための追加の対策を実装して、さらにより広いセキュリティ・コミュニティを保護するために技術的な詳細情報を共有しています。」

ただし、他の侵害と同様に、何が起こったのかを理解して、自分自身のセキュリティ対策に反映させることは役に立ちます。それではこのインシデントに関する手順 (および失敗)を調べて、学ぶことができる教訓を考察してみましょう。

Step 1. 侵害された個人アカウント(Google)を通して資格情報を取得

この侵害は、Ciscoの従業員の個人的なGoogleアカウントが侵害されたことから始まりました。これがどのように発生したかの詳細は共有されていませんが、これが起きる一般的なシナリオが複数あります。今回起きた可能性がある一般的な方法をいくつか示します。

- 従業員がフィッシングを受け、資格情報(通常ログインIDとパスワード)が渡った

- 従業員は、別の侵害で漏えいしたパスワードを再利用していた

- 資格情報を詐取するマルウェアを業員が誤ってダウンロードしていた

一般に、個人アカウントの侵害は(ユーザーがパスワードを再利用しない限り)問題にはなりませんが、この場合、従業員は Chromeにサインインし、パスワード同期機能を使用して Ciscoの資格情報を保存していました。

セキュリティ面の教訓

ここで学ぶべき教訓がいくつかあります。 まず、偶発的な漏洩を防ぐために、企業用と個人用のアカウントとデータは分離することが重要です。 二点目に、企業でのパスワードはアカウントごとに重複のないユニークな状態である必要があり、企業向けのパスワード管理ツールによって保存と管理がなされることで、適切な管理が保証されます。

ブラウザーベースの資格情報保管は多くの場合、Windows API を使用してローカルで暗号化されます。この実践によって他のユーザーが資格情報に容易にアクセスはできなくなりますが、ユーザーのコンテキストで実行されているコードは、プレーンテキストで保存されているパスワードに簡単にアクセスできます。企業が管理するシステムでユーザーが Chromeにログインできないようにすることは可能ですが、これを個人のデバイスに強制することは容易ではありません。ユーザーが他のパスワードを他の領域に保存するのを防ぐことができる Windows セキュリティ設定もあります。

Step 2. Cisco VPNへの認証

攻撃者はユーザーの資格情報を取得しましたが、Cisco VPNに対して認証を行うには、MFA(多要素認証)プッシュをユーザーのモバイルデバイスに送信して承認する必要がありました。これをクリアするため、攻撃者は2つの手法を使用しました。

- ボイスフィッシング – ユーザーが信頼するサポート機関を装ってユーザーに電話をかける

- MFA疲弊 – うんざりしたユーザーがうっかり承認し、通知を停止することを期待して、MFAプッシュ通知を繰り返しトリガー

攻撃者はMFAの承認と認証の取得に成功すると、MFAに使用する新しいデバイスを自分の制御下に登録しました。これが完了すると攻撃者は先々の認証プロセスを簡素化できます。

セキュリティ面の教訓

MFA(多要素認証)はそれ自体だけでユーザーアカウントを完全に保護するわけではなく、また、すべてのMFA手法が平等に作られているわけでもない

多くの組織では、(装置を用いる)所有ベースのMFAではなく、知識ベースのMFAを使用して認証を行っています。SMSまたはプッシュ通知を介してMFA コードを電話に送信することは、ユーザー名とパスワードのみよりも優れていますが、それでもフィッシングは可能です。この攻撃は、FIDO2 認証が非常に重要である理由も示しています。

SIMカードの複製やボイスメールの傍受から、従来のソーシャルエンジニアリングやMFA疲弊まで、知識ベースの資格情報を悪用する方法は複数あります。これらはユーザーをデバイスにリンクしていないからです。基本的な携帯電話ベースのMFAから、FIDO2のようなより安全な所有物ベースの認証に可能であれば移行することを検討する必要があります。MFA攻撃の手法とその防止方法を理解することも重要です。たとえば、ボイスフィッシング、ソーシャルエンジニアリングの試み、未承諾のMFAイベントの報告に注意するよう従業員をトレーニングすることは重要ですが、多くの場合忘れられています。また、MFAロギングを有効にし監視して、予期しないアクティビティの急増、通常とは異なる時間のアクティビティ、新しいデバイスの登録などを特定する必要もあります。究極的にはMFAは完璧ではなく、正しく実装する必要があることを留意することが重要です。

Step 3. 実行、持続、横移動

攻撃者は、VPN 経由でCiscoの内部ネットワークに接続すると、盗んだ資格情報を悪用して内部システムに接続しました。 LogMeInやTeamViewerなどの多くのツールを持ち込み、リモートアクセスと活動の持続性を確保することができました。その後、Cobalt Strike と Mimikatzが、エクスプロイト(脆弱性などセキュリティ上の欠陥を悪用するコード)、クレデンシャルハーベスティング(悪用のための資格情報収集)、ラテラルムーブメント(システム内の水平移動、横展開)のために投下されました。インシデント対応チームに最初に警告を発したのは、これらのツールの存在でした。

注目に値するのは、脅威の行為者が、live off the landと呼ばれるIT環境内に既存の正当なソフトウェアを悪用したファイルレス手法を使用するのではなく、環境に複数のツールを導入することによって、異常に「うるさい」ように見せたことです。なぜそうしたのかは不明ですが、この行為者が音声フィッシング技術を使用して、初期アクセスに重点を置いていることを示している可能性があります。多くの場合、攻撃者は特定の領域に特化しており、次の段階に向けて別の攻撃者にアクセスを売却しますが、Ciscoへのアクセスは魅力的すぎて売れないことが判明した可能性もあります。

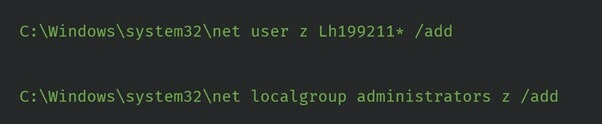

攻撃者が権限をどのように昇格させたかは正確な詳細は共有されていませんが、攻撃者がマシンアカウントを含む、環境内のいくつかの特権アカウントを悪用したことは明らかです。これらの権限は、横方向に移動してシステムに新しいローカル管理者アカウントを確立するために使用され、”z”というローカル管理者アカウントを作成して、既存のローカル管理者ユーザーアカウントのパスワードをリセットしました。

図 2 – 新しいローカル管理者ユーザーを作成するコマンド

このローカル管理者アカウントは、偵察ツール (adfind や secretsdump など) を実行して追加の資格情報を取得したり、侵害されたシステムでSAMデータベースとLSASSメモリをダンプしたりするために使用されました。

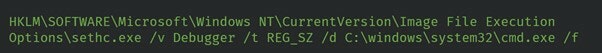

また、攻撃者はこの権限を利用して、”sticky keys”と呼ばれるトリックを使用して、Windowsロック画面のバイパスを確立しました。 彼らは cmd をデバッガーとしてsticky keyに接続し、ログインすることなしに、ログオン画面からSYSTEMコマンドプロンプトを起動できるようにしました。

図 3 – SYSTEM レベルのシェルを使用してログインをバイパスする「スティッキー キー トリック」を実行するために使用されるコマンド

この方法は、使用していた資格情報が取り消された場合に役立ちます。 攻撃者は、確立されたリモートアクセスツールとこのロック画面バイパスを使用して、ローカル管理者アカウントをリセットしたり、特権コマンドを実行したりすることができます。この手法は一般的にAVやEDR製品で検出できるにも関わらず使用されたことは注目に値します。

セキュリティ面の教訓

VPNは従業員だけを許可するのではありません

これは、多くの組織が、通常は広範なネットワークアクセスを提供するVPNから移行している理由の良い例です。 ゼロトラストネットワークアクセス (ZTNA) アプローチでは、従業員が必要とするアプリケーションやツールのみ、きめ細かくアクセスできるようにすることで、より制御された安全なシステム使用を提供します。 このようなゼロトラストセキュリティ制御は、そもそも侵害が発生する可能性を減らすだけでなく、侵害が発生した場合の影響範囲も制限します。

VPNを使用している場合でも、ネットワークの分離、アクセスログ、およびトラフィックの監視に関して取り入れられるベストプラクティスがあり、侵害を封じ込めて検出できるようにします。 このケースでは、制御および制限された可能性のある広範なアクセスのために、攻撃者が侵入して拡大するのが確認されました。

最小権限の原則は新しいものではありませんが、有効です

ここでの脅威の行為者の手口は、堅牢なアプリケーション許可リストと権限管理が根本的に重要で、かつ強力な防御手段である理由も浮き彫りにしています。未知のアプリケーションが実行されるのを防ぐ機能、または少なくとも権限への簡単なアクセスを制限して、攻撃者が資格情報をダンプするのを防ぐ機能は、攻撃者やマルウェアが攻撃を実行、または展開させる能力を最小限に抑えます。

特権アカウントは、ローカルとドメインの両方で、注意深く監視し管理する必要があります。 ユーザーの管理者権限を検出して削除できること、そしてマシンアカウントとサービスアカウントを管理できることは、攻撃対象領域を縮小して、攻撃者がネットワーク内を移動する能力を制限するのに非常に役立ちます。

ある特権アカウントが別の特権アカウントにつながる

侵害された特権アカウントにより、攻撃者は横方向に移動し、より多くの資格情報を収集し、最終的にドメイン コントローラーとCitrixサーバーに侵入することができました。しかし、この広範な侵害にもかかわらず、Ciscoは、盗み出された唯一のデータは、侵害された1人のユーザーの Active Directory アカウントにリンクされたBoxフォルダの内容であると考えています。

いったんCiscoがシステムから脅威アクターを排除すると、さらに数回、Ciscoの VPN へのアクセスの試みがあり、組織の幹部に連絡を取ろうとしました。 電子メールの連絡先には、加害者がCiscoのデータにアクセスしたことを示すファイルのスクリーンショットが含まれていました。

特権アカウントを検知する無償Tool、Privileged Access Discovery Applicationで把握されていないバックドアを見つけてみましょう

Ciscoの侵害事例:攻撃と防御のまとめ

このCiscoの侵害は、1つの IDの侵害を起点に断固たる攻撃者が企業を侵害する可能性があることを新たに思い出させるものでした。今回の侵害から得られた重要なポイントは次のとおりです。

- 従業員の個人アカウントが企業の境界を越える可能性があり、攻撃者が足場を固めることができる弱点を引き起こします。

- MFAはそれ自体でユーザーアカウントを完全に保護するわけではなく、すべてのMFA手法が同等に作られているわけではありません。従業員の教育、MFA ログの監視、および理想的には FIDO2 の使用が、セキュリティリスクを軽減する上で重要です。

- VPNは、攻撃者に対して開かれたドアを提供するべきではありません。侵害を想定して、それに応じた防御を構築すべきです。被害の影響「半径」を制限するZTNAアプローチを検討してください。

- より多くの特権は、より多くの問題につながります。ID の侵害は問題ですが、それが特権IDである場合は問題が指数関数的に増加します。リスクを軽減するためには、ローカルおよびクラウドシステム上のヒトの ID とマシンの ID の権限に、最小権限の原則を適用することが不可欠です。

- ログをとり、耳を澄ます。Ciscoの侵害では攻撃者は騒々しくて、これが攻撃の貴重な指標を提供しました。新しいローカル管理者アカウントの作成、不正なリモートアクセス ツールのインストール、MFAに登録された新しいデバイスはすべて、監査および制御できる操作です。

この攻撃全体において、特権IDとアクセスが侵害されました。これらは攻撃者が展開するために不可欠でした。特権認証情報、ID、および安全なリモート アクセスの保護について詳しく知りたい場合は、BeyondTrust にお問い合わせください。PAM(特権アクセス管理)に対する当社の包括的なアプローチは、外部からの攻撃と内部関係者の脅威に対する強力な複合的な保護を提供すると同時に、ゼロトラストのセキュリティ原則を実現します。

James Maude と John Walker、サイバーセキュリティ研究者

James Maudeは、BeyondTrustの英国マンチェスターオフィスのサイバーセキュリティ主任研究者です。James はセキュリティ研究において幅広い経験を持ち、進化するセキュリティ環境における攻撃ベクトルと傾向を特定するために、マルウェアとサイバー脅威の詳細な分析を行っています。 フォレンジックコンピューティングのバックグラウンドと、セキュリティリサーチコミュニティへの積極的な関与でサイバーセキュリティの専門家としての発信をしています。彼は定期的に国際イベントに出席して、ウェビナーを通して脅威と防御戦略について議論しています。

John Walker は、クラウド セキュリティを専門とする BeyondTrust のサイバーセキュリティ研究者です。