“Reflections on 2024: Strengthening Defenses for Palo Alto Networks and Fortinet” Nov 15, 2024 by Vincent Qi より

サイバーセキュリティの環境は日々変化し、新たな脆弱性が驚くべき速さで発見されています。企業は重要インフラを保護するため、常に警戒を怠ることができません。特に、Palo Alto NetworksやFortinetのような広く導入されているセキュリティソリューションは、攻撃者の格好の標的となります。これらのソリューションは、脅威に対抗する上で不可欠ですが、同時にファイアウォール、移行ツール、設定ミスなどを狙う侵入者にとって非常に魅力的なターゲットでもあります。

2024年、Palo Alto NetworksのPAN-OSやFortinetのFortiGateファイアウォールにおいて重要な脆弱性が発見され、予防的な対策の重要性が改めて強調されています。認証バイパス、SQLインジェクション、サービス拒否(DoS)攻撃など、多様な脅威が存在し、強固なセキュリティ対策を施しているシステムであっても攻撃の足がかりとなる可能性があります。以下では、今年これらのプラットフォームで発見された特に影響の大きい脆弱性について取り上げ、こうした重要なテクノロジーに頼る組織への影響を考察します。

2024年に明らかになったPAN-OSの重大な脆弱性と教訓

Palo Alto NetworksのPAN-OSは、多くのファイアウォールやセキュリティアプライアンスの基盤として機能しており、現代のサイバーセキュリティインフラに不可欠な要素となっています。広範に導入されていることで、攻撃者にとって脆弱性を悪用して防御をバイパスする格好の格好の標的になっています。2024年に明らかになった脆弱性は、最新のセキュリティアップデート適用や適切な設定の重要性を改めて浮き彫りにしました。

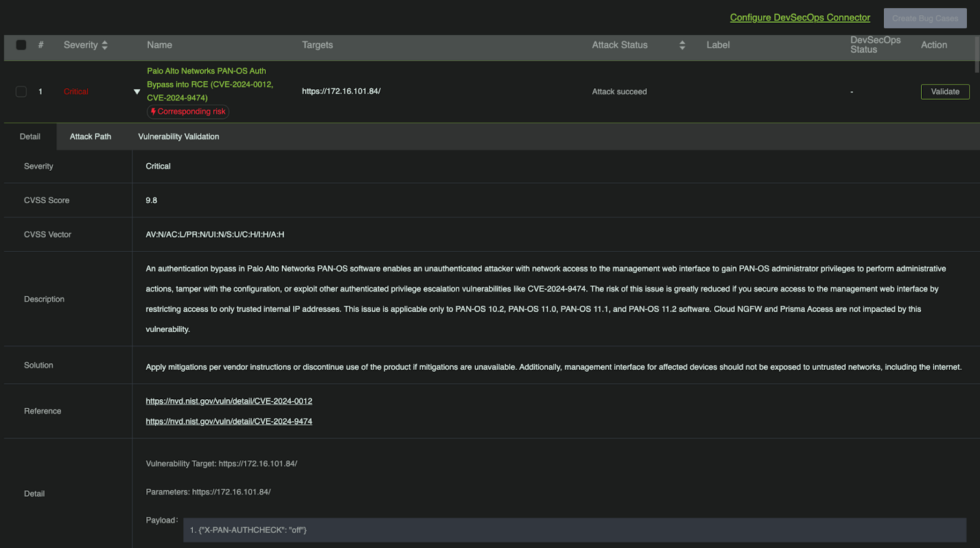

特に深刻な脆弱性の一つとして、PAN-OSにおける認証バイパスの問題が挙げられます。

攻撃者は、HTTPヘッダー「X-PAN-AUTHCHECK: off」を使用することで、認証を完全に迂回し、管理者権限を取得できます。この単純な手法により、ファイアウォールの設定を改変したり、不正なコードを実行したりすることが可能となり、ネットワーク全体が危険にさらされます。管理インターフェースへのアクセスを厳格にIPホワイトリストで制限することが、こうした攻撃を防ぐ第一の防衛策となります。

また、PAN-OS本体だけでなく、関連ツールにも脆弱性が存在します。例えば、ファイアウォール移行ツールのExpeditionでは、セットアップ後に機密性の高いエンドポイントが露出してしまう可能性があり、攻撃者に管理者権限を奪われたり、認証情報を収集されたりするリスクがあります。さらに、ExpeditionのSQLインジェクションの脆弱性を利用されると、データベースの改ざんや機密情報の窃取、任意のコマンド実行が可能になります。このように、便利なツールも正しく設置し管理されなければ脆弱性の温床となるケースも少なくありません。

2024年に発見されたその他のPAN-OSの脆弱性には、DNSクエリを利用したサービス拒否攻撃や、GlobalProtectの脆弱性を悪用したルート権限の取得などが含まれます。これらの多くは、米国政府がCISAのKEV(Known Exploited Vulnerabilities)リストに追加するほど深刻な問題でした。攻撃者がファイアウォールを無効化でシステムを侵害し、信頼されたデバイスを悪用してネットワークを侵害する可能性があるため、組織は定期的な更新、厳格なアクセス制御、不正アクセス対策を徹底する必要があります。これらの課題は、小さな見落としであっても、深刻な侵害、運用の中断、データ損失につながる可能性があるため、積極的で包括的なセキュリティ対策が不可欠であることを思い出させます。

Fortinetへの攻撃:広範な導入と高リスクCVE

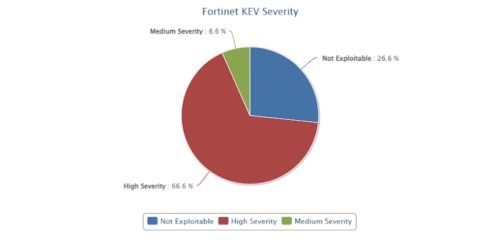

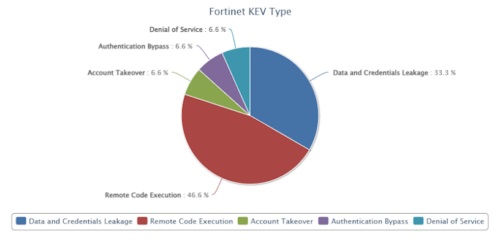

2024年にPalo Alto Networksが直面した課題は重大でしたが、同様のリスクにさらされているのは同社だけではありません。Fortinet、特にFortiGateファイアウォールは、広範に展開されているため、サイバー犯罪者にとって魅力的な標的となっています。CISAの「既知の悪用された脆弱性(KEV)」リストには、Fortinetに関連する15件のCVEが掲載されており、そのうち11件は、リモートの攻撃者が認証なしでシステムを直接侵害できるものです。

2024年には、新たに3件のリモートコード実行(RCE)脆弱性がKEVリストに追加されました。RCE脆弱性は特に危険であり、攻撃者が悪意のあるコードを実行し、デバイスを完全に制御することが可能となります。その結果、ネットワークの侵害、データの窃取、サービスの中断といった重大な影響が生じる可能性があります。FortinetデバイスのRCE脆弱性は特に深刻です。これらのデバイスはネットワークの最前線で防御を担っているため、攻撃者にとって格好のターゲットとなります。

RCE脆弱性に加え、Fortinetは認証情報漏洩やデータ流出のリスクにも直面しています。これらの脆弱性が悪用されると、ログイン情報やネットワーク設定、機密データなどが攻撃者に流出し、セキュリティ対策を回避される恐れがあります。流出した認証情報は、デバイスの乗っ取り、不正アクセス、さらにはネットワーク内の横展開攻撃に利用される可能性があります。

さらに、サービス拒否(DoS)攻撃、認証バイパス、アカウント乗っ取りといった脆弱性も報告されています。CVEの件数自体は多くないものの、その影響は深刻であり、組織にとって大きなリスクとなり得ます。

一言で言えば、FortinetはRCE、認証情報漏洩、その他の脆弱性によってシステムの侵害やネットワーク侵入のリスクに直面しています。特に、広範に導入されているFortiGateファイアウォールに存在するこれらの脆弱性は、Fortinetをサイバー攻撃の主要な標的としています。

Fortinetの既知の悪用されたCVE

KEVリスト掲載のCVE:15件

11件は権限やローカル ネットワーク アクセスなしで悪用される可能性あり — 攻撃者はシステムを部分的または完全に制御できるようになり、保護するはずの対象のネットワークそのものを Fortinet 製品で攻撃する可能性があります。

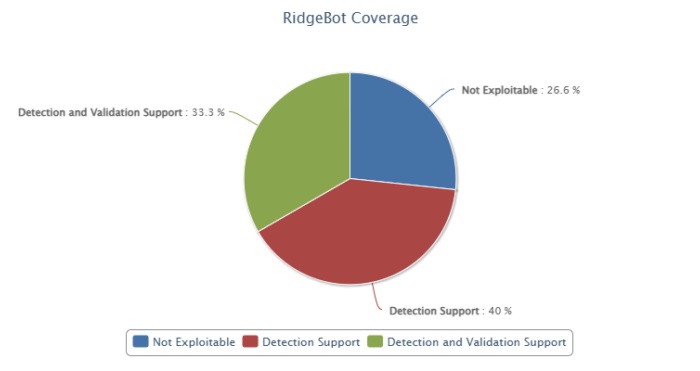

RidgeBot®によるFortinetの脆弱性対応

11件の未認証CVEに対応する検知プラグイン:RidgeBot®はこれらの脆弱性を特定・報告し、攻撃者が悪用する前に対策を講じることを支援します。

5件のCVEに対応する検証プラグイン:攻撃が成功した場合の影響を検証し、優先的な修正対応を可能にします。

KEVリスト掲載以外の脆弱性にも対応

RidgeBot®は、KEVリストには掲載されていないものの、すでに概念実証(PoC)が公開されているFortinetの高リスク脆弱性4件(高リスク3件、中リスク1件)にも対応し、包括的な防御を提供します。

RidgeBot®: Palo Alto NetworksとFortinetをリアルタイムで保護

Palo Alto NetworksやFortinetのソリューション、またはその両方を利用している場合でも、RidgeBot®はリアルタイムのプラグイン更新を通じて新たな脅威に対応し、継続的にシステムを保護します。実際の攻撃をシミュレーションすることで脆弱性を特定し、具体的な対策を提示します。認証バイパスやSQLインジェクション、重要な設定ミスまで、RidgeBot®はあらゆる規模のインフラに適応し、攻撃対象領域を最小化するとともに、進化し続けるプラグインライブラリによって包括的な防御を提供します。

Ridge SecurityのAI駆動型自動テストを活用することで、組織はネットワーク全体に潜むリスクを迅速に特定できます。脆弱性が発見されると、RidgeBot®は脆弱性の種類、深刻度、詳細な説明などを含むレポートを生成します。この情報をもとに、脆弱性の内容や影響を正確に把握し、適切な修正を迅速に実施することが可能になります。

情報化社会において、サイバー脅威は至るところに潜んでいます。Ridge Securityは、新たに発見される脆弱性を常に監視し、お客様の安全を守ります。拡大し続ける脅威インテリジェンスデータベースを活用し、RidgeBot®は進化するサイバー攻撃に対して比類のない防御を提供します。絶えず変化する脅威環境の中で安心と強固なセキュリティを確保するために、ぜひRidgeBot®のご説明についてお問い合わせください。