“Critical Ivanti EPMM Vulnerabilities (CVE-2025-4427 & 4428): RidgeBot® Can Detect & Validate the Threat” Jul 14, 2025 by Max Blennemann より

Ivanti Endpoint Manager Mobile(EPMM)は、企業向けのモバイルデバイス管理(MDM)ソリューションであり、従業員が使用するスマートフォンやタブレットなどのモバイルエンドポイントを、安全に一元管理するための機能を提供します。この製品はもともとMobileIronとして開発されていましたが、2020年にIvanti社が買収し、現在のEPMMへと統合されました。

EPMMは、企業所有端末と従業員所有端末(BYOD)の両方に対応し、登録、構成、セキュリティポリシーの適用、監視といった管理機能を提供します。主な特長として、従業員のデバイス上において企業データや業務アプリケーションを個人のコンテンツから分離する、安全なコンテナを作成する機能があります。また、EPMMには、侵害されたデバイスの脅威検出、自動コンプライアンス適用、紛失・盗難時のリモートワイプといった、高度なセキュリティ保護機能も含まれています。

Ivanti EPMMプラットフォームでは、次の2件の重大な脆弱性が発見されています。

- CVE-2025-4427(認証バイパス)

- CVE-2025-4428(リモートコード実行)

これらの脆弱性は、個別に悪用可能であるだけでなく、組み合わせて利用されることで、攻撃者が認証を回避し、対象システム上で任意のコマンドを実行できるようになります。これは、企業のセキュリティに重大なリスクをもたらします。

CVE-2025-4427:認証バイパス

この脆弱性により、攻撃者は正規の認証情報なしに、制限されたAPIエンドポイントへアクセスできてしまいます。

たとえば、社員証が必要なオフィスビルに、誰でも通れる隠しドアがあるようなものです。EPMMでは、特定のWebリクエスト(例:デバイスがアクセスするサービスAPI)に対して、リクエスト送信者が正当なユーザーであるかどうかを確認するプロセスが適切に実行されていませんでした。

本来、システムはアクセス許可を出す前に「あなたは管理者ですか?」と確認すべきところ、設定ミスにより一部のリクエストが認証チェックなしで処理されていました。

CVE-2025-4428:リモートコード実行

この脆弱性では、攻撃者が特定のWebリクエストの処理方法に存在する欠陥を悪用することで、任意のJavaコードを実行できるようになります。

具体的には、Java Expression Language(JEXL)を用いて細工されたコマンドを送信することで、EPMMをだまして、コマンドライン上で好きなコードを実行させることができます。

これは、裏口からセキュリティの厳重な建物に忍び込むだけでなく、建物全体のセキュリティシステムを自由に再構成できる「マスターコントロールパネル」を発見するようなものです。

攻撃者はこの脆弱性を利用して、マルウェアを展開したり、機密データを持ち出したり、管理対象デバイスを乗っ取ったりすることが可能です。しかもこれらすべてを認証なしで実行できるのです。

影響の大きさ

EPMMは、企業のモバイルエンドポイント全体を制御しているため、侵害されれば影響は広範囲に及びます。スマートフォンやタブレットにとどまらず、ネットワーク全体にわたって機密情報の流出やシステムの不正操作が可能となります。

さらに深刻なのは、EPMMがこれらの攻撃を検知するアラートを出さない場合があることです。ログイン失敗の試行すら記録されないケースもあり、侵害が長期間にわたって発見されないリスクがあります。

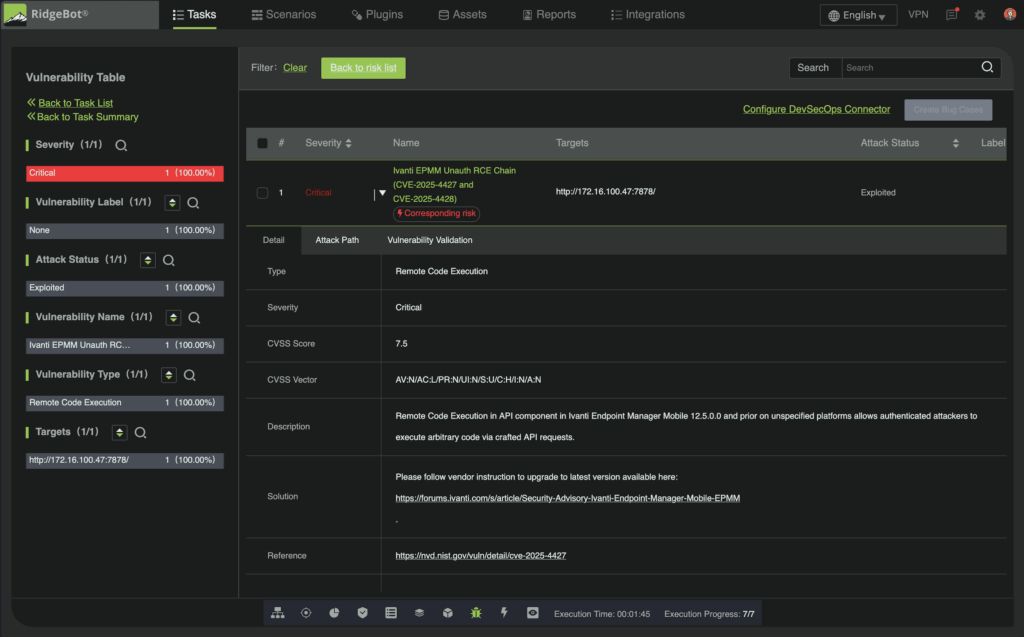

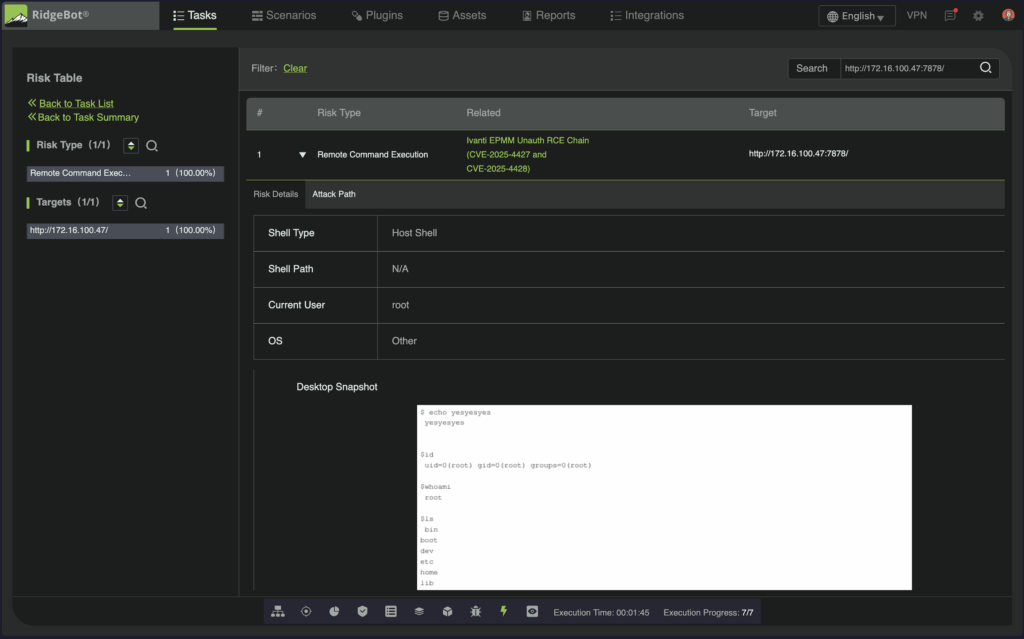

RidgeBot®による検出と検証

RidgeBot®を使用することで、脆弱性を自動的に検出し、ユーザーに警告を発しつつ、その脆弱性が引き起こしうる悪影響を実証することができます(以下の例に示す通りです)。

図1:脆弱性情報

図2:コマンドによるリモートコード実行のデモ

今日のように脅威環境が急速に進化する中では(Ivanti EPMMの脆弱性など、最近の悪用事例がその典型です)堅牢なサイバーセキュリティはもはや選択肢ではなく、必要不可欠なものです。RidgeBot®による自動ペネトレーションテストは、デジタル資産全体の脆弱性やリスクを明らかにするために設計された不可欠な防御手段です。

RidgeBot®は、攻撃者にとっての「機会のウィンドウ(攻撃可能な期間)」を大幅に短縮し、本来数ヶ月間残る可能性のある脆弱性をわずか数時間に変えることができます。

RidgeBot®の中核には、集合的な脅威インテリジェンス、深い脆弱性インサイト、および高度なAI主導の意思決定機構が組み込まれています。この高度なエンジンにより、RidgeBot®は実際の攻撃者の戦術を模倣し、発見事項を注意深く特定・悪用・文書化することが可能です。これには高度な倫理的ハッキング技術が用いられます。

RidgeBot®は、攻撃ベクトルを検出し、脆弱性を確認するだけでなく、実行可能な修復手順を提供します。—しかもそれは、悪意ある攻撃者が脆弱性を悪用するより前に行われます。

この継続的かつ自動化されたテストにより、セキュリティチームは能動的にデジタルセキュリティ体制を強化することができます。RidgeBot®は使いやすさを考慮して設計されており、確かなITスキルを持つ方であれば誰でも扱えます。

これにより、防御側はサイバー犯罪者より一歩先を行動できるようになり、組織全体のレジリエンス(回復力)を高めることが可能になります。

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。