“Citrix NetScaler Out-of-Bounds Memory Read Vulnerability CVE-2025-5777” Aug 4, 2025 by Yichen Liu より

Citrix NetScalerは、エンタープライズアプリケーションの配信を最適化、保護、制御するネットワーク製品です。主に高性能ロードバランサー、SSLオフローダー、アプリケーションファイアウォール、コンテンツスイッチとして機能し、オンプレミスとクラウドの両方の導入をサポートします。拡張性とセキュリティを重視して設計されており、VDI(仮想デスクトップインフラストラクチャ)、eコマース、SaaSプラットフォームなど、シームレスなアプリケーションパフォーマンスが求められる環境で広く利用されています。

特に医療、金融、政府機関などの業界でニッチな分野で確固たる地位を築いており、従来型データセンター環境とハイブリッド環境の両方で重要な役割を果たしています。

2025年6月17日、NISTはメモリオーバーリードの脆弱性であるCVE-2025-5777を公開しました。この脆弱性により、リモートの不正な攻撃者がサーバーのメモリから機密情報を読み取ることができます。

影響を受けるNetScaler ADCおよびNetScaler Gatewayのバージョンは:

- 14.1(14.1-43.56より前)、13.1(13.1-58.32より前)

- 13.1-FIPSおよびNDcPP(13.1-37.235-FIPSおよびNDcPPより前)

- 12.1-FIPS(12.1-55.328-FIPSより前)

- NetScaler ADCおよびNetScaler Gatewayのバージョン12.1および13.0

この脆弱性の悪用が容易であることと、その影響の大きさから、NISTはCVSSスコア7.5を割り当てました。

さらに、この脆弱性は2025年7月10日にCISAの既知の悪用脆弱性カタログに追加されており、既に悪用事例が確認されていることを意味します。

この脆弱性により、攻撃者はメモリの特定の部分を読み取ることはできないものの、複数回の試行により、メモリ内の機密情報に加えてセッショントークンを取得し、直接ログインすることでさらなる攻撃を行うことが可能になります。

これにより、影響を受けるシステム全体を制御できるようになる可能性があります。

Ridge Securityの専任エンジニアチームは、CISA KEVカタログの更新に対し、迅速に対応しています。このブログ執筆時点では、すでにこのCVEをスキャンするためのプラグインが次期リリースに含まれる予定であることをお知らせいたします。

このCVEが発見された場合は、関連する更新バージョンをできるだけ早くインストールすることを強くお勧めします。

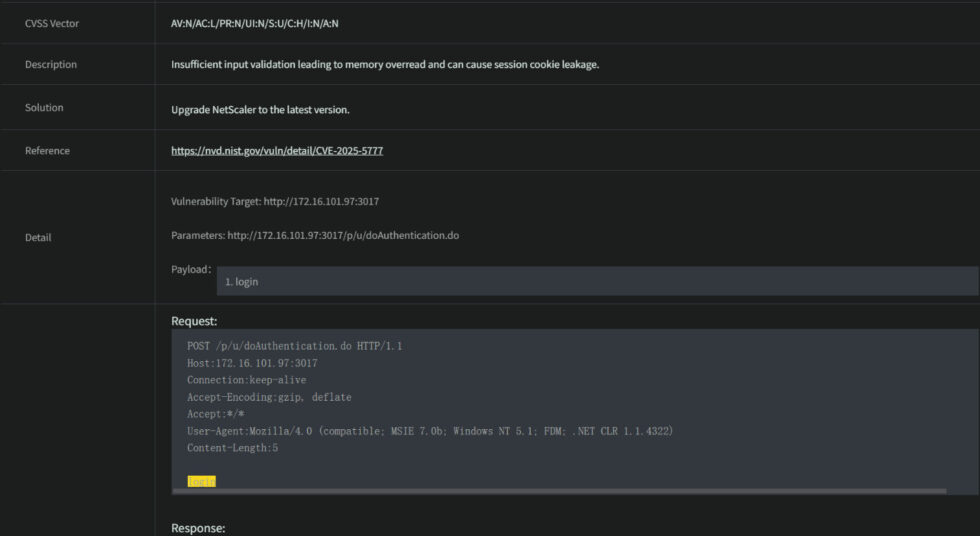

図1:CVE-2025-5777に関する脆弱性レポート

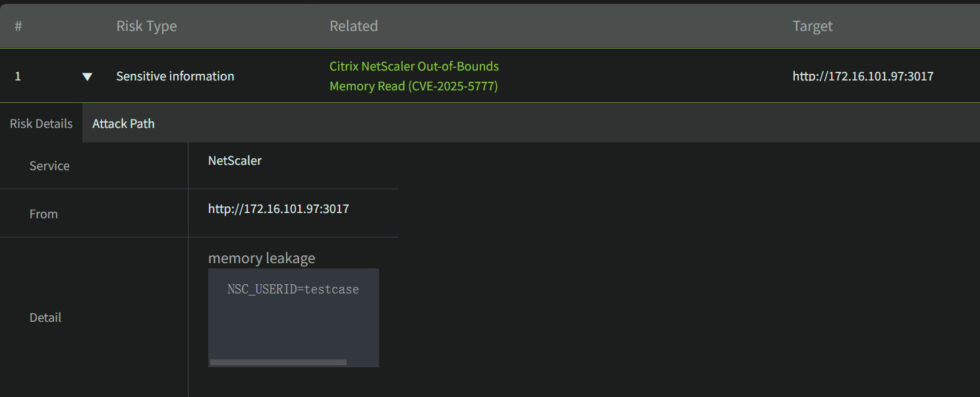

図2:CVE-2025-5777に関するリスク項目レポート

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。