“Threat Analysis: Unpacking the “ToolShell” Zero-Day in Microsoft SharePoint” Aug 13, 2025 by Vincent Qi より

2025年7月、Microsoft SharePoint Enterprise Server において、「ToolShell」と総称され、CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771 として追跡される複数の重大な脆弱性が発見されました。

これらの欠陥は現在も実際の攻撃で悪用されており、脆弱なオンプレミスサーバー上で認証不要のリモートコード実行をさせてしまいます。

SharePoint は他の Microsoft サービスと統合されているため、侵害されたシステムは、より深いネットワーク侵入を狙う上で高価値の標的となります。

CVE-2025-53770 は、これまでで最も深刻な SharePoint の脆弱性の一つとして際立っており、オンプレミス版 SharePoint を運用する組織は、侵害された可能性が高い前提で扱うべきです。

これは単純に「パッチを当てて次へ」というシナリオではありません。

もし攻撃者が更新前にアクセスを獲得していた場合、窃取した鍵や隠されたバックドアを利用して持続的に活動している可能性があります。

脅威を完全に根絶するには、プロアクティブな修復と継続的な監視が不可欠です。

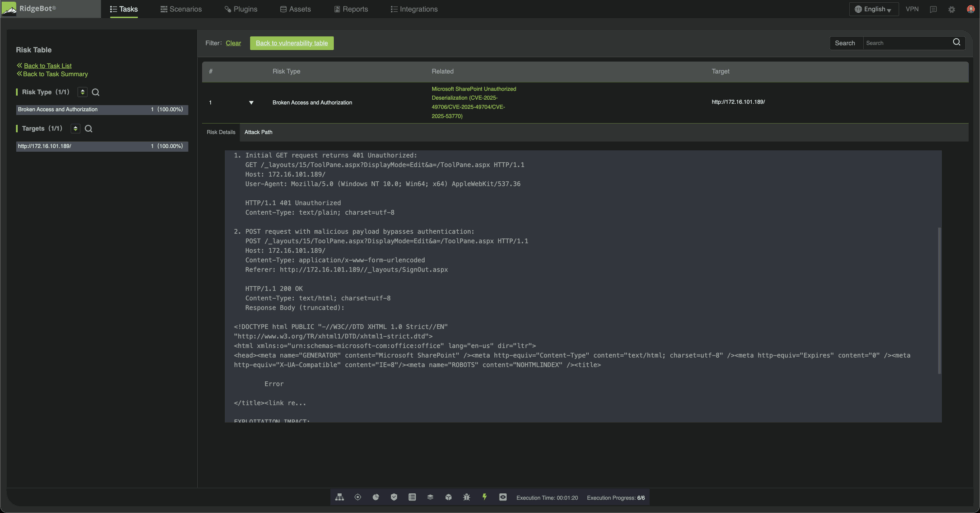

悪用は典型的に、認証回避を目的に細工された HTTP リクエストと偽装された Referer ヘッダーを用いて、/layouts/15/ToolPane.aspx エンドポイントを標的とします。

攻撃者はその後、悪意ある .aspx ファイルをアップロードしてサーバーから暗号鍵を抽出し、高度なデシリアライゼーション(オブジェクト復元)に基づく RCE を行うための署名付き __VIEWSTATE ペイロードを作成します。

この攻撃チェーンは、金融、エネルギー、教育、医療といった分野で確認されており、最終段階でランサムウェアが展開されることがよくあります。

ToolShell の出現は、継続的かつプロアクティブな脆弱性管理の緊急性を強調しています。

これに対応して Ridge Security は、制御されたテスト環境において、CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、CVE-2025-53771 などの脆弱性を検出し、安全に悪用(検証)できる RidgeBot® プラグインを迅速に開発しました。

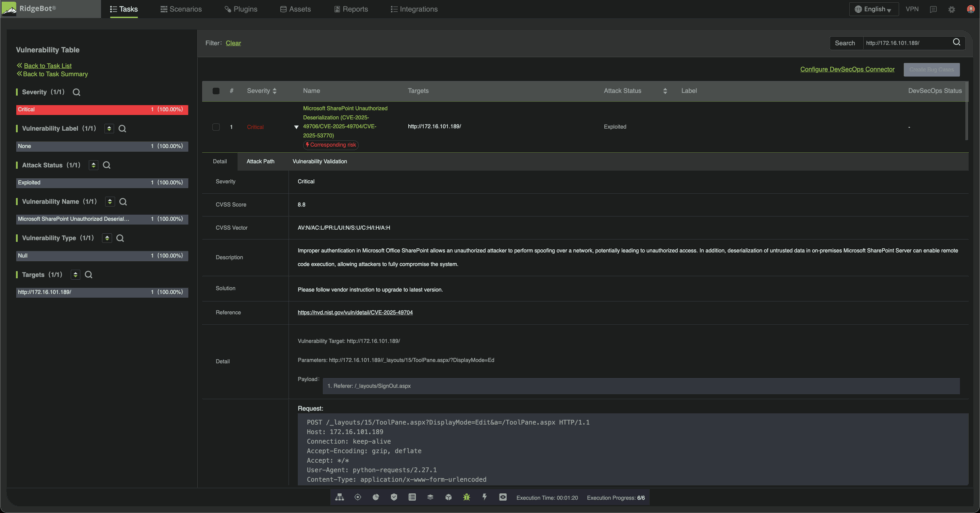

図1: RidgeBot®による SharePoint の ToolShell 脆弱性の検出

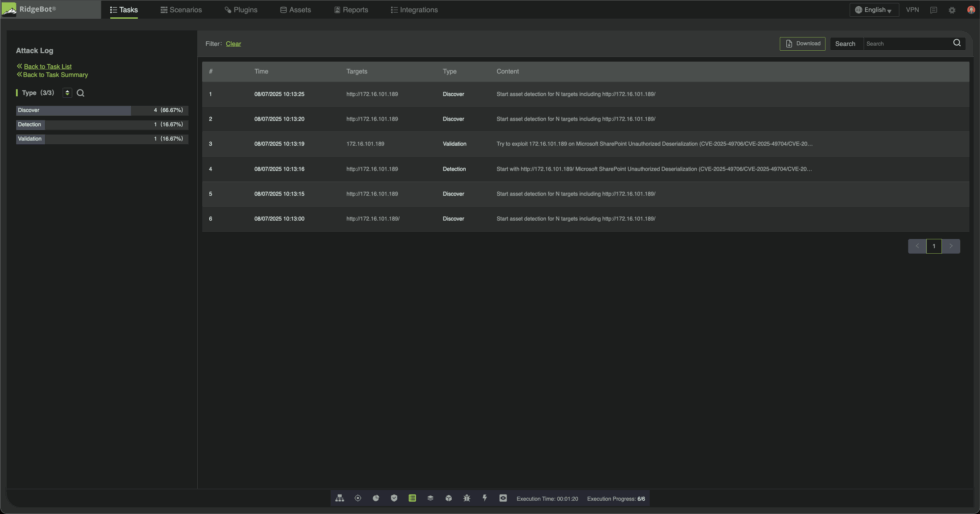

図2: RidgeBot®の SharePoint 攻撃ログ

図3: RidgeBot®による認証回避の確認(CVE-2025-49706/CVE-2025-53771)

RidgeBot®の自動侵入テスト・プラットフォームは、SharePoint 環境に対して実世界の攻撃者の挙動をシミュレートし、脆弱性の特定、悪用可能性の検証、実行可能な修復ガイダンスの提供を行います。

これらのプラグインは、攻撃ログやエクスプロイトの証拠となるスクリーンショットなどの詳細なエビデンスを提供し、悪意ある攻撃者に武器化される前に組織が問題へ対処できるよう支援します。

信頼されるプラットフォームである SharePoint であっても、重大な結果を招き得る深刻な欠陥が潜んでいる可能性があります。

RidgeBot®は、攻撃者に与える猶予期間を数カ月から数時間へと短縮することで、セキュリティチームが進化する脅威に先手を打てるようにします。

脅威インテリジェンス、脆弱性調査、AI による意思決定を基盤に、RidgeBot®は熟練攻撃者の戦術を再現し、初期ベクトルの発見から悪用に至るまで弱点を洗い出し、現代の企業環境に継続的かつ自動化された防御を提供します。

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。