“Browser-to-Backdoor: CVE-2025-49596 Turned Anthropic’s MCP Developer Tools Into Attack Vectors “Oct 7, 2025 by Ridge Security Research Team より

2025年7月、Anthropic社の開発ツール、MCP Inspector に関する重大なリモートコード実行タイプの脆弱性、CVE-2025-49596 がセキュリティ研究者によって発見されました。

CVSS評価は9.4という、極めて深刻なレベルです。

毎週3万8千件を超えるダウンロード数と4,000以上のGitHubスターを誇るこの人気ツールが、静かにシステム侵入のゲートウェイとなっていました。

特に危険だったのはそのシンプルさで、攻撃者は、被害者を悪意のあるWebページに誘導するだけで攻撃を成立させることができ、フィッシングメールも、不審なファイルのダウンロードも、追加のクリック操作も不要でした。

CVE-2025-49596は、開発ツールとローカルシステムとの「信頼関係」を悪用する攻撃手法の進化を示しています。

脆弱性の根本には、Webブラウザとローカルサービス間の境界設計における見落としがあり、多くの開発者が安全だと考える「localhost」は、実際には現代のブラウザの挙動によって曖昧な存在になっているのです。

脆弱性の分析

MCP Inspectorは、連携して動作する2つの主要コンポーネントで構成されています。

MCP Inspectorクライアントは、MCPサーバーとの通信を監視するためのReactベースのWebインターフェースを提供し、一方でMCP ProxyはNode.jsで動作するプロトコルブリッジとして標準入出力(stdio)コマンドを受け入れます。

問題の脆弱性は、このProxyの根本的な設計上の欠陥にあり、認証やオリジン(要求元)の検証を行わずに、あらゆるソースからの任意のstdioコマンドを受け入れてしまう点に起因していました。

開発者が標準のインストール手順を実行すると、両コンポーネントが自動で起動し、Proxyはデフォルトで全ネットワークインターフェース(0.0.0.0)にバインドされます。

これにより、ツールは「リクエストはすべて正当なローカル開発環境から来るもの」と過信した状態で動作してしまうのです。

この仕様を、攻撃者は巧みに利用しました。

ブラウザ(ChromeやFirefox)は、0.0.0.0 をlocalhostと同等に扱う仕様を持ちます。

さらに、MCP InspectorのCORS設定がすべてのオリジンを許可していたため、最悪の組み合わせが成立しました。

攻撃者は、被害者のローカルMCP Inspectorインスタンスに接続するJavaScriptを埋め込んだ悪意あるWebページを作成します。

被害者がそのページを開くと、ブラウザはローカルProxyへクロスオリジンリクエストを送信し、CORSのプリフライトチェックを通過して攻撃者のコマンドをProxyに渡します。

これによりユーザーの警告や操作を一切必要とせず、Proxy上で任意のコードが実行されてしまいます。

影響範囲の広がり

この脆弱性の影響は、個々の開発者用のPCにとどまりません。

MicrosoftやGoogleなどの主要テクノロジー企業はMCP関連技術をAI・クラウド基盤に統合しており、開発チーム全体が潜在的なリスクにさらされました。

また、オープンソースプロジェクトがMCPを標準プロトコルとして採用し、脆弱なツールを公式ドキュメントで推奨していた例もありました。

インターネット全体をスキャンした調査では、560以上のMCP Inspectorインスタンスが露出していることが確認されました。

その多くは米国と中国に集中しており、これらの地域ではAI開発が活発で、金融、エネルギー、教育、ヘルスケアなどAI統合を急ぐ業界が特に標的となりやすい状況です。

この脆弱性は、コードや認証情報の漏洩にとどまらず、AIアプリケーションの開発パイプライン全体、知的財産、サプライチェーンのセキュリティにも深刻な影響を与える可能性があります。

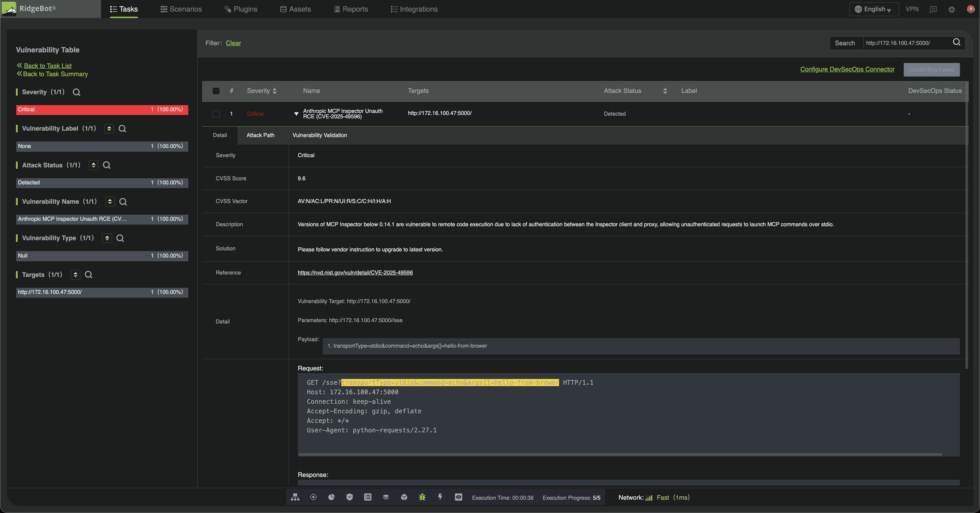

図1 : RidgeBot® による MCP Inspector の脆弱性検出(CVE-2025-49596)

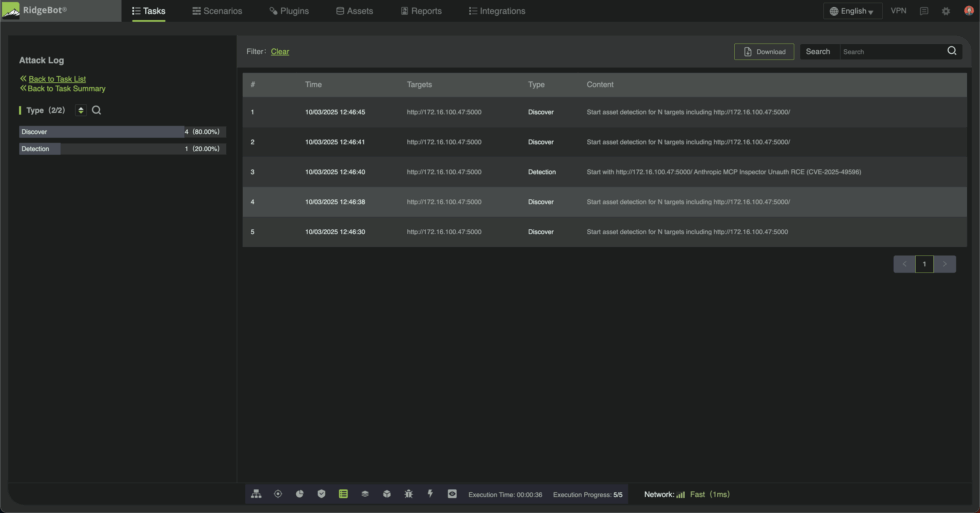

図2 : RidgeBot® による MCP Inspector 攻撃のエクスプロイト実行ログ

RidgeBot®による自動検証

CVE-2025-49596は、「localhostは安全」という前提がもはや成り立たないことを突きつけました。

ブラウザベースの攻撃が、パブリックインターネットとローカル環境の境界を越える時代において、信頼されたAI開発ツールさえ攻撃の踏み台となり得るのです。

Ridge Securityの RidgeBot®は、自動検出によってセキュリティ検証を数週間からわずか数時間に短縮。

専用プラグインが攻撃チェーン全体をシミュレートし、実際のエクスプロイトを通じて偵察を行い、脆弱なMCP Inspectorインスタンスを特定。脅威アクターが悪用する前に、確実な証拠を提示します。

この脆弱性は、AI開発ツールのセキュリティが、最も弱い前提に基づいているという厳しい現実を改めて認識させます。

RidgeBot®は、脅威インテリジェンスとAI主導の自動検証を組み合わせることで、新たな脆弱性が侵害へ発展する前に検知・修正を可能にし、AI開発システムと本番環境の融合が進む現代企業に、継続的な防御力を提供します。

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。