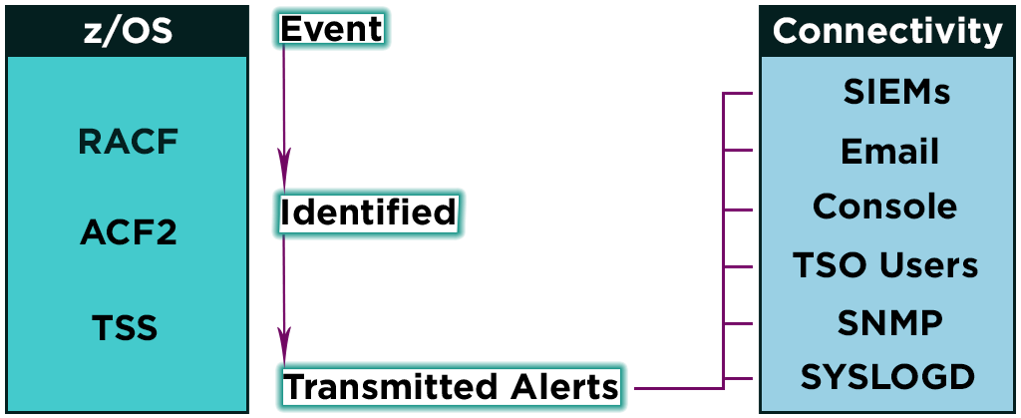

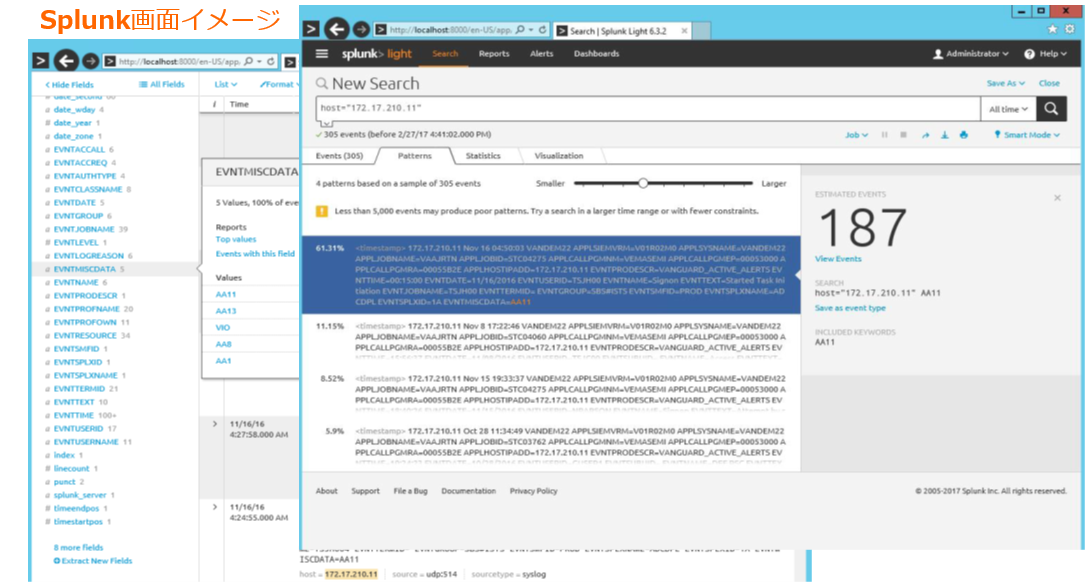

Vanguard AdvisorおよびEnforcer製品では「ActiveAlerts」監視機能が利用できます。通知方法にはいくつかの選択肢があり、SIEM製品(ArcSight®、CorreLog®、LogPoint®、Splunk®)、Eメール、システムコンソールへのメッセージ通知およびSNMP(リスナーのみ)への連携などが可能です。「ActiveAlerts」が検出できるイベントはアクセス違反、特権の権限付与、連続パスワード違反および特定ユーザのログオン追跡など多数(詳細は以下)あり、z/OSで稼動するRACF/ACF2/TSSを対象に、約20種類から選択して適用できます。

以下のイベント(RACF)を監視対象に!

- アクセス違反(データセットなど)

- SPECIAL、OPERATIONS、またはAUDITORユーザー特権の割当て

- グループ属性または権限の割当て

- データセットプロファイルのUACCがNONEより大きい値に設定

- データセットプロファイルのUACCがREADより大きい値に設定

- 警告モードでプロファイルのアクセスを許可

- 指定期間内に無効なパスワード入力エラー(侵入検知)

- パスワードのリサイクル使用

- RACFデータベースのコピーなどの操作

- リソース保護のためのシステム全体のRACFオプション設定変更

- 一般資源クラスのアクティブ化/非アクティブ化

- SMFデータロストの検出

- 無効なパスワードの試行によるユーザーIDのリボーク

- 特定または複数のユーザーIDによるシステム入力アクセス

- ALTUSERおよび/またはCONNECTコマンドでのREVOKEキーワードの使用

- PDSまたはPDSEメンバーのアクティビティ(追加、削除、置換、名前変更)

- リソースへのアクセス成功または失敗

- 監査済みDB2テーブルに対するアクティビティ(追加、作成、削除、最初の読み取り、最初の書き込み)

- ファイルシステムアクティビティ(SMF 92)

- TCP、FTP、Telnet、zERTアクティビティ(SMF 119)

ActiveAlertsの狙い

違反行為に対する企業の取り組み姿勢が問われています。翌朝のレポートで違反行為を認識する方法で企業の重要なデータを守ることができるでしょうか? 違反を認識した時点で既にデータは競合相手に渡っているかも知れませんし、お客様のセンシティブな情報が不正に利用されている場合も想定されます。違反行為は事後確認ではなく発生した時点の対応が欠かせません。又、人による監視にも限界があります。人では24時間365日継続して監視することは難しく、ミスや漏れの原因ともなります。ActiveAlertsはこれらの問題に簡単に対処でき、理想的な運用管理が可能となります。

ActiveAlerts監視の例

海外での事例としてはPCI-DSSのリアルタイム監視、ログの集中管理の例などがあり、監視負荷を軽減させるために例外管理を実現しています。ActiveAlertsは常時監視対象をモニターする方法ではなく、異常時の発生を検出して通知する方式であるためシステム負荷が極めて低く、対象を特定する柔軟な運用監視が実現できます。

RACFこぼれ話

RACFではIBMUSERがデフォルトで権限も高いためリボークして対応することが一般的ですが、削除しても次のIPL時に自動的に高権限で復帰し利用可能となる事をご存知でしょうか? このためリボークして運用する必要があります。さて、ここで管理者の方にお尋ねしますが、自動復帰した後のIBMUSERのパスワードは何になるでしょうか?

参考 Vanguardとその製品についてはこちらもご参照ください。(ブロードHP)

参考 Vanguard最新情報はこちらもご参照下さい。(ブロード情報発信サイト、BSS)