“RidgeBot’s Support for OpenSSH Server RCE Vulnerability CVE-2024-6387 Detection” July 17, 2024 by Ridge Security Research Team より

OpenSSH は、SSH プロトコルを使用したリモート ログインのための最も優れた接続ツールです。安全なトンネリング機能、複数の認証方法、洗練された構成オプションを提供します。ほとんどの UNIX および Linux のオペレーティングシステムで標準的に使用され、Windows などの他のプラットフォームでも利用可能です。そのため、システム管理、ネットワーク管理、安全な通信など、さまざまな分野で非常に人気があり、広く使用されています。

2024年7月1 日、NIST は CVE-2024-6387 を公開しました。これは、シグナルハンドラー(特定のイベントが発生したときに実行されるプログラムの一部)の競合状態に起因する脆弱性で、glibcを使用しているLinuxシステムにおいて、攻撃者がroot権限でリモートコード実行を行えるようにするものです。この脆弱性は、以前から存在した脆弱性 CVE-2006-5051が再度発生したものです。最近のコード変更により、以前の修正が誤って削除され、この脆弱性が再び表面化しました。OpenSSH サーバーは広く使用されていることから、NISTはCVSSスコアを8.1と評価しました。インターネット上にはエクスプロイトスクリプトが存在しますが、実際に悪用されたという情報はこの記事の時点ではまだありません。パッチ未適用のバージョン 8.5p1 から 9.8p1 はすべてリスクにさらされています。

Ridge Security社内の専任エンジニアリングチームが、この新しい脆弱性に即座に対応しました。このブログ記事の執筆時点で、このCVEを検出するプラグインが新しいリリースにすでに含まれていることをお知らせします。RidgeBotⓇとその最新のプラグイン・ライブラリバージョン4.57の使用で、お客様はITインフラ全体がこの脆弱性の影響を受けているかどうかを簡単かつ迅速に検査できます。

調査の結果、この脆弱性のエクスプロイトは非常に破壊的ながら、トリガーをかけるのは非常に難しいことがわかりました。この脆弱性はシグナルハンドラーの競合を伴うため、悪用には長い時間がかかり、大量のトラフィックが発生します。平均すると、競合状態を正常にトリガーするには約10,000回の試行が必要です。120秒 (LoginGraceTime) ごとに100の接続 (MaxStartups) が許可されるので、実現までには通常約3~4時間かかります。ASLR (アドレス空間配置のランダム化) を回避する必要があることを考慮すると、リモートルートアクセスを実現するための完全な悪用には可能性として約6~8時間かかります。悪用が成功する前に、できるだけ早く修正することをお勧めします。

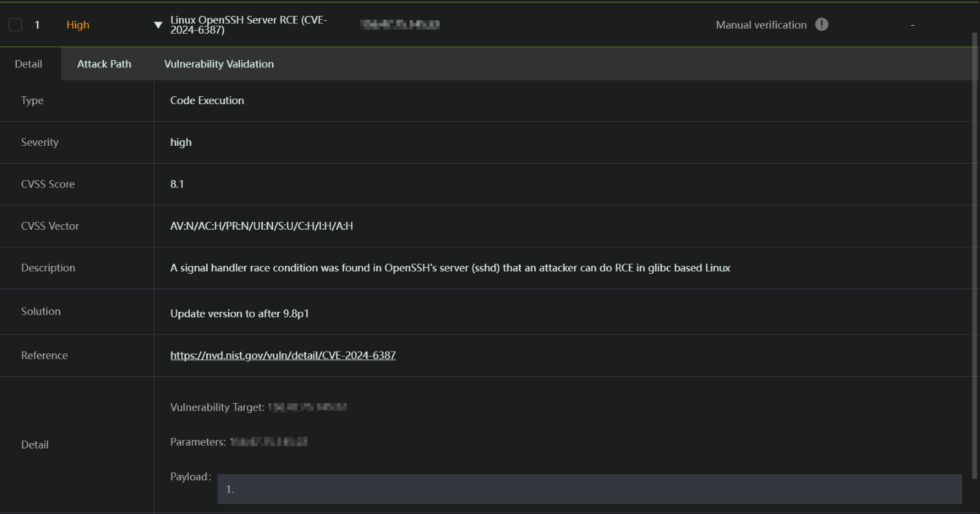

Ridge SecurityのRidgeBotⓇAIを利用した自動検査で、ネットワーク全体の潜在的なリスクをすべて迅速に見つけることができます。脆弱性が発見されると、RidgeBot は種類、重大度、説明、その他の関連情報を含む詳細なレポートを提供します。この情報があれば、脆弱性の内容、その影響、およびパッチ適用方法を簡単に理解できます。RidgeBotは、その破壊的な性質を考慮して、この脆弱性に対するエクスプロイトプラグインは開発しないことにしました。

CVE-2024-6387 の脆弱性レポート

情報化時代では、サイバー脅威はどこにでも存在します。Ridge Securityは、お客様を保護するために、新たな脆弱性を継続的に監視しています。RidgeBotⓇは、成長を続ける脅威インテリジェンス データベースを使用して、進化するサイバー脅威に対する比類のない防御を提供し、進化し続ける脅威環境においてお客様に安心と堅牢な保護を提供します。

詳細については下記の製品情報ページにアクセスし、さらに個別のご説明など、お気軽にお問合せください。