Entra ID における PRT窃取への防御策

前述の攻撃チェーンは、各段階において Entra ID のデフォルト設定を悪用しています。したがって、この種の攻撃を防ぐには、システム全体の堅牢化が不可欠です。

以下のステップを強く推奨します:

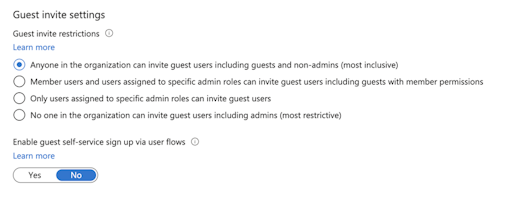

ステップ 1:ゲストの招待を制限し、Entra ID のゲストアカウント乗っ取りを防ぐ

ディレクトリにゲストを招待できるユーザーを特定の者に限定することで、初期侵入の経路を大幅に減らすことができます。

図12: ゲストの招待を許可するユーザーを制限する Entra ID の設定

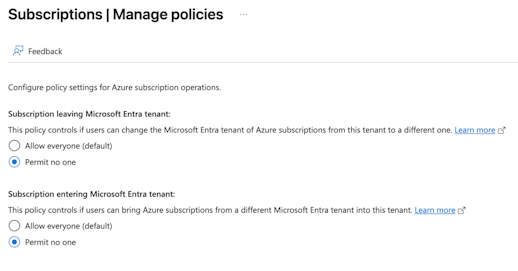

ステップ 2:サブスクリプションの転送をブロックし、ゲストによる特権昇格を防ぐ

ディレクトリへのサブスクリプション転送を特定のユーザーのみに制限することで、ゲストが自身の課金ロールを利用してサブスクリプション所有者になるのを防げます。

図13: ゲストによるサブスクリプション転送を防止する Entra ID の制御設定

ステップ 3:安全なVM作成ポリシーを強制し、PRT窃取を防ぐ

ディレクトリに紐づいたすべてのサブスクリプションにおいて、「Gen 1」VM の作成をブロックしてください。Gen 1 VM には TPM(Trusted Platform Module)による保護が存在しないため、攻撃者が証明書や機密情報を抽出しやすくなります。

Azure の「許可される VM SKU に関するポリシー」を参照し、ルート管理グループレベルで適用してください。

ステップ 4:ゲストによるラテラルムーブメントを検知する仕組みを追加する

ビジネス上の制約により、上記のようなゲスト制御を実装できない場合、防御側は検知によって「Restless Guest」によるラテラルムーブメントを捕捉する必要があります。

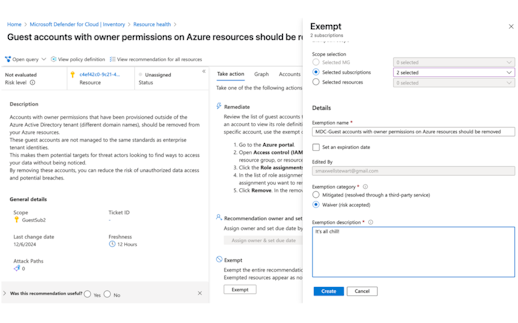

ただし、これは困難を伴います。攻撃者は、マネージド ID を通じた永続的なフェデレーションアクセスを作成することで、検知を回避できてしまうためです。このバックドアを作成した後、攻撃者はサブスクリプション所有権を譲渡し、Microsoft Defender for Cloud が表示する「所有権を持つゲストアカウント」に該当しない形で隠れることが可能です。

皮肉なことに、サブスクリプション所有者となった攻撃者は、その警告を手動で無効化することさえできます。

図14: Microsoft Defender for Cloud のアラートを無効化して検知を回避している様子

さらに、攻撃者は巧妙に振る舞い、サブスクリプションや Azure リソースの所有権を「本物の管理者」に移譲することも可能です(前述の列挙テクニックで Principal ID を取得して)。これにより、サブスクリプションとそのリソースは外見上、正規のものとして見せかけられます。攻撃者は「共同作成者(Contributor)」レベルの RBAC 権限さえあれば十分であり、Evil VM にローカル管理者として入れれば、その後は自らすべての RBAC 権限を放棄することも可能です。

このような状況でも検知を試みるためには、以下の検知ルールが「最善の努力(best-effort)」となります:

- ゲストまたはマネージド ID に Azure リソース上の「所有者」または「共同作成者」ロールが割り当てられている場合

- TPM 保護のない VM が作成された場合

- 上記の VM に対応するデバイス ID が存在する場合

- Microsoft Authentication Broker クライアントから enrollment リソースへのデバイスコード認証が行われた場合

Entra ID における攻撃経路を封じる

この「Evil VM」攻撃経路は、Entra ID におけるデフォルト構成がいかに容易に悪用され得るかを示しています。ゲストアクセスから始まり、デバイス ID の悪用と プライマリ・リフレッシュ・トークン(PRT)窃取を経て、最終的には管理者権限の奪取に至るそのプロセスは、Entra ID 環境における権限昇格リスクの深刻さを浮き彫りにします。

ゲスト招待ポリシーの強化、サブスクリプション転送の制限、安全な VM構成の強制といった対策を講じることで、Entra ID 環境におけるラテラルムーブメントのリスクを大幅に軽減できます。

防御側は、デバイスID やトークンベースのアクセスについても、ユーザーアカウントと同様に厳密な管理と監視を行うべきです。そうすることで、こうした隠れた特権昇格の経路を封じることができます。

Entra ID 環境がこうした ID ベースの攻撃経路にどこまで耐えられるかを知りたいですか?

脅威アクターに先んじて、環境内の構成ミスを洗い出すために、BeyondTrust社の Identity Security Risk Assessment をご活用ください。

まずはIdentity Security Risk Assessment を無償でお試しください!

Simon Maxwell-Stewart、BeyondTrust社 シニア・セキュリティ・リサーチャー

Simon Maxwell-Stewart は、オックスフォード大で物理学を専攻した卒業生であり、ビッグデータ分野で10年以上の経験を有しています。BeyondTrust に入社する以前は、医療分野でリード・データサイエンティストとして勤務し、複数の機械学習プロジェクトを本番環境へと成功裏に導入しました。現在は BeyondTrust のセキュリティリサーチチームで “社内常駐のグラフ分析オタク(resident graph nerd)” として活躍しており、グラフ解析の専門知識を活かしてアイデンティティ・セキュリティ分野における革新を推進しています。

BeyondTrust リサーチチーム

アイデンティティに対する脅威は、いまや驚異的なスピードで増大しています。テクノロジーの急速な進化、攻撃者の高度化、そして攻撃対象領域(アタックサーフェス)の拡大に伴い、組織が進化する脅威に対応できる堅牢なアイデンティティセキュリティ対策を導入することがこれまでになく重要になっています。BeyondTrust のリサーチおよび検知エンジニアリングチームは、サイバーセキュリティの脅威を真に理解する最善の方法は、顧客やパートナーと密接に連携し、彼らにとって最も切実な攻撃に関する実地調査を行うことだと信じています。新たに出現した攻撃手法や攻撃者による悪用技術を分析・分解し、さらに独自の研究を通じて、組織がアイデンティティを狙った脅威から身を守れるよう支援することが、チームの使命です。