“When API Tokens Go Wrong: Lessons from the Salesforce Breach” Sep 22, 2025 by Ridge Security Research Team より

Salesforceへの侵害は、攻撃者が信頼できるサードパーティ統合やソーシャルエンジニアリングを通じてOAuthトークンを入手したことにより発生しました。Salesforceそのものを直接侵害することなく、正規のAPIレベルのアクセス権限を獲得していたのです。

攻撃者はこれらのトークンを使ってAPI呼び出しや大規模なSOQL(Salesforce Object Query Language)クエリを実行し、複数の顧客テナントからオブジェクトを列挙。連絡先、取引先、ケースメモなど、大量のCRMデータを抽出しました。場合によっては、AWSキーやSnowflakeキーといった追加の認証情報を探し出すことで横展開を可能にし、恐喝や標的型フィッシングによるさらなる収益化にも利用しました。結果として、数百の組織、数十億件におよぶレコードが影響を受けています。

これを受け、SalesforceとSalesloftはDriftアプリに関連付けられたすべてのアクティブなOAuthトークンを失効させ、AppExchangeから当該アプリを削除しました。さらにSalesforceは異常なAPIアクティビティの監視を強化し、影響を受けた組織と連携して環境のセキュリティ確保とリスク軽減に努めています。

認証の先にあるもの:軽減への真のカギ

今回の事案は、盗難されたOAuthトークンの危険性を浮き彫りにしました。しかし同様の攻撃を防ぐには、認証を強化するだけでは不十分です。組織は一般的に、OAuthトークンや認証情報のローテーション、強力な多要素認証(MFA)の適用、トークン有効期限の短縮、異常なAPI利用の監視といった施策に注力します。これらは確かに重要ですが、問題の一部にしか対応できません。

本質的な課題は、トークン(あるいは関連付けられたユーザーロール)がどこにアクセスでき、どの操作を実行できるかにあります。つまり、たとえ厳格な認証ポリシーを導入していても、フィッシングやソーシャルエンジニアリング、設定不備のあるサードパーティアプリによって取得されたトークンが存在すれば、攻撃者に与えるアクセス機会は残ります。重要なのは「トークンが盗まれるか否か」ではなく、「盗まれたトークンで何ができるか」という点です。

トークンのスコープを定期的に見直す

最小権限の原則を適用することは不可欠ですが、一度スコープを設定して放置するのでは不十分です。トークンは定期的に見直し、所有者だけでなく、アクセスできるエンドポイントや操作、ロールの範囲を確認する必要があります。スコープを適切に制限しておくことで、万一侵害されても被害を最小限に抑えることができます。

APIコールの観点から見た課題

- 認証の不備:トークンを持つユーザーがデータにアクセスできる一方で、トークンなしでも同じエンドポイントにアクセスできる場合、認証欠如の可能性があります。

- オブジェクトレベルの認証不備(BOLA):顧客Aが顧客Bのデータにアクセスできる場合、認証が欠落または誤って適用されていることを意味します。

- オブジェクトプロパティレベルの認証不備(BOPLA):ユーザーAが本来見られないオブジェクト項目を、水平(他ユーザーのデータ)または垂直(管理者専用項目)方向に閲覧できる場合の欠陥です。

- 機能レベルの認証不備(BFLA):ユーザーや統合が、本来のロールを超えた操作を実行できる場合。例えば、サードパーティの統合トークンで制限のないSOQLクエリを実行できる場合です。

ビジネスロジックの観点から

トークンのセキュリティ確保には、ワークフロー内での利用方法を理解することも欠かせません。

- 権限昇格のリスク:低権限のトークンから開始し、脆弱性を悪用して管理者レベルに到達する可能性があります。

- サードパーティやLLM統合:統合トークンは広範な権限を持つことが多く、LLMやAIエージェント経由で間接的にデータ漏洩する危険性があります。

- サプライチェーンの信頼性:サードパーティ統合に付与されたトークンは定期的に見直し、関連するCVEやアクセスデータを検証し、兆候があれば制限する必要があります。

- スコープレビューの重要性:これは単なる技術的な衛生管理にとどまらず、ビジネス要件に合わせたアクセス設計を行い、直接的なAPI権限と間接的なアクセスパスの両面を監視することを意味します。こうすることで、攻撃者がトークンを入手しても被害を大幅に制限できます。

APIとトークンのセキュリティを今すぐ強化する

単にスコープを把握・確認するだけでは不十分です。APIセキュリティを確保するには、積極的かつ包括的な取り組みが求められます。Salesforce侵害のような事例を防ぐには、攻撃者より先にAPI実装とセキュリティ体制を評価することが不可欠です。侵害後では遅すぎます。早期評価こそがリスク低減のカギです。

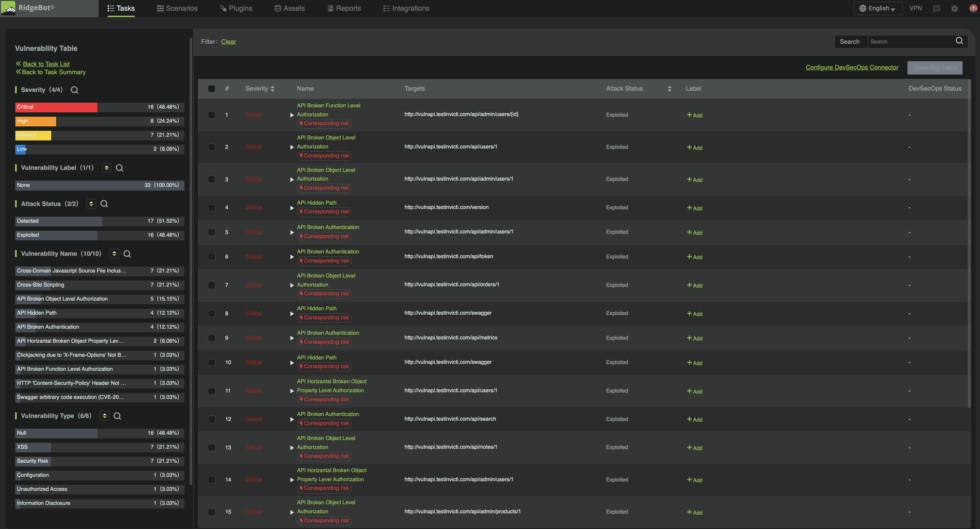

RidgeBotⓇのAPIセキュリティテストは、その実現に向けた実用的なソリューションを提供します。管理された環境で潜在的な脆弱性を特定し、安全に悪用検証することが可能です。RidgeBotⓇは、認証情報なしで実行するブラックボックステストと、部分的に認証されたアクセスを想定するグレーボックステストの両方をサポートしています。

個々のトークンのスコープと、それを制御するビジネスロジックの両面を評価することで、RidgeBotⓇは潜在的リスクを包括的にカバーします。Web脆弱性の検出、ビジネスロジック欠陥の洗い出し、API動作の継続的テストを通じて、トークンが万一侵害されても、その悪用可能性を大幅に抑制することができます。

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。