Vanguard社からメインフレーム向け新製品:EKC

夜間システム障害が発生し担当者が緊急対応を実施するためのアクセス権限が無い場合、セキュリティ管理者に連絡して権限許可を得るまで対応を遅らせることができますか?ETF/Rは、緊急事態の際、オンデマンドで担当者に承認が得られ、適切なアクセスレベル特権を利用してリカバリー対応できるRACF用製品です。

IT運用管理と情報セキュリティの専門家であるブロードが、次世代のビジネスプラットフォームに欠かせないセキュリティの最新情報をお届けします。

夜間システム障害が発生し担当者が緊急対応を実施するためのアクセス権限が無い場合、セキュリティ管理者に連絡して権限許可を得るまで対応を遅らせることができますか?ETF/Rは、緊急事態の際、オンデマンドで担当者に承認が得られ、適切なアクセスレベル特権を利用してリカバリー対応できるRACF用製品です。

あるジョブは問題なく稼働しているのに、別のジョブは正常に稼働できない。双方とも同じ業務プログラムで利用上の権限に差がない場合、双方の差異を調査しなければなりません。ジョブの実行はユーザ権限に基づいており、それぞれを実行するユーザ権限の差異を調べる必要がありますがこの類の問題はRACFの運用管理ではよくある事と思います。

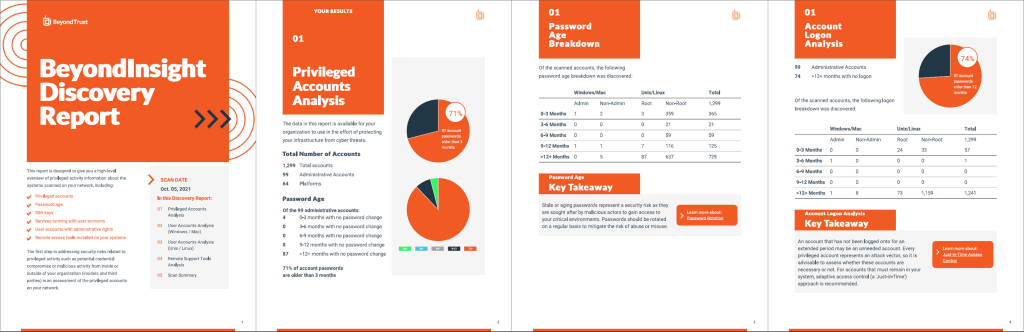

BeyondTrust社が従来提供してきたDiscovery Toolを刷新してBeyondInsight Discovery Toolとして無償提供を開始しました。Discovery Toolの対象だったWindowsに加え、MacやUnix/Linuxの管理者権限アカウントや主なリモートアクセスツールを検知します。

システムには大量のプログラムが入ったライブラリーが存在し、運用管理で苦労します。不要メンバや一度も使用されていないメンバをどのように整理していますか?未使用メンバがライブラリー内に残り蓄積していくことはライブラリーを肥大化させ、バックアップ時間や運用コストの増加を招き、セキュリティ上も望ましくありません。

今回はz/OSのRACFの管理にまつわる小ネタ集のPART IIです。永久有効設定のユーザID、UACC設定、OPERATIONS属性の危険度、特権から派生する問題、USSからのRACF設定変更、ワーニングモード、RACFデータベースの保護についてのお話です。

今回はz/OSのRACFの管理にまつわる小ネタ集をお届けします。リソースアクセス時の許可または拒否決定の流れ、RACFプロファイル削除の適切な手順、ID 削除ユーティリティIRRRID00、RACFコマンド使用時の留意点など。PART IIも予定しています。

通常コンソールからスタートコマンドで開始するタスクは高権限を持つ場合が多く、PROTECTED属性を付加すべきです。PROTECTED属性は、ADDUSER または ALTUSERコマンドでNOPASSWORD、NOPHRASE および NOOIDCARD(省略時)を設定した場合、自動的にこの属性となります。

Vanguard Security & Compliance (VSC) 2021は、民間企業と政府機関の両方からグローバルなサイバーセキュリティリーダーを集めて、IBMSystemz®を保護および防御するための最も完全な知識ベースのトレーニングを提供します。今回はブロードからの参加者の手記を通して情報共有いたします。

TrickBot(トリックボット)は今、いちばん世間に出回っていて、効果を見せているマルウェア脅威です。このブログではTrickBotの攻撃チェーンを分析し、利用されているMITRE ATT&CK技術を特定し、こうした攻撃をいかに軽減するかについて解説します。

Vanguard Security & Compliance (VSC) 2021は、民間企業と政府機関の両方からグローバルなサイバーセキュリティリーダーを集めて、IBMSystemz®を保護および防御するための最も完全な知識ベースのトレーニングを提供します。今回はブロードからの参加者の手記を通して情報共有いたします。