“Mitigating the Follina Zero-Day Vulnerability (CVE 2022-30190) with Privilege Management for Windows” June 10, 2022 by Wes Parsonsより

2022年5月27日、Microsoft Support Diagnostic Tool(MSDT)で、新しいゼロデイリモートコード実行(RCE)の脆弱性(CVE-2022-30190P)が検知されました。 Microsoftによると、「この脆弱性を悪用する攻撃者は、呼び出し元のアプリケーションの権限で任意のコードを実行する可能性があり、プログラムのインストール、データの表示、変更、削除、またはユーザー権限で許可されたコンテキストで新しいアカウントの作成を行う」ことができます。

Follinaの脆弱性により、攻撃者は悪意のあるWord文書を使用して任意のコードを実行することができます。この脆弱性は、組み込みのMS URLハンドラーを利用してmsdt.exeをトリガーします。このプロセスを使用して、PowerShellコマンドを実行できます。

この脆弱性は、nao_secがms-msdtスキームを使用してPowerShellを実行しているように見える興味深いWord文書が見つかった時に特定されました。その後、セキュリティ研究者のKevin Beaumontは、この脆弱性が新しいWindowsゼロデイ攻撃であることを確認しました。また彼は、脆弱性を”Follina”(フォッリーナ)と命名しました。これは脆弱性を標的とした悪意のあるファイルサンプルが、イタリアのフォッリーナ村の市外局番、0438を参照していたためです。

脅威の行為者は、標的型フィッシング配信を通して脆弱性を悪用するために積極的に取り組んでおり、パッチが提供されて正しく展開されるまで企業や組織はこのブログで説明するような回避戦略を優先的にとる必要があります。

MSDTとは

MSDT(Microsoftサポート診断ツール)は、Windowsオペレーティングシステムに組み込まれている診断およびトラブルシューティングツールです。 Microsoftのドキュメントから、「コマンドラインまたは自動スクリプトの一部としてトラブルシューティングパックを呼び出し、ユーザー入力なしで追加のオプションを有効に」します。

URLハンドラーとは

アプリケーションがWindowsにインストールされると、URLを登録して、カスタムリンクを使用してアプリケーションを起動できます。

Windowsには、msdt.exe – ms-msdt:/を含む、OSに組み込まれているアプリケーション用の多くのデフォルトURLハンドラーがあります。

CVE2022-30190はどう悪用されるのか

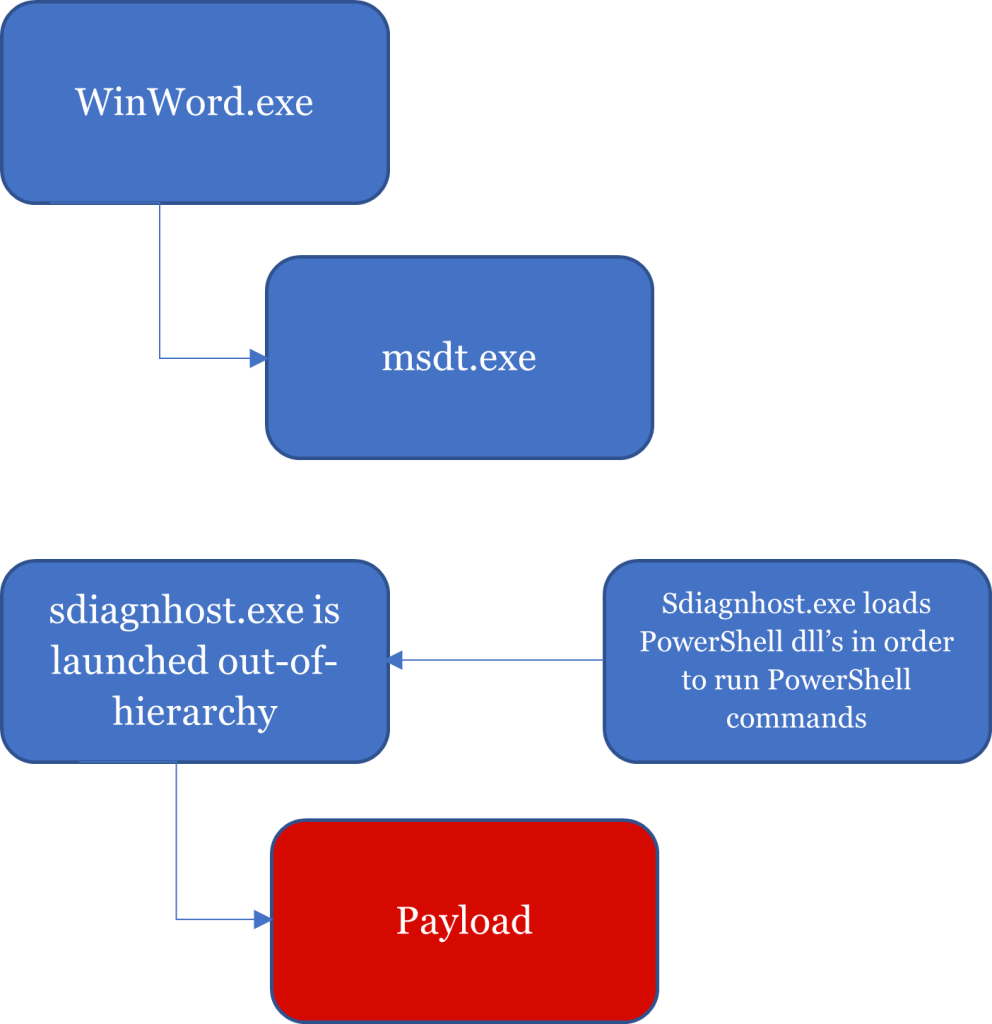

Follinaの悪用にこれまでに確認されている主な方法は、悪意のあるOfficeドキュメントを含むフィッシングメールの使用です。たとえば攻撃者は外部サーバーにリンクするWord文書を作成します。このサーバーは、ms-msdt:/URLを含むファイルをホストします。

エンドユーザーがWord文書を開くと、悪意のあるペイロード(攻撃主体モジュール)が指定されたパラメータでmsdt.exeを起動し、Msdt.exeはsdianhost.exeを起動します。

Sdiagnhost.exeは、PowerShell.exeを直接起動せず、PowerShellコマンドを実行するためにPowerShelldllをロードします。

図1-フォッリーナ攻撃パスの例

Follinaの脆弱性の実行をビデオで確認

BeyondTrust Privilege Management for Windows (PMW)は、強力な最小権限管理とアプリケーション制御の組み合わせで予防的エンドポイントセキュリティを提供

このソリューションが、Follinaや他の多くの種類のサイバー脅威に対する予防的保護を提供する方法は次のとおりです。

- 管理者権限を排除した真の最小権限適用の実現(必要充分なアクセス+ジャストインタイムアクセス):ほとんどのマルウェアと攻撃には、実行または横方向の移動を得るために特権が必要です。Follinaの脆弱性を利用する攻撃も例外ではありません。攻撃者のコードは、標的となるユーザーのコンテキスト内でのみ実行されるため、特権が少ない一般ユーザーは、ローカル管理者ユーザーよりもリスクがはるかに低下します。これは、最小権限の原則の実装で付与されるサイバー保護の力をさらに向上させるものです。

- 高度なアプリケーション制御の適:アプリケーション制御を使用して、ペイロードまたはmsdt.exeなどの悪用可能なアプリケーションを実行する能力を軽減できます。Privilege Management for Windowsのアプリケーション制御で提供される高度な階層追跡機能でsdiagnhost(上の図に示されている)などの階層外プロセスを実際の親にリンクして制御することもできます。

参考 Privilege Management for Windows(PMW)とは?

既存のTrusted Application Protection(TAP)ポリシーを使用しているBeyondTrustのお客様は、このガイドを使用してFollinaを軽減できます。

間もなくリリースされる(2022年7月)バージョン22.5のPMWでは、TAPポリシーをインポートするお客様は、デフォルトでFollinaから保護されます。

BeyondTrustがFollinaをどう軽減できるかをビデオで確認

脅威の軽減のためのベストプラクティスに関する調査に裏付けられたヒントや、専門家による解説など、マイクロソフトの脆弱性の状況について詳しく知るには、毎年発信しているマイクロソフト脆弱性レポート(2022)の最新版を確認してください。(注:日本語版準備中)

参考 Privilege Management for Windows(PMW)についてもっと詳しく

Wes Parsons,、シニアアプリケーションセキュリティエンジニア

Wes Parsonsは、BeyondTrustのシニアアプリケーションセキュリティエンジニアです。 アプリケーションセキュリティに8年以上携わってきたWesは、攻撃的および防御的なサイバーセキュリティの両方の経験を活かして、安全なソフトウェアの構築を支援しています。