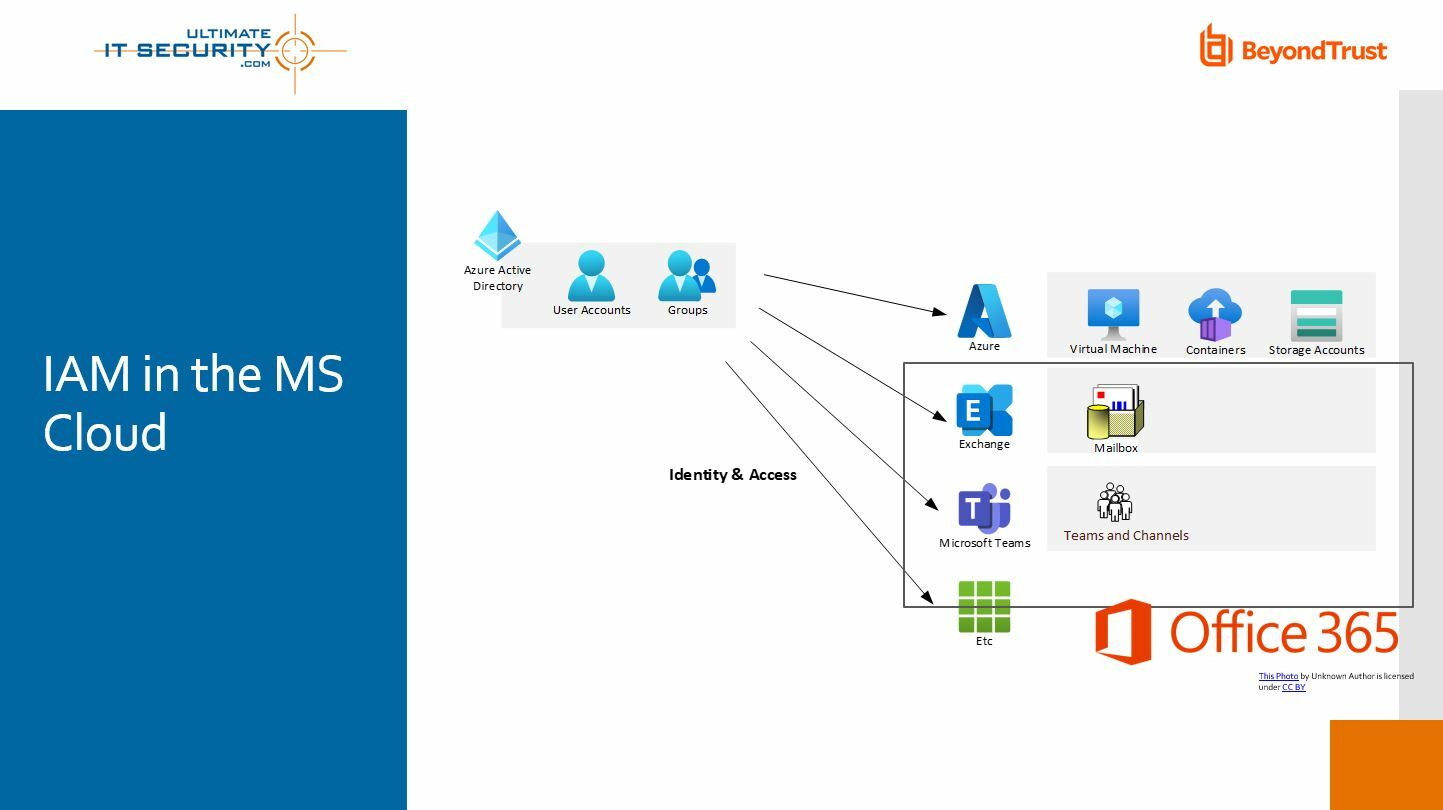

図1:MS CloudのIAM

Randy:はい。では、全体像のスライドをお見せしましょう。ここにはAzure Active Directoryと、Azureがあります。Office 365も一部載っています。もちろん、すべてをお見せしているわけではありません。それに、Microsoftクラウド製品のあるまとまりを、意図的に線で囲んであります。すべてMicrosoftクラウドの製品の一部ではありますが、Office 365と、Office 365に特化していないものとを分けているからです。

ここで重要なのは、我々の予想どおり、そして、ここにいる誰にとっても特に目新しいことでないのを願いますが、Azure Active Directoryはアイデンティティ関連の中心であり、少なくともすべての製品へのアクセスモデルの出発点なのです。ここで、AzureとAzure Active Directoryについて語る場合には具体的に何を意味しているのか、はっきりさせておこうと思います。 Azure ADはユーザでありグループです。 Microsoftクラウド全体のディレクトリです。Azureは、仮想マシンとコンテナ、それにストレージアカウントやその他のすべてを管理し、毎週5つ前後のAzure製品が新たに追加されています。Tim、それで合っていますか?

Tim:そんな感じだと思います。それにもちろん、その背後にあるサービスの数は飛躍的に増加しています。

Randy:そうですね。でもそれがAzureで、それがAzure ADとAzureの違いなのです。中小企業の多くはもしかしたら、自分は単にOffice 365のカスタマーだと認識しているかもしれませんが、実はAzure ADを使っていることになるのですよね? だから、ユーザやグループはすべて、他のものと一緒にそこ、つまりAzure ADに保管されます。でも、認証やアクセスに関連するものであれば、ADに保管されるか、Azure ADで開始されます。たとえば、あなたのグループはADに入っていますが、あなたのパーミッションの割り当ては個別の製品それぞれの中で行なわれます。

では、アクセス用の特権の話に移りましょう。これは、管理者が持っている一種の権限なのですね?

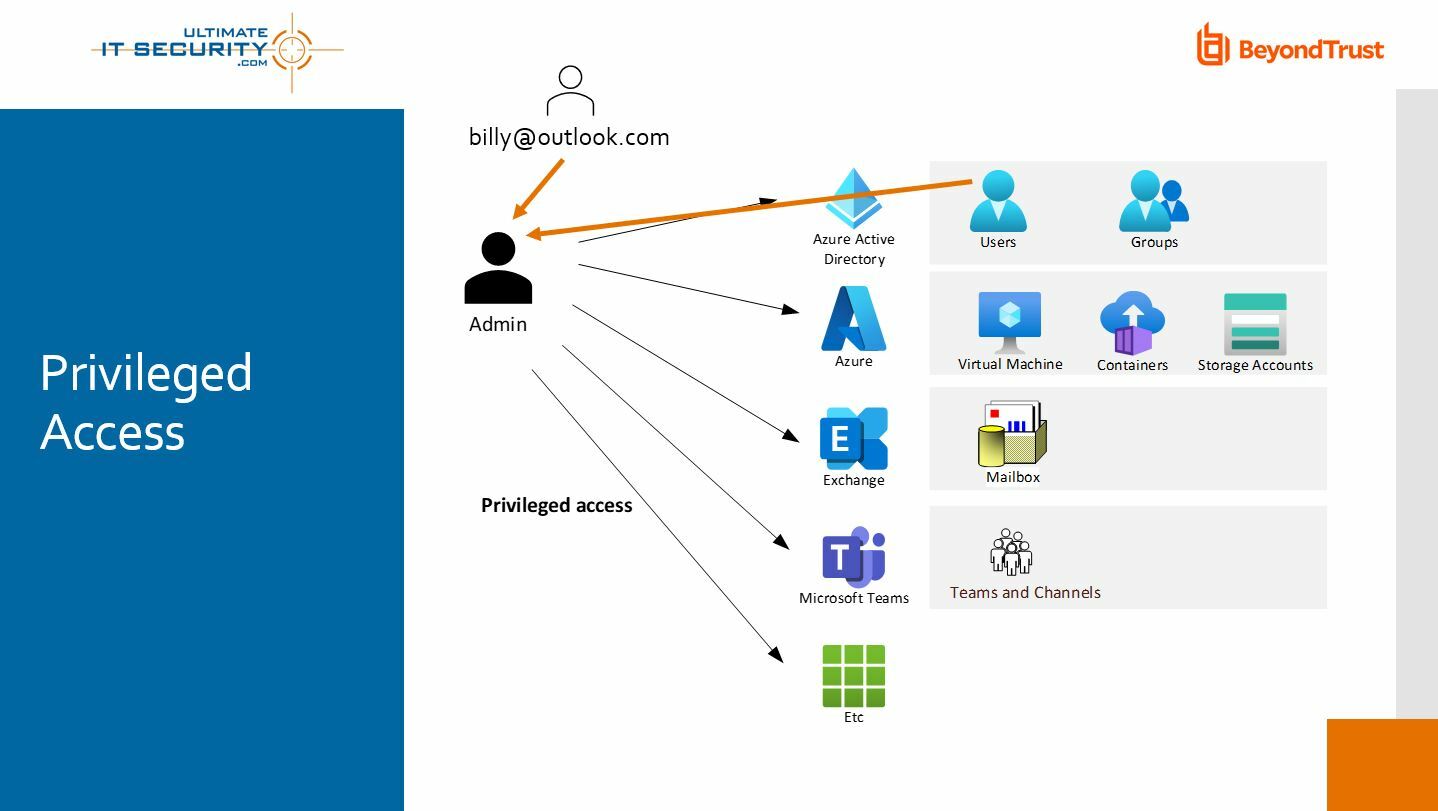

図2:MSクラウドにおける特権アクセス

Randy:もうお気づきかもしれませんが、Azure Active Directoryを、ほかのすべての製品のある場所へ移しました。あなたにはそれができる管理者権限があるからです。言い換えれば、AzureやExchange、Teams、その他クラウドにあるすべてを管理しなければならないのと同様に、Azure ADを管理しなければならないということです。そして、我々が詳しく見ていこうとしているのは、この特権アクセスがどう動作するかということです。これについては、他にも興味深いことがあります。ただ、ここでは1つの管理者ユーザについてお話ししましょう。この管理者ユーザの陰にある技術的なセキュリティの原則については、わたしは中立的な立場です。

たいていの場合、クラウド製品でさまざまな種類の管理者業務を行なう管理者ユーザは、Azure ADのユーザとなります。しかし、これは必ずしも必須ではありません。単にマイクロソフトアカウントも含めた外部アカウントにすることもできます。実際に、個人メールアドレスであるbilly@outlook.comと、このMicrosoftメールアドレスの背後にあるアカウントを管理者アカウントにすることができるのです。これは覚えておくべき重要なポイントだと思います。これには驚きましたよ、Tim。ところで、あるグループに新メンバーを加えたいと思い、既にその組織に、私のIT管理者アカウントのBarryと同等にファイルが見られるよう、外部のユーザを招待していてるとします。たとえばあなた、Timに。そうしてファイルをあなたのアドレスtim@beyondtrust.comと共有した場合、 その中であなたも見ることが出来るということですよね。

Tim:その通りです。

Randy:で、次に私がそれを見るとき、注意しなければならないのは、あなたが内部ユーザではなく、内部の社員であることを示す視覚的な目印があるかどうかということ、ですね。

Tim:そうです。でも、あなたが確認できるようにはなっていないと思います。GUIDほどひどくはないにしても、Azure Active Directoryに入っているこうした外部のユーザは、彼らが使っているアプリケーションでセグメント分けされていない。そうですよね?

Randy:はい、まったくその通りです。Mikeから、Microsoftのアカウントである必要があるか、という質問がありました。信頼関係を築いていれば、他のアイデンティティのプロバイダやAzure ADのテナント、Azureのテナントなどで同じことができるので、その必要はありません。

Tim:間違っていたら訂正してほしいのですが、MicrosoftはMicrosoftアカウントを作成できるIDPつまりアイデンティティ・プロバイダを拡張していませんか? もともとは、outlook.comやlive.comのようなものでしたが、拡張されたと思います。それで、たとえばtim@gmailをMicrosoftアカウントにすることができるようになったと。

Randy:はい、そうです。名前をメールアドレスにすることができます。ただ、Microsoftアカウントのままですが。そして、パスワードに関しては信頼関係が築かれていません。だから、ややこしいのです。私にはrandyfranklinsmith@gmail.comのメールアドレスがあり、それをMicrosoftアカウントとすることもできますが、Gmailに対してもGoogleに対しても信頼関係はないのです。だからパスワードが必要です。

Tim:以前ADを使っていた者として、私も最初見たときは、「待て、何か間違っているぞ」と思いました。

Randy:ですよね。いろいろ複雑になっていることは間違いありません。つまり、こういうことです。Microsoftは自社のクラウド製品すべてで、ロールベースのアクセス制御を行なう基本テナントを導入しています。これは、私なりの表現ですが保管者絞り込み、オブジェクト絞り込みというものによって行われます。どういうことか、1つずつ詳しく見ていきましょう。保管者というのはこの場合、人間の管理者です。特権アクセスの話ですから。そう、保管者は、オブジェクトに対して承認を受けた人間ということになります。特に今日は具体的にAzure ADについて話しているので、他のユーザやグループなどでも可能です。