2026年までに、CTEMプログラムに基づいてセキュリティ投資を優先する組織は、侵害が3分の2減少することを実現すると予測 ー Gartner社*1ー

Continuous Threat Exposure Management(継続的な脅威エクスポージャ管理、以降CTEM)がITセキュリティ分野でより重要視されるようになっています。

CTEMとは何か?本記事ではCTEMの概説と、その実施を支援するソリューションをご紹介します。

CTEMとは?

IT分野を中心に調査と情報提供を行うGartner社は、2023年10月発表のリリースの中で”生成AI関連のセキュリティのテクノロジが新たに登場、アタック・サーフェス・マネジメント (ASM) 含め継続的な脅威エクスポージャ管理 (CTEM) を構成する要素の認知度が上昇”*2と発表しています。

さらに2024年2月に発表された「Top Cybersecurity Trends for 2024」の中でも「Continuous threat exposure management (CTEM) is a pragmatic and systemic approach organizations can use to continually evaluate the accessibility, exposure and exploitability of digital and physical assets.(CTEMは、デジタルおよび物理的資産のアクセス可能性、露出度、攻撃可能性を継続的に評価するために組織が利用可能な現実的かつ体系的なアプローチである[筆者訳])」と言及*3があることからも、引き続きCTEMが重要視され続けていることがわかります。

では、CTEMとは何でしょうか

CTEMは、Continuous Threat Exposure Management、つまり「継続的な脅威エクスポージャ管理」の略語ですが、この概念を理解するため、まずは脅威エクスポージャ管理(TEM)を考えてみましょう。

エクスポージャとは、一般的に「露出」や「露呈」と訳されますが、サイバーセキュリティの文脈では、組織のシステムやネットワークがサイバー攻撃にさらされる潜在的なリスクや脆弱性のことを指します。これには外部からアクセス可能なエンドポイント、アプリケーション、クラウドサービスなど、攻撃者が侵入やデータ詐取を試みることができる、すべてのポイントを含みます。

TEMは、組織のデジタル資産がサイバー攻撃に対していかに「露出」しているか、つまりサイバー攻撃にさらされるリスクや脆弱性の状態を特定、評価し、これらに対処する管理プロセスで、組織のデジタルセキュリティを確保することが目的です。

しかし、TEMのアプローチは主に点検的なものであり、一定期間ごとの評価に依存しているため、急速に進化するサイバー脅威の環境に対応するには限界があります。

新しい脅威や技術の出現、ビジネスプロセスの変更などが既存のセキュリティ対策を迂回し得るため、一回限りの活動や不定期な評価では、組織のデジタル安全を維持することが困難になるからです。

このギャップを埋めるには取り組みを「継続的」にすることが不可欠です。

継続的なTEM、つまりCTEMは、組織が新しい脆弱性、不正アクセスの試み、やその他のセキュリティ脅威をリアルタイムで特定し、迅速に対応できるようにするための体系的なアプローチです。

このアプローチでは、自動化ツールと継続的なモニタリングを組み合わせて、組織のデジタル環境内の変更を追跡し、そのセキュリティ態勢を常に最新の状態に保ち、攻撃者が悪用する前に脆弱性を修正することが可能になり、組織のデジタル上の存在をより効果的に保護することが可能になります。

CTEMの5つのステップ

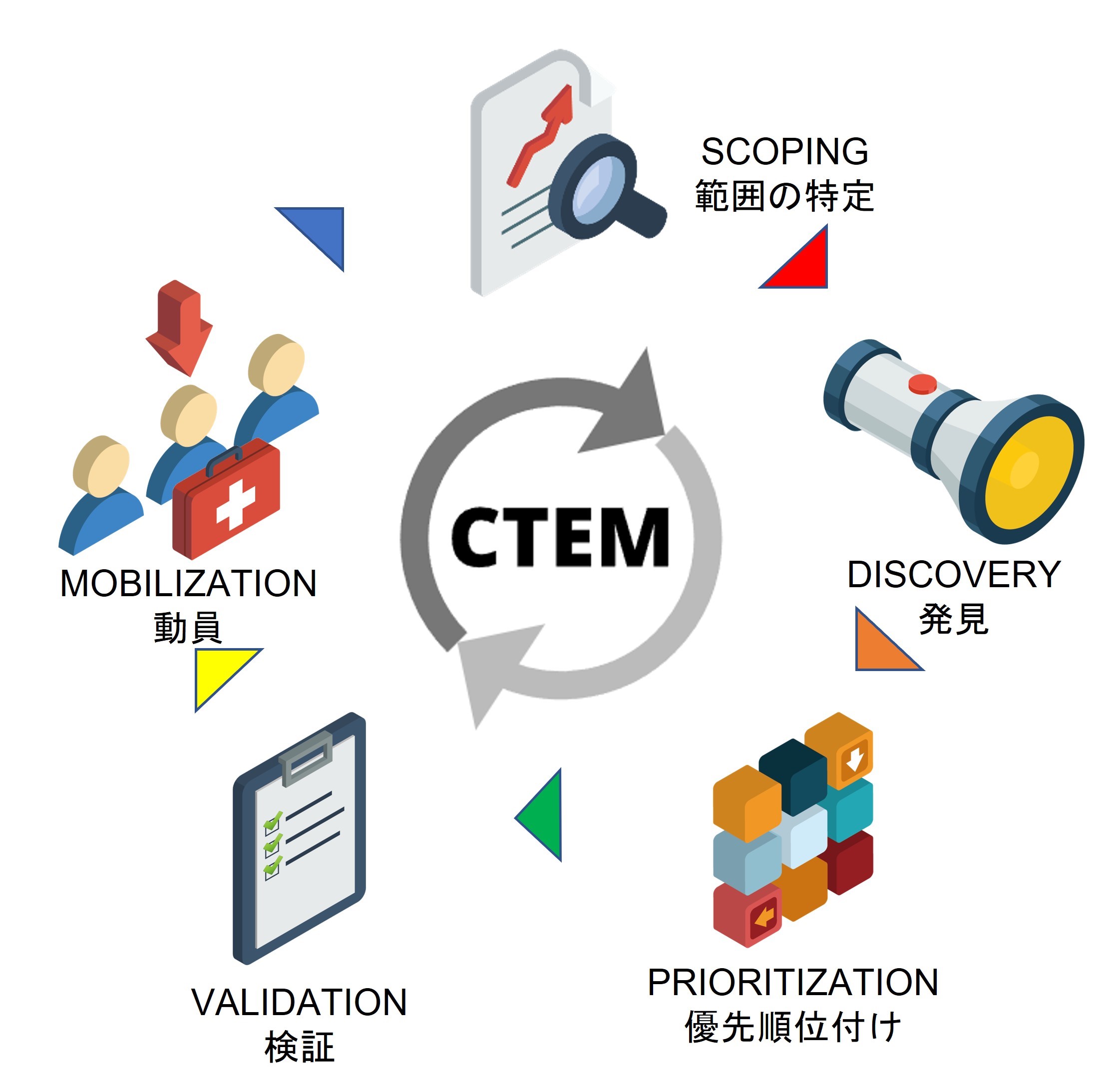

CTEMは、サイバーセキュリティリスクを継続的に管理するために設計された、5段階の循環プロセスです。このプログラムは組織がサイバー脅威の変化に柔軟かつ効果的に対応するための指針を提供します。

各段階(範囲の特定、発見、優先順位付け、検証、動員)は順に実行され、前の段階の成果を次の段階の出発点とします。サイクルが一度完了すると、新しい脅威や環境の変化に基づき再評価し、セキュリティを継続的に強化します。

Step 1 : Scoping(範囲の特定)

この最初のフェーズでは、セキュリティチームが分析と保護をする必要があるインフラストラクチャの範囲を特定します。このフェーズでは、事業にとって最も重要な内部及び外部向けの資産とリソースを業務と照らし合わせて特定することが求められます。

Step 2 : Discovery(発見)

発見フェーズでは、定義された範囲内のすべての資産と脆弱性に関連するリスク、脆弱性、誤設定、および脅威を詳細に特定します。このフェーズでは、自動化された発見ツールと技術を使用し、環境全体で継続的な脅威と脆弱性の監視を実施することが理想的です。

Step 3 : Prioritization(優先順位付け)

CTEMプロセスのこの段階は、組織が資源を集中させて、最初に修正するべきものを決定するのに役立ちます。多くの場合は対応中の別の課題やタスクも既にあるため、脆弱性の優先順位付けは非常に重要です。

Step 4 : Validation(検証)

検証フェーズでは、現在のセキュリティ設定の有効性を評価するため、シミュレーションとしての攻撃によってテストを行います。このフェーズの目的は、可能性のある攻撃方法を分析し、既に設定されている緩和策や修復計画が、見つかったリスクを迅速かつ全面的に対処できるかどうかを検証することです。

Step 5 : Mobilization(動員)

この最終フェーズでは、セキュリティ部門と業務部門との協力で、検証フェーズを経たセキュリティ上の問題やリスクを修正・解決します。このプロセスには製品オーナー、開発者、その他のIT担当者の積極的な参加が必要になります。具体的には、彼らはソフトウェアのパッチ適用、コード修正、設定の再構成といった、直接的な対策の実施を行います。

*1GartnerⓇ, Press Release, February 22, 2024, “Gartner Identifies the Top Cybersecurity Trends for 2024”

*2GartnerⓇ, Press Release, 2023年10月18日, “Gartner、「日本におけるセキュリティ (インフラ、リスク・マネジメント) のハイプ・サイクル:2023年」を発表”

*3GartnerⓇ, Press Release, February 22, 2024, “Gartner Identifies the Top Cybersecurity Trends for 2024”

GARTNERは、Gartner Inc.または関連会社の米国およびその他の国における登録商標およびサービスマークであり、同社の許可に基づいて使用しています。All rights reserved.

Gartnerは、Gartnerリサーチの発行物に掲載された特定のベンダー、製品またはサービスを推奨するものではありません。また、最高のレーティング又はその他の評価を得たベンダーのみを選択するようにテクノロジーユーザーに助言するものではありません。Gartnerリサーチの発行物は、Gartnerリサーチの見解を表したものであり、事実を表現したものではありません。Gartnerは、明示または黙示を問わず、本リサーチの商品性や特定目的への適合性を含め、一切の責任を負うものではありません。