“Stop Active Oracle EBS Exploitation” Oct 21, 2025 by Vincent Qi より

Ridge Securityの即時対応

CISAは最近、Oracle E-Business Suiteに影響する2つの重大な脆弱性(CVE-2025-61882 および CVE-2025-61884)を既知の脆弱性(KEV)カタログに追加しました。CVE-2025-61882 は Oracle Concurrent Processing の BI Publisher 統合コンポーネントに存在する、認証を必要としない重大な脆弱性であり、既に積極的に悪用されています。CVE-2025-61884 は Oracle Configurator の Runtime UI コンポーネントに存在する高深刻度の情報漏洩脆弱性で、こちらも Oracle によって修正パッチが公開されています。

これらの脆弱性はまさに最悪の事態を招きます。CVE-2025-61882(CVSS 9.8)は認証不要のリモートコード実行を可能にし、2025年8月以降、Clop ランサムウェアグループによって武器化されています。一方、CVE-2025-61884(CVSS 7.5)は機密性の高い Configurator データへの不正アクセスを許します。どちらも EBS バージョン 12.2.3~12.2.14 に影響し、公開済みのエクスプロイトがオンラインで出回っています。

これら脆弱性の深刻さと活発な悪用に対応するため、Ridge Security は緊急プラグインアップデートをリリースしました。本アップデートにより、組織はエクスプロイトベースの検出で Oracle EBS の露出度を即座に検証でき、緊急パッチ適用の優先順位付けに必要な確実性を得られます。ランサムウェアグループが脆弱性を積極的に武器化している現在、次の定期リリースを待つという選択肢はありません。

ゼロデイから大規模エクスプロイトへ

2025年6月、Oracle EBS のゼロデイエクスプロイトがダークウェブ市場で約7万ドルで売りに出されました。2025年8月9日には Clop(GRACEFUL SPIDER)がこのエクスプロイトを用いて、金融、製造、医療、政府など複数セクターの組織を標的にした大規模な恐喝キャンペーンを開始しました。被害者には9月下旬までに、EBS 環境からデータが盗まれたとする主張とともに身代金の要求が届きました。

2025年10月3日、いわゆる “Scattered Lapsus$ Hunters” と呼ばれるグループが Telegram 上で概念実証(PoC)エクスプロイトをリークしました。Oracle はこれを受けて24時間以内に CVE-2025-61882 の緊急パッチをリリースしましたが、この時点ですでに数十の組織が侵害を受けている報告がありました。

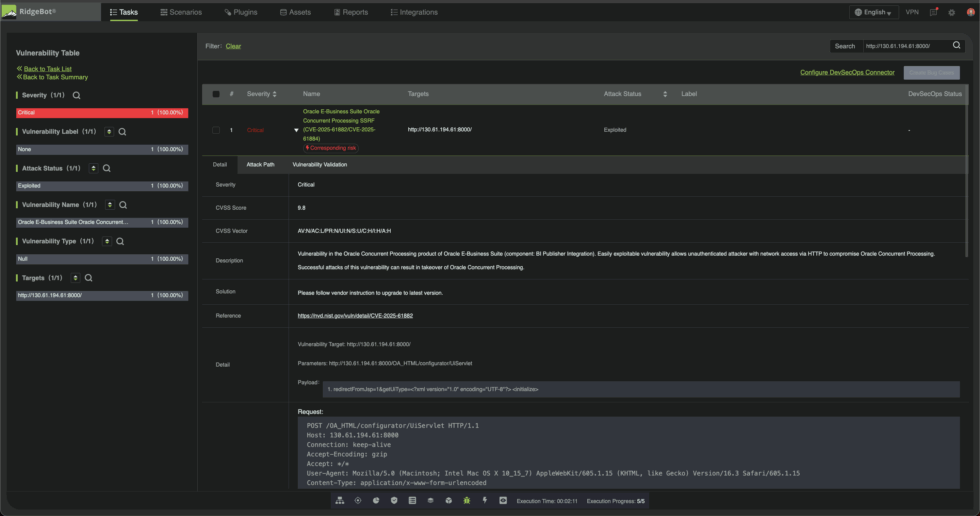

RidgeBot®が両方の脆弱性を検証する方法

従来の脆弱性スキャナーはバージョンチェックやパッシブなフィンガープリンティングに依存するため、誤検知を生みセキュリティチームの工数を浪費しがちです。RidgeBot® は根本的に異なるアプローチを採用しています。実際の攻撃者が行う手順と同様の方法で脆弱性を検証し、誤検知ゼロで確実な悪用可能性の証拠を提供します。

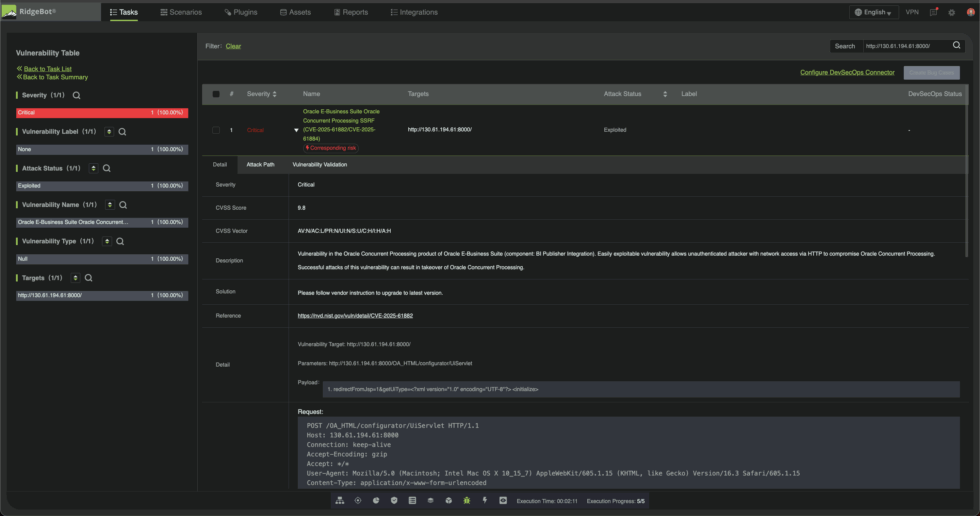

RidgeBot®は脅威アクターが実際に使用する攻撃チェーンを再現します。

- 認証バイパス:

RidgeBot®は認証バイパス脆弱性を検証するため、特別に細工したリクエストを /OA_HTML/SyncServlet に送信します。 - XSLT テンプレートインジェクション:

攻撃者の手法を模倣し、/OA_HTML/RF.jsp および /OA_HTML/OA.jsp エンドポイントを介して制御された XSLT ペイロードをアップロードします。 - 帯域外確認(Out-of-Band Confirmation):

ペイロードには RidgeBot®が管理するインフラストラクチャへのコールバック URL が含まれます。コード実行が成功すると、標的サーバーは RidgeBot®のコールバックサーバーへアウトバウンド接続を確立します。 - 検証:

RidgeBot®は標的システムからのコールバックを確認し、リモートコード実行が行われたことを暗号的に証明します。

これは理論上の検知ではなく、制御された方法で実行される実際のエクスプロイトです。サーバーが攻撃者制御の入力を処理し外部接続を行ったという実証を要求することで誤検知を排除し、露出について絶対的な確実性を提供します。まさに攻撃者が偵察時に行う行為を再現しています。

結論

CVE-2025-61882 と CVE-2025-61884 の二重の開示は、ゼロデイ脆弱性ライフサイクルの最悪のシナリオを完成させます。闇市場での販売からランサムウェアによる武器化、そして公開までがわずか4か月以内で進行しました。Clop が両脆弱性を積極的に悪用し、公開されたエクスプロイトによってアクセスが民主化され、CISA の KEV カタログで大規模な標的化が確認されていることから、パッチ未適用の Oracle EBS 環境は確実に侵害されるリスクがあります。

バージョンチェックや受動的検出に依存する従来型の脆弱性評価では、この脅威に対処できません。ランタイムが新たな戦場となる今、能動的なエクスプロイト検証によるプロアクティブな可視化こそが唯一の防御策です。今こそ行動を起こす時です。RidgeBot®は修復作業の優先順位付けと、実際の攻撃手法に対する防御の有効性を検証するために必要な確実性を提供します。

RidgeBot®の検出と検証

Figure 1: RidgeBot®による Oracle EBS CVE の検出

Figure 2: RidgeBot®による Oracle EBS CVE の検証

貴社のセキュリティ強化を支援する、RidgeBot®のご紹介もご覧ください。